Als u niet wilt dat anderen toegang hebben tot uw gegevens, dan is encryptie essentieel. Wanneer u uw gevoelige gegevens versleutelt, kunnen onbevoegden er niet gemakkelijk bij komen. Deze handleiding richt zich op de installatie en het basisgebruik van Veracrypt-software voor schijfversleuteling op Ubuntu Linux. Veracrypt is een open-source software en het is gratis.

Installeer Veracrypt

Zoals te zien op de officiële downloadpagina (link: https://www.veracrypt.fr/nl/Downloads.html), zijn er twee opties beschikbaar voor het gebruik van Veracrypt op Ubuntu Linux, namelijk: GUI en console. GUI betekent grafisch gebaseerd en console betekent tekstgebaseerd (opdrachtregel).)

Installeer Veracrypt: GUI

Voer de volgende opdracht uit in de Ubuntu-terminal om het Veracrypt GUI-installatiepakket te downloaden:.

$ sudo wget https://launchpad.net/veracrypt/trunk/1.24-update7/+download/veracrypt-1.24-update7-Ubuntu-20.04-amd64.debNu kunt u het gedownloade pakket als volgt installeren:.

$ sudo apt-get install ./veracrypt-1.24-update7-Ubuntu-20.04-amd64.debEnter ja om door te gaan met de installatie als daarom wordt gevraagd. Na een succesvolle installatie kunt u Veracrypt starten vanuit het menu Toepassingen > Accessoires > Veracrypt.

Installeer Veracrypt: Console

Voer de volgende opdracht uit in de Ubuntu-terminal om het installatiepakket van de Veracrypt-console te downloaden:.

$ sudo wget https://launchpad.net/veracrypt/trunk/1.24-update7/+download/veracrypt-console-1.24-update7-Ubuntu-20.04-amd64.debU kunt nu doorgaan met het installeren van het gedownloade pakket. Voer de onderstaande opdracht uit:.

$ dpkg -i ./veracrypt-console-1.24-update7-Ubuntu-20.04-amd64.debWanneer de installatie met succes is voltooid, kunt u Veracrypt gaan gebruiken in de Ubuntu-terminal. Voer de volgende opdracht uit om gebruiksinformatie te zien:.

$ veracrypt -hVersleutel uw gevoelige gegevens

Stel je voor dat je een map met de naam map1 op je Ubuntu-bureaublad hebt die gevoelige documenten bevat. We gaan een gecodeerd volume maken via de GUI en de console om te dienen als een persoonlijke kluis voor het opslaan van dergelijke gevoelige documenten.

GUI-methode:

Een versleuteld volume maken

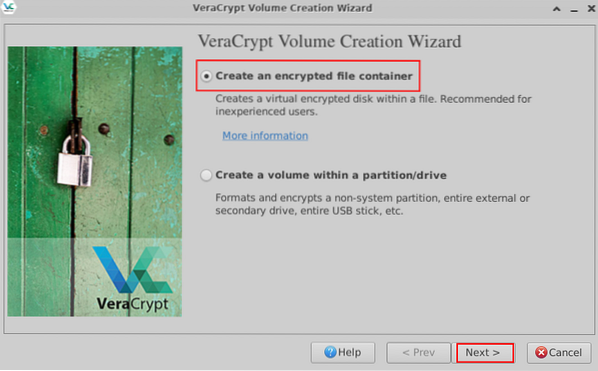

1. Start Veracrypt vanuit de Toepassingen menu > Accessoires > Veracrypt 2. Klik Aanmaken 3. Kies in de wizard voor het maken van Veracrypt-volumes: Een versleutelde bestandscontainer maken 4. Klik De volgende  Figuur 1: Maak een versleutelde bestandscontainer. Kies op de pagina Volumetype de eerste optie met het label Standaard Veracrypt-volume 6. Klik De volgende 7. Klik onder Volumelocatie op Selecteer bestand 8. Kies links de gewenste locatie en voer vervolgens bovenaan een naam in voor de versleutelde bestandscontainer

Figuur 1: Maak een versleutelde bestandscontainer. Kies op de pagina Volumetype de eerste optie met het label Standaard Veracrypt-volume 6. Klik De volgende 7. Klik onder Volumelocatie op Selecteer bestand 8. Kies links de gewenste locatie en voer vervolgens bovenaan een naam in voor de versleutelde bestandscontainer

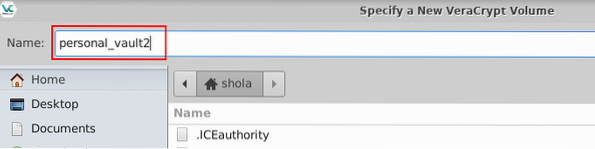

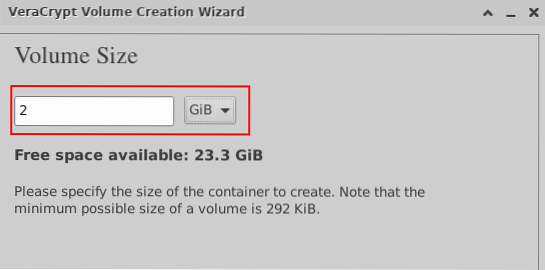

Figuur 2: Geef uw nieuwe versleutelde bestandscontainer een naam 9. Klik Sparen onderaan het venster 10. Terug naar de pagina Volumelocatie, klik op De volgende 11. Laat onder Versleutelingsopties de standaardselecties staan: AES en SHA-512, en klik op De volgende 12. Voer onder Volumegrootte de gewenste volumegrootte in. Klik op het vervolgkeuzemenu om te schakelen tussen Gigabytes, Megabytes en Kilobytes

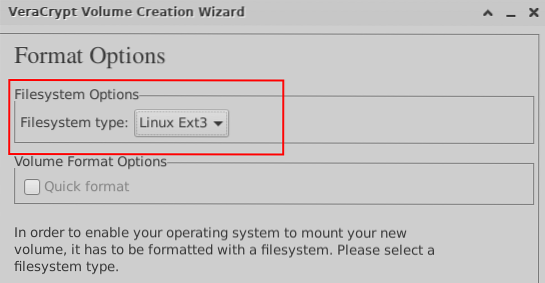

Figuur 3: Specificeer de grootte van de versleutelde bestandscontainer 13. Klik De volgende 14. Voer onder Volumewachtwoord een coderingswachtwoord in 15. Klik De volgende 16. Onder Formaatopties kunt u Linux Ext3 kiezen uit het vervolgkeuzemenu

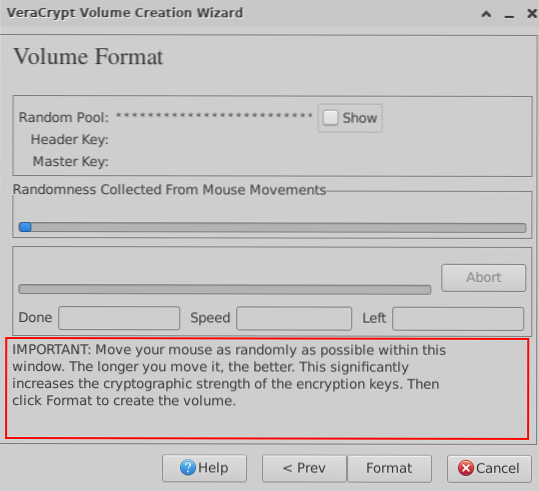

Figuur 4: Kies bestandssysteemtype voor het versleutelde volume 17. Klik De volgende 18. Onder Cross-Platform Support, laten we gaan met de standaardselectie 19. Klik De volgende en klik vervolgens op OK wanneer gevraagd 20. Begin onder Volume-indeling uw muis willekeurig te bewegen gedurende ten minste 1 minuut

Figuur 5: Beweeg uw muis willekeurig 21. Als u klaar bent, klikt u op Formaat 22. Voer desgevraagd uw Linux-gebruikerswachtwoord in en klik op OK 23. Wacht op een bericht dat aangeeft dat uw Veracrypt-volume is aangemaakt 24. Klik OK 25. Klik Uitgang

Koppel het versleutelde volume

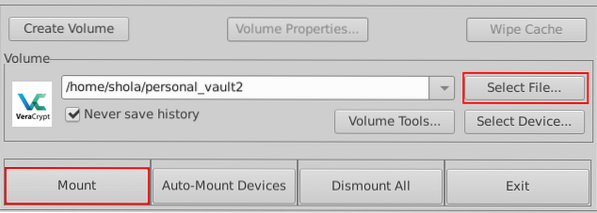

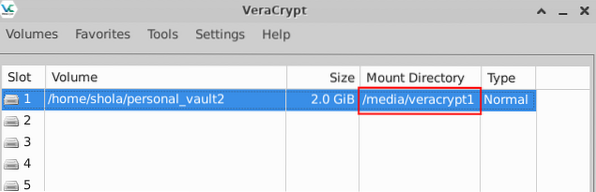

1. Terug naar het hoofdvenster van VeraCrypt, klik op een vrij slot in de lijst. Klik Selecteer bestand 3. Kies de gecodeerde bestandscontainer die u eerder hebt gemaakt 4. Klik Open onderaan het venster 5. Klik Mount  Figuur 6: Koppel gecodeerd volume 6. Voer uw coderingswachtwoord in wanneer daarom wordt gevraagd en klik op OK 7. U zou nu een nieuw apparaatpictogram op uw bureaublad moeten zien. Het gekoppelde apparaat wordt ook weergegeven onder Apparaten wanneer u Bestandsbeheer opent door bijvoorbeeld naar uw thuismap te gaan. Afbeelding 7 hieronder toont het standaard mount-directorypad.

Figuur 6: Koppel gecodeerd volume 6. Voer uw coderingswachtwoord in wanneer daarom wordt gevraagd en klik op OK 7. U zou nu een nieuw apparaatpictogram op uw bureaublad moeten zien. Het gekoppelde apparaat wordt ook weergegeven onder Apparaten wanneer u Bestandsbeheer opent door bijvoorbeeld naar uw thuismap te gaan. Afbeelding 7 hieronder toont het standaard mount-directorypad.

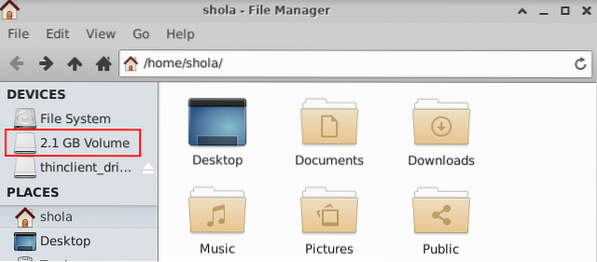

Afbeelding 7: Pad naar gecodeerd volume mount map U kunt nu doorgaan met het verplaatsen van uw gevoelige map naar uw persoonlijke kluis.

Figuur 8: Gekoppeld volume vermeld onder apparaten

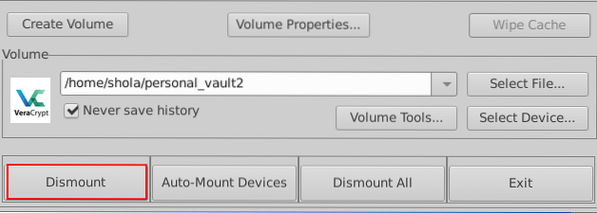

Ontkoppel het versleutelde volume

1. Om het gecodeerde volume te ontkoppelen, moet u ervoor zorgen dat de juiste sleuf is geselecteerd in het hoofdvenster van Veracrypt. Klik Afstappen 3. De invoer van het slot moet nu leeg zijn 4. U zou ook niet langer het versleutelde volume op uw bureaublad moeten zien of vermeld onder Apparaten

Figuur 9: Versleuteld volume ontkoppelen

Console-methode:

Een versleuteld volume maken

Voer de onderstaande opdracht uit in de Ubuntu-terminal om te beginnen met het maken van uw gecodeerde volume.

$ veracrypt --createWanneer u wordt gevraagd om een volumetype te kiezen, typt u: 1 voor een normaal volume

| Volumetype: 1) Normaal 2) Verborgen Selecteer [1]: 1 |

Vervolgens wordt u gevraagd om het volumepad en de volumegrootte in te voeren. In het onderstaande voorbeeld wordt het versleutelde volume personal_vault genoemd en wordt het gemaakt in mijn thuismap. De grootte van de persoonlijke kluis is 2 gigabyte.

| Voer het volumepad in: /home/shola/personal_vault Voer de volumegrootte in (maatK/maat[M]/maatG): 2G |

Voor coderingsalgoritmen en hash-algoritmen worden de standaard AES- en SHA-512-waarden aanbevolen. Enter 1 in beide gevallen.

| Encryptie-algoritme: 1) AES 2) Serpent 3) Twofish 4) Camellia 5) Kuznyechik 6) AES (Twofish) 7) AES (Twofish (Serpent)) 8) Camellia (Kuznyechik) 9) Camellia (Serpent) 10) Kuznyechik (AES ) 11) Kuznyechik(Serpent(Camellia)) 12) Kuznyechik(Twofish) 13) Serpent(AES) 14) Serpent(Twofish(AES)) 15) Twofish(Serpent) Selecteer [1]: 1 Hash-algoritme: 1) SHA-512 2) Whirlpool 3) SHA-256 4) Streebog Select [1]: 1 |

Voor bestandssysteem zou Linux Ext3 voldoende zijn. Je mag naar binnen 4 om dat te kiezen.

| Bestandssysteem: 1) Geen 2) FAT 3) Linux Ext2 4) Linux Ext3 5) Linux Ext4 6) NTFS 7) exFAT 8) Btrfs Selecteer [2]: 4 |

Nu is het tijd om een sterk coderingswachtwoord te kiezen. U krijgt een waarschuwing als wordt vastgesteld dat het door u gekozen wachtwoord zwak is. Opmerking: Het gebruik van een kort wachtwoord wordt NIET aanbevolen.

| Wachtwoord invoeren: WAARSCHUWING: Korte wachtwoorden zijn gemakkelijk te kraken met brute force-technieken! We raden aan een wachtwoord te kiezen dat uit 20 of meer tekens bestaat. Weet u zeker dat u een kort wachtwoord wilt gebruiken?? (y=Ja/n=Nee) [Nee]: ja Voer paswoord opnieuw in: |

Wanneer u wordt gevraagd om PIM in te voeren, drukt u op de enter-toets op uw toetsenbord om de standaardwaarde te accepteren. Doe hetzelfde wanneer u wordt gevraagd om het sleutelbestandspad in te voeren. PIM is een getal dat aangeeft hoe vaak uw wachtwoord wordt gehasht. Een sleutelbestand wordt naast een wachtwoord gebruikt, zodat elk volume dat het sleutelbestand gebruikt niet kan worden aangekoppeld als het juiste sleutelbestand niet wordt verstrekt. Omdat we ons hier concentreren op het basisgebruik, zouden de standaardwaarden voldoende zijn.

| Voer PIM in: Voer keyfile-pad in [geen]: |

Ten slotte zou je willekeurig minimaal 1 minuut op het toetsenbord moeten typen en ook vrij snel. Dit zou de encryptie sterker moeten maken. Vermijd de enter-toets terwijl je typt. Druk alleen op Enter als u klaar bent met typen en wacht tot het versleutelde volume is aangemaakt.

| Typ ten minste 320 willekeurig gekozen tekens en druk vervolgens op Enter: Klaar: 100% Snelheid: 33 MiB/s Links: 0 s Het VeraCrypt-volume is met succes aangemaakt. |

Koppel het versleutelde volume

Om toegang te krijgen tot de inhoud van het versleutelde volume, moet u het eerst aankoppelen. De standaard mount-directory is /media/veracrypt1, maar u kunt de uwe maken als u dat wilt. Het volgende commando zal bijvoorbeeld een mount-map maken onder /mnt.

$ sudo mkdir /mnt/personal_vaultDe volgende opdracht hieronder begint het gecodeerde volume te monteren.

$ veracrypt --mount /home/shola/personal_vaultWanneer u daarom wordt gevraagd, drukt u op de enter-toets om de standaard mount-directory te gebruiken of typt u uw eigen mount-directory-pad. Vervolgens wordt u gevraagd uw coderingswachtwoord in te voeren. Voor PIM, keyfile en protect verborgen volume-prompts, druk op de enter-toets om de standaardwaarden te gebruiken.

| Voer de mount-map in [standaard]: /mnt/personal_vault Voer wachtwoord in voor /home/shola/personal_vault: Voer PIM in voor /home/shola/personal_vault: Voer sleutelbestand in [none]: Bescherm verborgen volume (indien aanwezig)? (y=Ja/n=Nee) [Nee]: |

Voer de volgende opdracht uit om gekoppelde volumes weer te geven:.

$ veracrypt --lijst| 1: /home/shola/personal_vault /dev/mapper/veracrypt1 /mnt/personal_vault |

U kunt uw gevoelige map nu als volgt naar uw persoonlijke kluis verplaatsen:.

$ sudo mv /home/shola/folder1 /mnt/personal_vaultVoer het volgende uit om de inhoud van uw persoonlijke kluis weer te geven:

$ ls -l /mnt/personal_vaultOntkoppel het versleutelde volume

De volgende opdracht zal het versleutelde volume ontkoppelen:.

$ veracrypt --dismount /mnt/personal_vaultAls je rent veracrypt -lijst nogmaals, je zou een bericht moeten krijgen dat aangeeft dat er geen volume is gemount.

Conclusie

Veracrypt heeft een aantal zeer geavanceerde mogelijkheden, maar we hebben alleen de basis besproken in dit artikel. Voel je vrij om je ervaringen met ons te delen in de comments.

Phenquestions

Phenquestions