Nikon installeren:

In dit geval gebruik ik een Debian-systeem, je kunt Nikto voor Debian downloaden op https://packages.debian.org/jessie/all/nikto/download . In het geval dat uw systeem afhankelijkheidsfouten retourneert bij het uitvoeren van "dpkg -i

Aan de slag met Nikon:

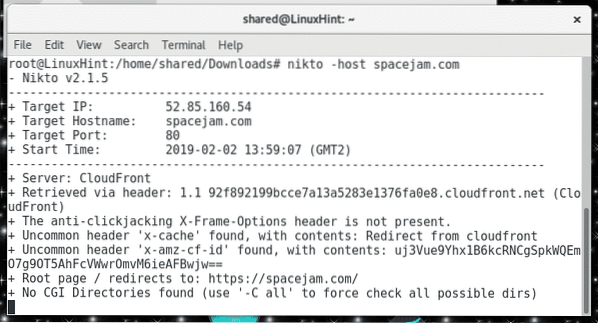

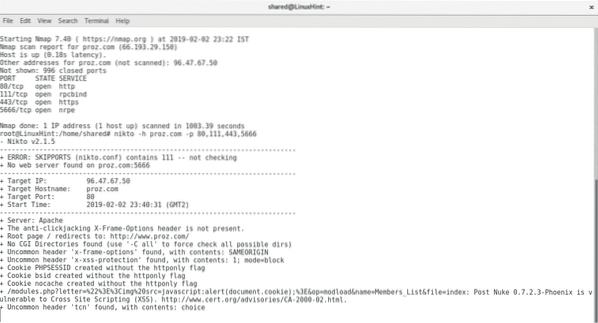

Zoals met elk Linux-pakket kun je altijd een "man nikto" gooien om alle parameters te leren. De eerste parameter die we zullen gebruiken, en die verplicht is, is -gastheer (of -h)om het doel te specificeren. In dit geval heb ik besloten om als doel een zeer oude niet-onderhouden website te gebruiken die interessante resultaten kan opleveren:

Zoals bij elke scanner ontvangen we basisinformatie die nuttig is in een footprinting-proces, maar daarnaast kunnen we binnen de eerste resultaten zien dat Nikto al een mogelijke kwetsbaarheid heeft ontdekt die de website blootstelt aan Clickjacking-aanvallen.

Nadat ik Nikto's aanbeveling had gezien om de parameter "-C all" toe te voegen, stopte ik het scannen, je kunt opnieuw beginnen, inclusief: -C all.

CGI (Common Gateway Interface) is een manier waarop webservers communiceren met software of programma's die op de server zijn geïnstalleerd.

In dit geval hadden we geen geluk, maar zoals hierboven weergegeven, heeft Nikto met succes een mogelijke kwetsbaarheid gevonden, ondanks dat de website geen CGI-inhoud heeft. Houd er rekening mee dat kwetsbaarheden vals-positief kunnen zijn en daarom niet kunnen worden misbruikt.

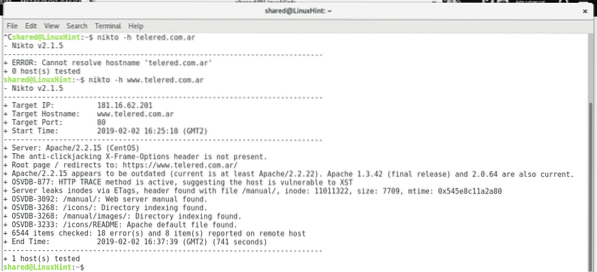

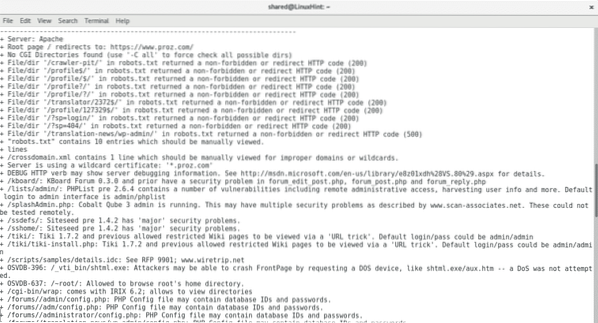

Laten we een ander doel bekijken, www.telered.com.ar , een website van een internetprovider:

De website heeft geen omleiding naar www, dus ik heb de scan opnieuw gestart.

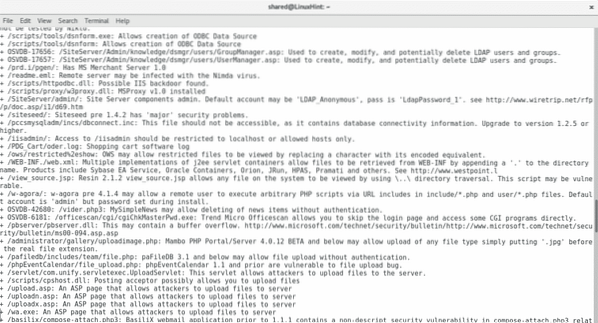

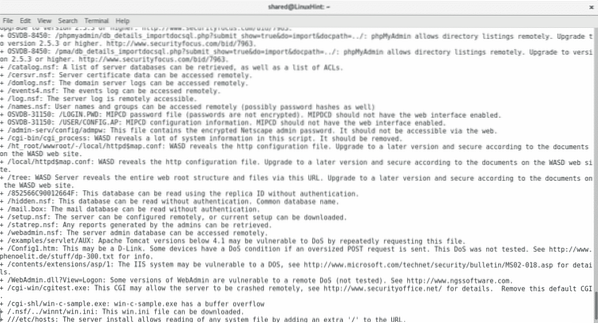

Je kunt zien dat ze een oude Apache-versie gebruiken onder CentOS en verschillende mogelijke kwetsbaarheden zoals OSVDB-877, OSVDB-3092, OSVDB-3268, OSVDB-3233, in het verleden konden we zoeken in de http://www.osvdb.org-database, maar deze is nu offline, daarom moeten we de kwetsbaarheid baseren op de informatie die Nikto biedt of deze googlen, in dit geval zouden we Cross Site Tracing-aanvallen googlen.

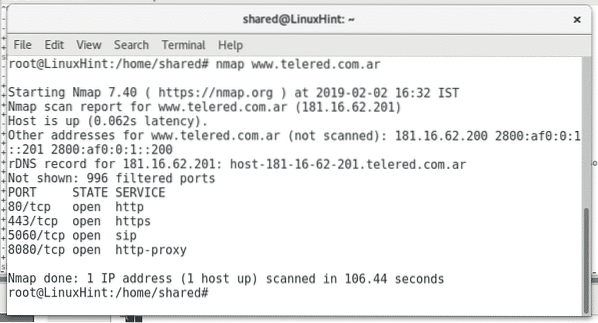

Laten we Nikto combineren met Nmap, zodat we kunnen zien welke poorten een webserver open heeft staan voordat we Nikto gebruiken. We kunnen geen standaard Nmap-scan naar hetzelfde doel gooien om te controleren of er nog meer poorten openstaan.

Het interessante hier is misschien de poort 5060 die wordt gebruikt voor VOIP, de poort lijkt volgens deze bron geassocieerd met bekende kwetsbaarheden, via Nikto is het onwaarschijnlijk dat het belangrijke resultaten geeft, maar laten we het proberen.

Waar

-p = specificeert de poort.

-h = specificeert de host

-useproxy = scannen met een proxy en het doel vermijden om ons IP te zien.

In tegenstelling tot de scan die we eerder lanceerden, vond Nikto een XML-bestand dat ons linkt naar een blogartikel waarin de kwetsbaarheid van het bestand wordt uitgelegd. Het is aan te raden om Nmap tegen een doelwit uit te voeren voordat Nikto wordt gebruikt om open poorten te targeten.

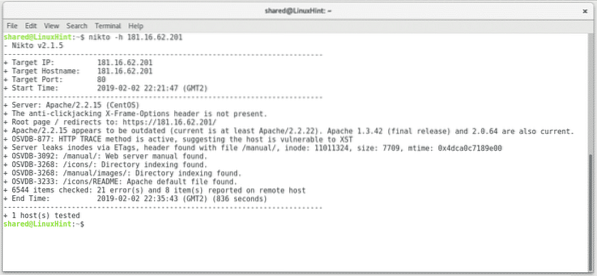

Het is belangrijk om te benadrukken dat Nikto-resultaten verschillen afhankelijk van de parameters en gegevens die we gebruiken, zelfs tegen hetzelfde doel, bijvoorbeeld als u de domeinnaam van het doel of het IP-adres van het doel gebruikt of de poort wijzigt. Laten we eens kijken of we een derde ander resultaat kunnen vinden op hetzelfde doel:

Het resultaat is in dit geval zeer vergelijkbaar, ondanks dat er meer fouten zijn gemeld (21 versus 18 de eerste scan), mogelijk als gevolg van omleidingsproblemen.

Scannen van meerdere poorten met Nikon:

Als we Nmap uitvoeren om te ontdekken dat een site meerdere poorten open heeft, kunnen we ze allemaal scannen in een enkele Nikto-sessie door poorten met coma te scheiden, zoals hieronder weergegeven:

Ik ren:

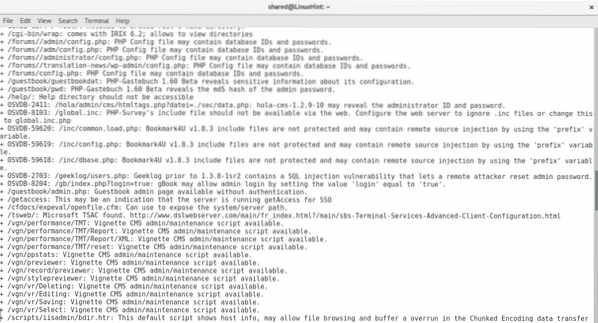

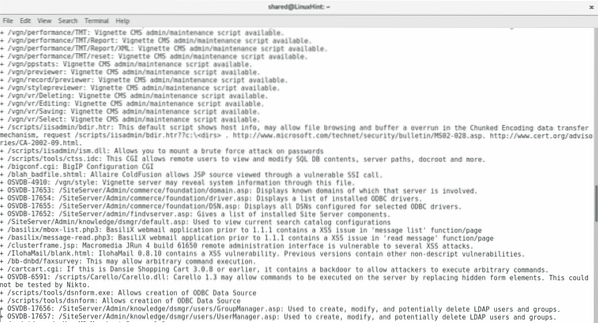

nmap proz.comnikto -h proz.com -p 80.111.443.5666

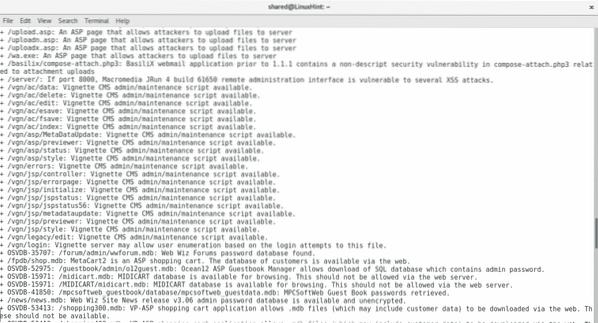

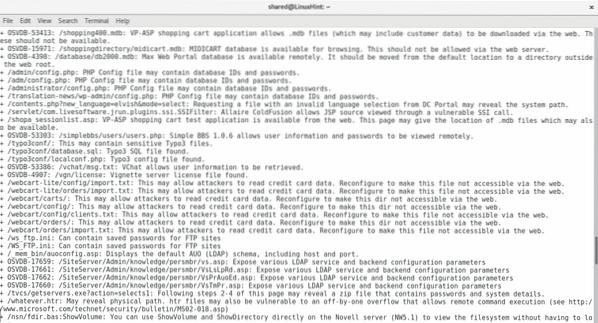

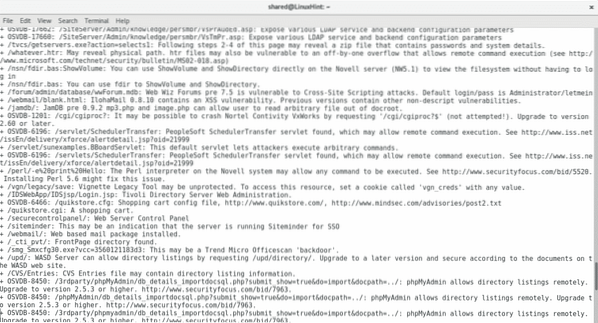

Zoals je ziet nadat ik alle open poorten van Nmap heb gekregen, gooide ik een Nikto-scan, het verwijdert automatisch poorten waarop geen webapplicaties draaien. Door alle poorten toe te voegen ontdekte Nikto meerdere kwetsbaarheden, waaronder zeer gevoelige mappen met mogelijke inloggegevens, SQL-injectie en XSS-kwetsbaarheden, brute force-mogelijkheden en nog veel meer mogelijkheden om de server te exploiteren.

Om Nikon-resultaten met volledige resultaten te reproduceren, voert u gewoon het volgende uit:

"nikto -h proz.com -p 80.111.443.5666"Nikon-plug-ins gebruiken:

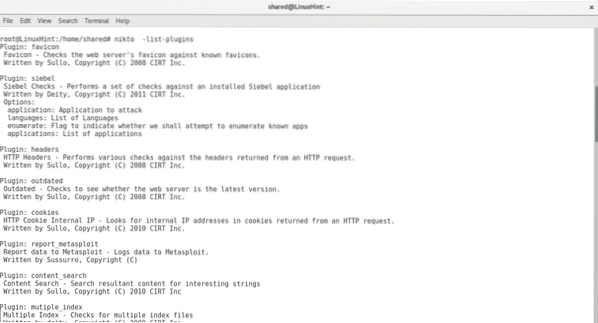

“Nikon -list-plugins” toont een lijst met extra plug-ins die kunnen helpen bij het scannen van een doel of het bevestigen van een door Nikto . gemelde kwetsbaarheid.

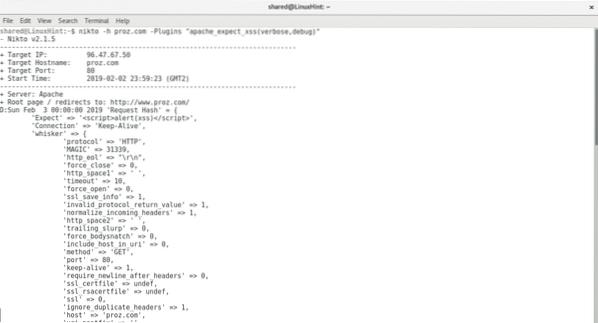

Laten we controleren of de bovenstaande resultaten die XSS-kwetsbaarheden tonen geen vals positief zijn.

Rennen:

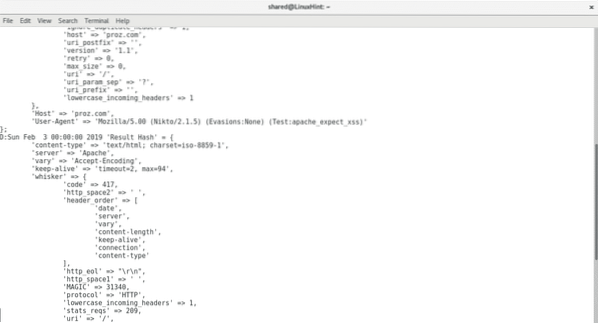

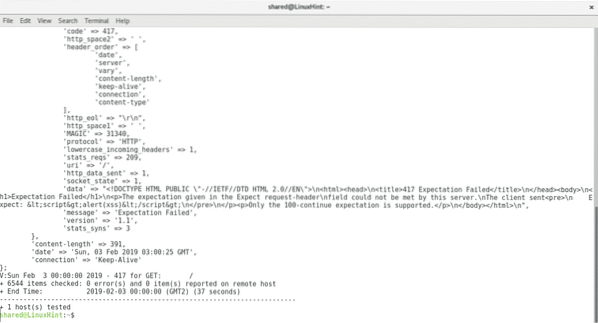

Zoals we in dit geval zien, informeert Nikto "'message' => 'Expectation Failed' en negeert de XSS-kwetsbaarheid. Als het uw server was, zou u verschillende plug-ins kunnen gebruiken om de rest van de kwetsbaarheden te verwijderen of te bevestigen.

Conclusie:

Nikto is een zeer lichte kwetsbaarhedenscanner voor webservers, het is handig als je geen tijd hebt om met zware scanners zoals Nexpose of Nessus om te gaan, desondanks, als je tijd hebt om je doelwit te analyseren, zou ik een meer complete scanner zoals Nexpose aanraden, Nessus, OpenVAS of Nmap, waarvan we sommige al bij LinuxHint hebben geanalyseerd, simpelweg omdat ze niet beperkt zijn tot webservers en alle aspecten het verdienen om grondig te worden gecontroleerd om een server te beschermen.

Phenquestions

Phenquestions