Een inbraakdetectiesysteem kan ons waarschuwen voor DDOS, brute force, exploits, datalekken en meer, het bewaakt ons netwerk in realtime en communiceert met ons en met ons systeem wanneer we dat willen.

Bij LinuxHint hebben we eerder twee tutorials aan Snort gewijd. Snort is een van de toonaangevende inbraakdetectiesystemen op de markt en waarschijnlijk de eerste. De artikelen waren Snort Intrusion Detection System installeren en gebruiken om servers en netwerken te beschermen en Snort IDS te configureren en regels te maken.

Deze keer laat ik zien hoe je OSSEC instelt. De server is de kern van de software, deze bevat de regels, gebeurtenisinvoer en het beleid terwijl agenten op de te bewaken apparaten zijn geïnstalleerd installed. Agenten leveren logs en informeren over incidenten naar de server. In deze zelfstudie zullen we alleen de serverzijde installeren om het gebruikte apparaat te controleren, de server bevat al agentfuncties voor het apparaat waarop het is geïnstalleerd.

OSSEC-installatie:

Eerst lopen:

apt install libmariadb2Voor Debian- en Ubuntu-pakketten kunt u OSSEC Server downloaden op https://updates.atomicorp.com/channels/ossec/debian/pool/main/o/ossec-hids-server/

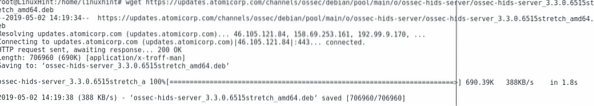

Voor deze tutorial zal ik de huidige versie downloaden door in de console te typen:

wget https://updates.atomicorp.com/channels/ossec/debian/pool/main/o/ossec-hids-server/ossec-hids-server_3.3.0.6515stretch_amd64.deb

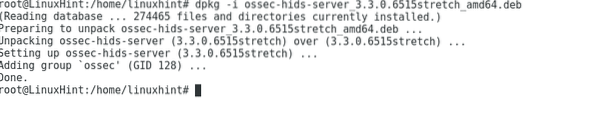

Voer dan uit:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.deb

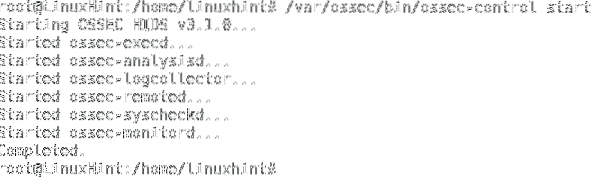

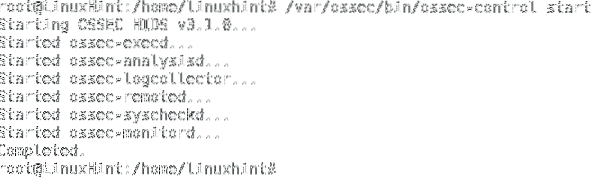

Start OSSEC door het volgende uit te voeren:

/var/ossec/bin/ossec-control start

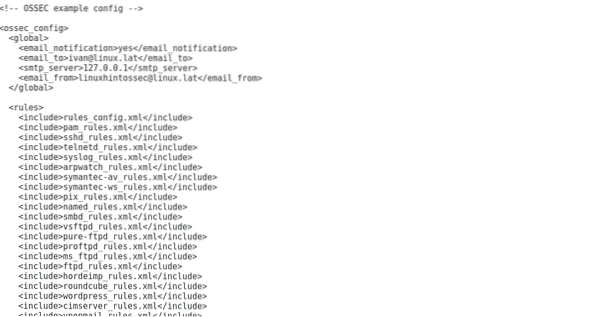

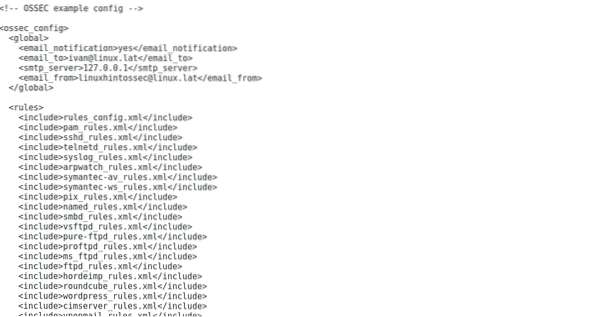

Standaard heeft onze installatie geen e-mailmelding ingeschakeld, om het te bewerken typt u

nano /var/ossec/etc/ossec.confVerandering

Voor

En voeg toe:

druk op ctrl+x en Y om op te slaan en af te sluiten en OSSEC opnieuw te starten:

/var/ossec/bin/ossec-control start

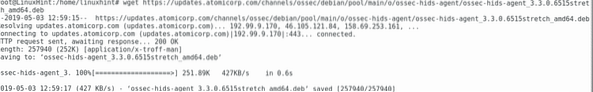

Opmerking: als je de agent van OSSEC op een ander apparaattype wilt installeren:

wget https://updates.atomicorp.com/channels/ossec/debian/pool/main/o/ossec-hids-agent/ossec-hids-agent_3.3.0.6515stretch_amd64.deb

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.deb

Laten we nogmaals het configuratiebestand voor OSSEC controleren

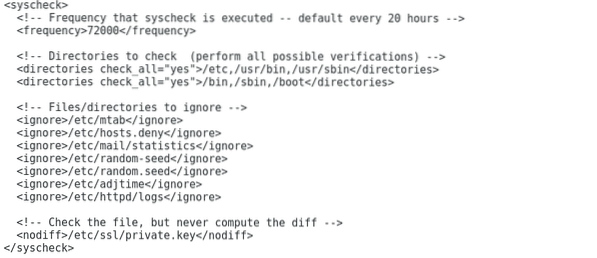

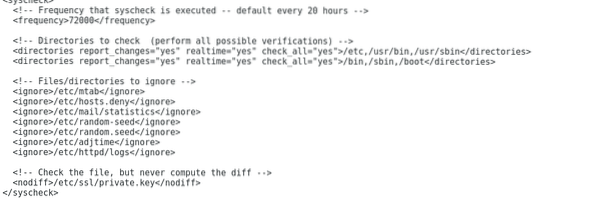

nano /var/ossec/etc/ossec.conf Scroll naar beneden om de Syscheck-sectie te bereiken

Scroll naar beneden om de Syscheck-sectie te bereiken

Hier kunt u de door OSSEC gecontroleerde mappen en de revisie-intervallen bepalen. We kunnen ook mappen en bestanden definiëren die genegeerd moeten worden.

Om OSSEC in te stellen om gebeurtenissen in realtime te rapporteren, bewerk de regels

Naar

/usr/sbin

Om een nieuwe directory voor OSSEC toe te voegen om een regel toe te voegen:

Sluit nano door op te drukken CTRL+X en Y en typ:

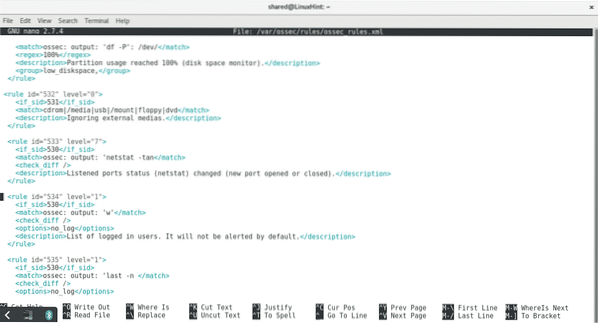

nano /var/ossec/rules/ossec_rules.xml

Dit bestand bevat de regels van OSSEC, het regelniveau bepaalt de reactie van het systeem. Standaard rapporteert OSSEC bijvoorbeeld alleen over waarschuwingen van niveau 7, als er een regel is met een niveau lager dan 7 en u op de hoogte wilt worden gehouden wanneer OSSEC het incident identificeert, wijzigt u het niveaunummer voor 7 of hoger. Als u bijvoorbeeld op de hoogte wilt worden gehouden wanneer een host wordt gedeblokkeerd door OSSEC's Active Response, bewerk dan de volgende regel:

Naar:

Een veiliger alternatief kan zijn om een nieuwe regel toe te voegen aan het einde van het bestand en de vorige te herschrijven:

Nu we OSSEC op lokaal niveau hebben geïnstalleerd, zullen we in een volgende tutorial meer leren over OSSEC-regels en configuratie.

Ik hoop dat je deze tutorial nuttig vond om met OSSEC aan de slag te gaan, blijf LinuxHint volgen.com voor meer tips en updates over Linux.

Phenquestions

Phenquestions