Eindgebruikers kunnen SAML SSO gebruiken om zich te authenticeren bij een of meer AWS-accounts en toegang te krijgen tot bepaalde posities dankzij Okta's integratie met AWS. Okta-beheerders kunnen rollen in Okta downloaden van een of meer AWS en deze toewijzen aan gebruikers. Bovendien kunnen Okta-beheerders ook de lengte van de geverifieerde gebruikerssessie instellen met Okta. AWS-schermen met een lijst met AWS-gebruikersrollen worden aan de eindgebruikers verstrekt. Ze kunnen een inlogrol kiezen om aan te nemen, die hun rechten voor de duur van die geverifieerde sessie zal bepalen.

Volg de onderstaande instructies om een enkel AWS-account aan Okta toe te voegen:

Okta configureren als identiteitsprovider:

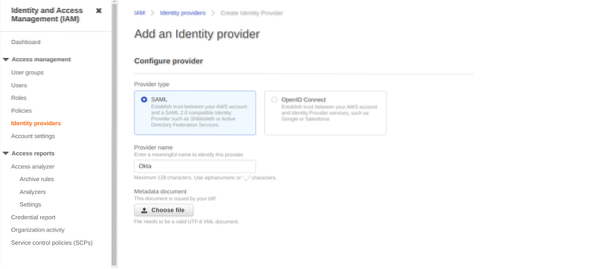

Allereerst moet u Okta configureren als identiteitsprovider en een SAML-verbinding tot stand brengen. Log in op uw AWS-console en selecteer de optie "Identiteits- en toegangsbeheer" in het vervolgkeuzemenu. Open vanuit de menubalk "Identiteitsproviders" en maak een nieuwe instantie voor identiteitsproviders door te klikken op "Provider toevoegen.” Er verschijnt een nieuw scherm, het zogenaamde Configure Provider-scherm.

Selecteer hier "SAML" als het "Providertype", voer "Okta" in als "Providernaam" en upload het metadatadocument met de volgende regel:

Nadat u klaar bent met het configureren van de identiteitsprovider, gaat u naar de lijst met identiteitsproviders en kopieert u de waarde "Provider ARN" voor de identiteitsprovider die u zojuist hebt ontwikkeld.

Identiteitsprovider toevoegen als vertrouwde bron:

Nadat u Okta hebt geconfigureerd als de identiteitsprovider die Okta kan ophalen en toewijzen aan gebruikers, kunt u bestaande IAM-posities opbouwen of bijwerken. Okta SSO kan uw gebruikers alleen rollen aanbieden die zijn geconfigureerd om toegang te verlenen tot de eerder geïnstalleerde Okta SAML Identity Provider.

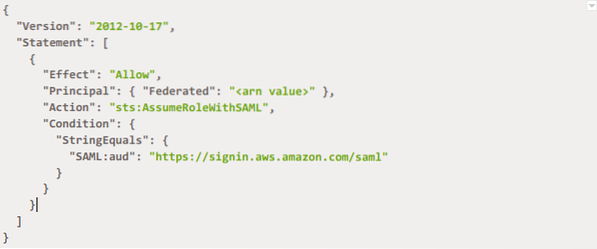

Om toegang te geven tot reeds aanwezige rollen in het account, kiest u eerst de rol die u Okta SSO wilt laten gebruiken uit de optie "Rollen" in de menubalk. Bewerk de "Vertrouwensrelatie" voor die rol vanaf het tabblad Tekstrelatie. Als u SSO in Okta wilt toestaan de SAML-identiteitsprovider te gebruiken die u eerder hebt geconfigureerd, moet u het IAM-beleid voor vertrouwensrelaties wijzigen. Als uw beleid leeg is, schrijft u de volgende code en overschrijft u:

Bewerk anders gewoon het reeds geschreven document. Als je toegang wilt geven tot een nieuwe rol, ga dan naar Rol aanmaken op het tabblad Rollen. Gebruik SAML 2 voor het type vertrouwde entiteit.0 federatie. Ga door naar toestemming na het selecteren van de naam van IDP als SAML-provider, i.e., Okta, en toegang tot beheer en programmatische controle toestaan. Selecteer het beleid dat aan die nieuwe rol moet worden toegewezen en voltooi de configuratie.

De API-toegangssleutel voor Okta genereren voor het downloaden van rollen:

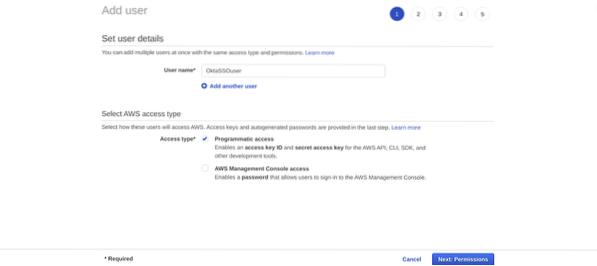

Om Okta automatisch een lijst met mogelijke rollen uit uw account te laten importeren, moet u een AWS-gebruiker met unieke machtigingen maken. Dit maakt het snel en veilig voor beheerders om gebruikers en groepen te delegeren aan bepaalde AWS-rollen. Om dit te doen, selecteert u eerst IAM in de console. Klik in die lijst op Gebruikers en Gebruiker toevoegen vanuit dat paneel.

Klik op Machtigingen na het toevoegen van de gebruikersnaam en het geven van de programmatische toegang. Beleid maken nadat u de optie "Beleid bijvoegen" direct hebt geselecteerd en op "Beleid maken" klikt.Voeg de onderstaande code toe en uw polisdocument ziet er als volgt uit:

Raadpleeg indien nodig de AWS-documentatie voor details. Voer de gewenste naam van uw polis in. Ga terug naar het tabblad Gebruiker toevoegen en voeg het recent gemaakte beleid eraan toe. Zoek en kies het beleid dat u zojuist hebt gemaakt. Sla nu de weergegeven sleutels op, i.e., Toegangssleutel-ID en geheime toegangssleutel.

De AWS-accountfederatie configureren:

Nadat u alle bovenstaande stappen hebt voltooid, opent u de AWS-accountfederatie-app en wijzigt u enkele standaardinstellingen in Okta. Bewerk op het tabblad Aanmelden uw omgevingstype. ACS-URL kan worden ingesteld in het ACS-URL-gebied. Over het algemeen is het ACS-URL-gebied optioneel; u hoeft het niet in te voegen als uw omgevingstype al is opgegeven. Voer de Provider ARN-waarde in van de identiteitsprovider die u hebt gemaakt tijdens het configureren van Okta en geef ook de sessieduur op. Voeg alle beschikbare rollen samen die aan iedereen zijn toegewezen door op de optie Deelnemen aan alle rollen te klikken.

Nadat u al deze wijzigingen hebt opgeslagen, kiest u het volgende tabblad, i.e., Tabblad Inrichting en bewerk de specificaties ervan. De integratie van de AWS Account Federation-app biedt geen ondersteuning voor provisioning. Bied API-toegang aan Okta voor het downloaden van de lijst met AWS-rollen die worden gebruikt tijdens de gebruikerstoewijzing door de API-integratie in te schakelen. Voer de sleutelwaarden in die u hebt opgeslagen na het genereren van de toegangssleutels in de respectievelijke velden. Geef ID's op van al uw verbonden accounts en verifieer de API-referenties door te klikken op de optie Test API-referenties.

Maak gebruikers aan en wijzig accountkenmerken om alle functies en machtigingen bij te werken. Selecteer nu een testgebruiker in het scherm Mensen toewijzen die de SAML-verbinding gaat testen. Selecteer alle regels die u aan die testgebruiker wilt toewijzen uit de SAML-gebruikersrollen in het gebruikerstoewijzingsscherm User. Nadat het toewijzingsproces is voltooid, wordt op het dashboard van de test Okta een AWS-pictogram weergegeven. Klik op die optie nadat u zich hebt aangemeld bij het testgebruikersaccount. Je ziet een scherm met alle taken die aan jou zijn toegewezen.

Conclusie:

Met SAML kunnen gebruikers één set geautoriseerde inloggegevens gebruiken en verbinding maken met andere voor SAML geschikte web-apps en -services zonder verdere aanmeldingen. AWS SSO maakt het eenvoudig halfweg toezicht te houden op de federatieve toegang tot verschillende AWS-records, services en applicaties en biedt klanten eenmalige aanmeldingservaring voor al hun toegewezen records, services en applicaties vanaf één plek. AWS SSO werkt met een Identity Provider naar eigen keuze, i.e., Okta of Azure via SAML-protocol.

Phenquestions

Phenquestions