Installeer een Intrusion Detection System (IDS) om te weten of het systeem is gehackt

Het eerste wat u moet doen na een vermoeden van een hackeraanval, is het opzetten van een IDS (Intrusion Detection System) om afwijkingen in het netwerkverkeer te detecteren. Nadat een aanval heeft plaatsgevonden, kan het gecompromitteerde apparaat een geautomatiseerde zombie worden bij de hackerservice. Als de hacker automatische taken op het apparaat van het slachtoffer heeft gedefinieerd, zullen deze taken waarschijnlijk afwijkend verkeer produceren dat kan worden gedetecteerd door Intrusion Detection Systems zoals OSSEC of Snort, die elk een speciale tutorial verdienen, we hebben het volgende voor u om aan de slag te gaan met de meest populair:

- Snort IDS configureren en regels maken

- Aan de slag met OSSEC (Intrusion Detection System)

- Snurk-waarschuwingen

- Snort Intrusion Detection System installeren en gebruiken om servers te beschermen en Netwerken

Bovendien moet u, naast de IDS-configuratie en de juiste configuratie, aanvullende taken uitvoeren die hieronder worden vermeld:.

Controleer de activiteit van gebruikers om te weten of het systeem is gehackt

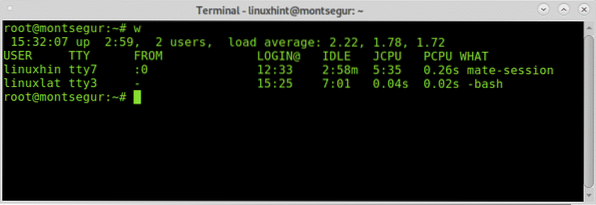

Als u vermoedt dat u gehackt bent, is de eerste stap om ervoor te zorgen dat de indringer niet is ingelogd op uw systeem, u kunt dit bereiken met behulp van opdrachten "met wie” of “WHO”, de eerste bevat aanvullende informatie:

# met

Opmerking: commando's "w" en "wie" mogen geen gebruikers tonen die zijn ingelogd vanaf pseudo-terminals zoals Xfce-terminal of MATE-terminal show.

De eerste kolom toont de gebruikersnaam, in dit geval worden linuxhint en linuxlat gelogd, de tweede kolom TTY toont de terminal, de kolom VAN toont het gebruikersadres, in dit geval zijn er geen externe gebruikers, maar als dat wel het geval was, zou u daar IP-adressen kunnen zien. De [e-mail beveiligd] kolom toont de inlogtijd, de kolom JCPU geeft een samenvatting van de minuten van het proces uitgevoerd in de terminal of TTY. de PCPU toont de CPU die wordt verbruikt door het proces dat in de laatste kolom wordt vermeld WAT. CPU-informatie is geschat en niet exact.

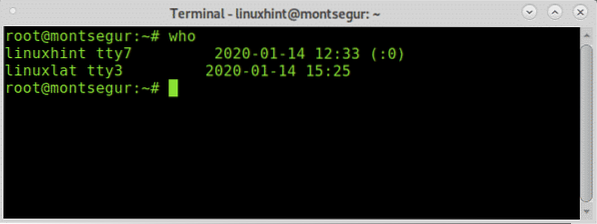

Terwijl met wie gelijk aan uitvoeren uptime, WHO en ps -a samen een ander alternatief maar minder informatief is het commando “WHO”:

# WHO

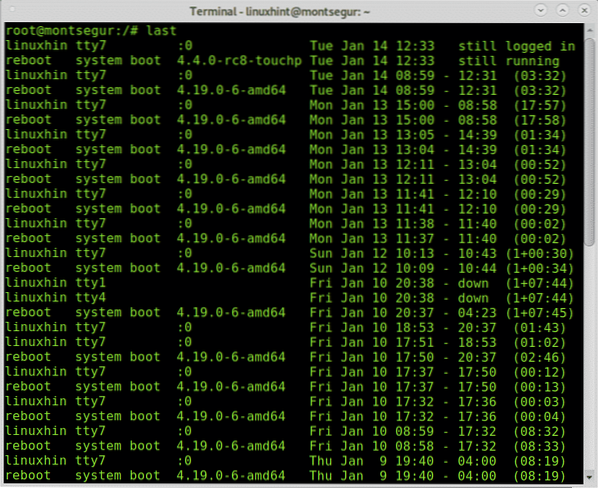

Een andere manier om toezicht te houden op de activiteit van gebruikers is via het commando "laatste" waarmee het bestand kan worden gelezen wtmp die informatie bevat over inlogtoegang, inlogbron, inlogtijd, met functies om specifieke inloggebeurtenissen te verbeteren, om het uit te proberen:

# laatste

De uitvoer toont de gebruikersnaam, terminal, bronadres, inlogtijd en totale duur van de sessie.

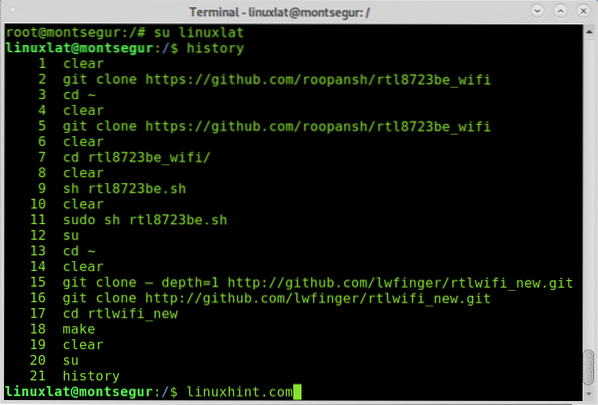

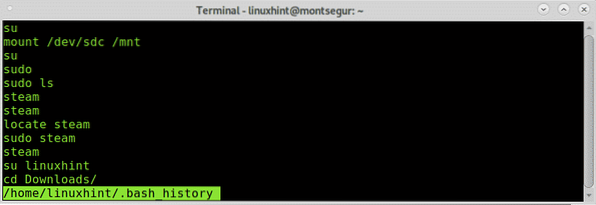

Als u vermoedt dat een specifieke gebruiker schadelijke activiteiten heeft uitgevoerd, kunt u de bash-geschiedenis controleren, inloggen als de gebruiker die u wilt onderzoeken en de opdracht uitvoeren geschiedenis zoals in het volgende voorbeeld:

# su# geschiedenis

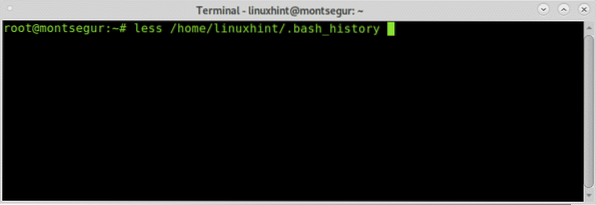

Hierboven ziet u de geschiedenis van de opdrachten, deze opdrachten werken door het bestand te lezen ~/.bash_history bevindt zich in de gebruikershome:

# minder /thuis/

U zult in dit bestand dezelfde uitvoer zien als wanneer u het commando "geschiedenis”.

Natuurlijk kan dit bestand gemakkelijk worden verwijderd of de inhoud ervan worden vervalst, de informatie die erin wordt verstrekt, mag niet als een feit worden beschouwd, maar als de aanvaller een "slecht" commando heeft uitgevoerd en is vergeten de geschiedenis te verwijderen, zal het daar zijn.

Netwerkverkeer controleren om te weten of het systeem is gehackt

Als een hacker uw beveiliging heeft geschonden, zijn er grote kansen dat hij een achterdeur heeft achtergelaten, een manier om terug te komen, een script dat specifieke informatie levert zoals spam of bitcoins minen, op een bepaald moment als hij iets in uw systeem heeft laten communiceren of informatie heeft verzonden die u moet zijn in staat om het op te merken door uw verkeer te volgen op zoek naar ongebruikelijke activiteit.

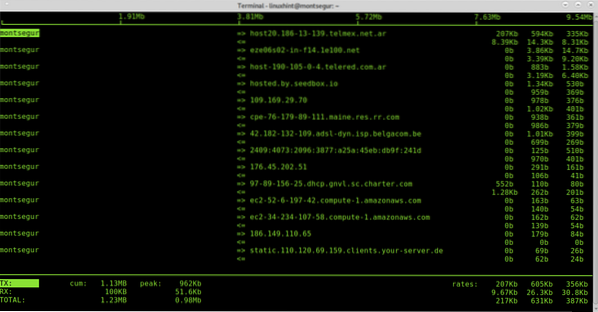

Laten we om te beginnen de opdracht iftop uitvoeren, die standaard niet op Debian-standaardinstallatie wordt geleverd. Op zijn officiële website wordt Iftop beschreven als "het topcommando voor bandbreedtegebruik".

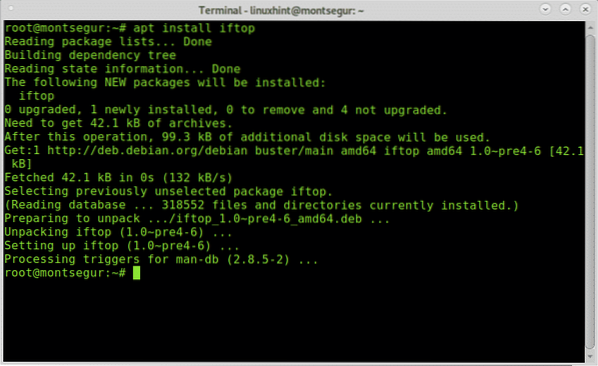

Om het te installeren op Debian en gebaseerde Linux-distributies:

# apt installeer iftop

Eenmaal geïnstalleerd voer het uit met sudo:

# sudo iftop -i

De eerste kolom toont de localhost, in dit geval montsegur, => en <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

Als je iftop gebruikt, sluit dan alle programma's die verkeer gebruiken zoals webbrowsers, messengers, om zoveel mogelijk goedgekeurde verbindingen te verwijderen om te analyseren wat er overblijft, het identificeren van vreemd verkeer is niet moeilijk.

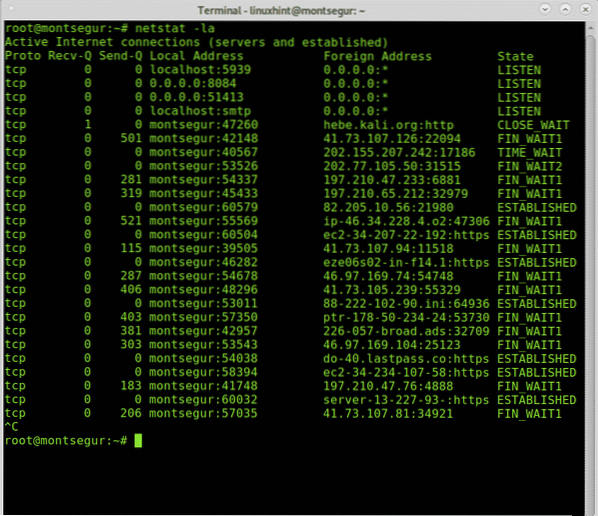

Het commando netstat is ook een van de belangrijkste opties bij het monitoren van netwerkverkeer. De volgende opdracht toont luisterende (l) en actieve (a) poorten.

# netstat -la

U kunt meer informatie over netstat vinden op: Hoe te controleren op open poorten op Linux.

Processen controleren om te weten of het systeem is gehackt

In elk besturingssysteem is een van de eerste dingen waar we naar op zoek zijn, wanneer er iets mis lijkt te gaan, de processen die proberen een onbekende of iets verdachts te identificeren.

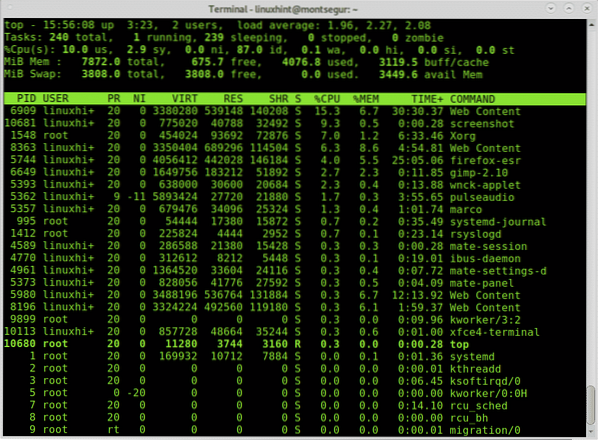

# naar boven

In tegenstelling tot klassieke virussen, produceert een moderne hacktechniek mogelijk geen grote pakketten als de hacker aandacht wil vermijden. Controleer de opdrachten zorgvuldig en gebruik de opdracht lsof -p voor verdachte processen. Het commando lsof maakt het mogelijk om te zien welke bestanden zijn geopend en de bijbehorende processen.

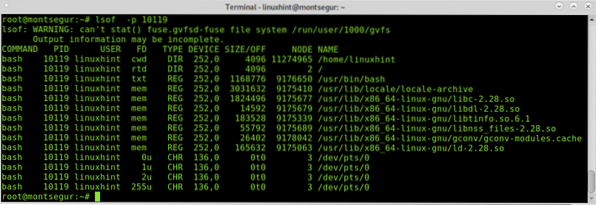

# lsof -p

Het proces boven 10119 hoort bij een bash-sessie.

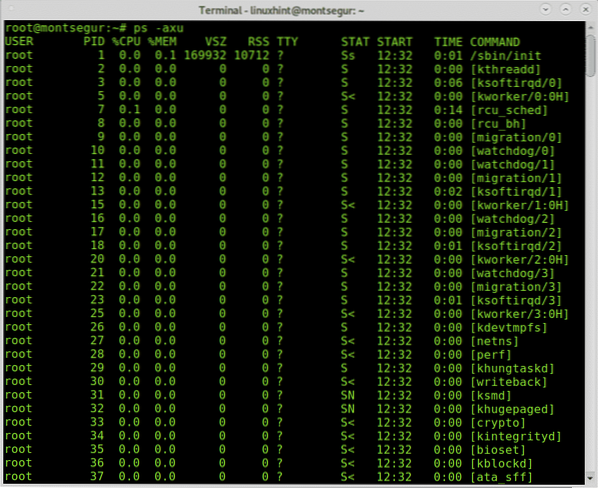

Om processen te controleren is er natuurlijk het commando ps te.

# ps -axu

De ps -axu-uitvoer hierboven toont de gebruiker in de eerste kolom (root), de proces-ID (PID), die uniek is, het CPU- en geheugengebruik door elk proces, virtueel geheugen en residente setgrootte, terminal, de processtatus, de starttijd en het commando waarmee het begon.

Als u iets abnormaals identificeert, kunt u dit controleren met lsof met het PID-nummer.

Uw systeem controleren op Rootkits-infecties:

Rootkits behoren tot de gevaarlijkste bedreigingen voor apparaten, zo niet de ergste, zodra een rootkit is gedetecteerd, is er geen andere oplossing dan het systeem opnieuw te installeren, soms kan een rootkit zelfs een hardwarevervanging forceren. Gelukkig is er een eenvoudig commando dat ons kan helpen om de meest bekende rootkits te detecteren, het commando chkrootkit (check rootkits).

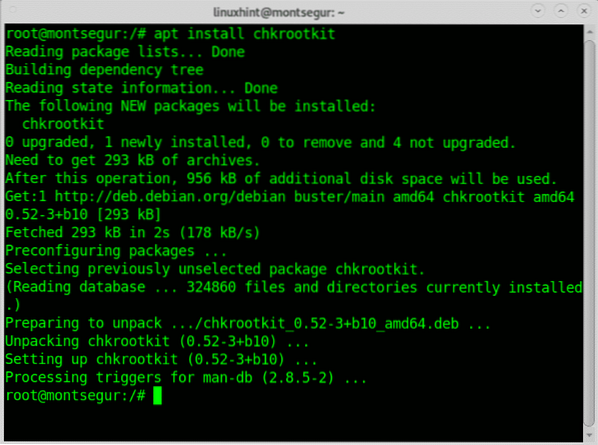

Om Chkrootkit te installeren op Debian en gebaseerde Linux-distributies:

# apt installeer chkrootkit

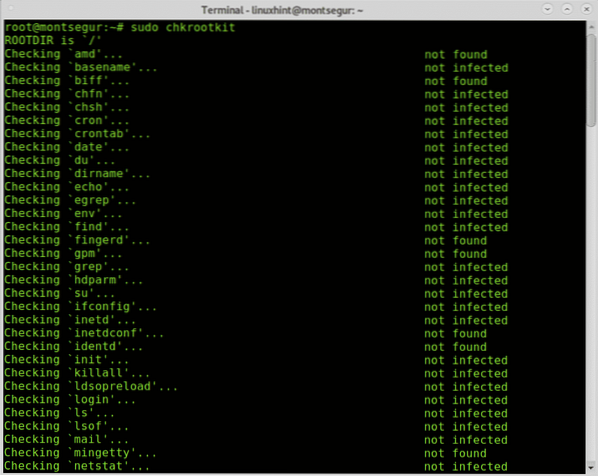

Eenmaal geïnstalleerd, voert u gewoon uit:

Zoals je ziet, zijn er geen rootkits gevonden op het systeem.

Ik hoop dat je deze tutorial over hoe te detecteren of je Linux-systeem is gehackt nuttig vond.

Phenquestions

Phenquestions