Nikko voert meer dan 6700 tests uit op een site. Het enorme aantal tests voor zowel beveiligingskwetsbaarheden als verkeerd geconfigureerde webservers maakt het een apparaat voor de meeste beveiligingsexperts en pentesters. Nikto kan worden gebruikt om een website en webserver of een virtuele host te testen op bekende beveiligingsproblemen en verkeerde configuraties van bestanden, programma's en servers. Het kan over het hoofd geziene inhoud of scripts en andere moeilijk te identificeren problemen vanuit een extern oogpunt ontdekken.

Installatie

Installeren Nikko op het Ubuntu-systeem is in principe eenvoudig omdat het pakket al toegankelijk is in de standaardrepository's.

Om de systeemrepository's bij te werken, gebruiken we eerst de volgende opdracht:

[email protected]:~$ sudo apt-get update && sudo apt-get upgradeNa het updaten van uw systeem. Voer nu de volgende opdracht uit om te installeren: Nikko.

[e-mail beveiligd]:~$ sudo apt-get install nikto -yGebruik na het voltooien van het installatieproces de volgende opdracht om te controleren of nikto correct is geïnstalleerd of niet:

[e-mail beveiligd]:~$ nikto- Nikon v2.1.6

------------------------------------------------------------

Als de opdracht het versienummer geeft van Nikko het betekent dat de installatie is geslaagd.

Gebruik

Nu gaan we kijken hoe we kunnen gebruiken Nikko met verschillende opdrachtregelopties om webscans uit te voeren.

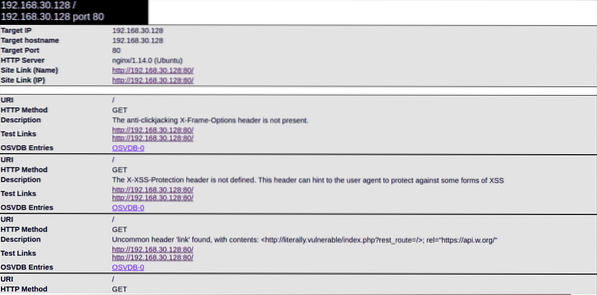

Over het algemeen heeft Nikon alleen een host nodig om te scannen, die kan worden opgegeven met -h of -gastheer optie bijvoorbeeld als we een machine moeten scannen waarvan het ip 192 . is.168.30.128 zullen we Nikto als volgt uitvoeren en de scan zou er ongeveer zo uitzien:

[e-mail beveiligd]:~$ nikto -h 192.168.30.128- Nikon v2.1.6

------------------------------------------------------------

+ Doel-IP: 192.168.30.128

+ Doelhostnaam: 192.168.30.128

+ Doelpoort: 80

+ Starttijd: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Server: nginx/1.14.0 (Ubuntu)

... knip ..

+ /: Er is een WordPress-installatie gevonden.

+ /wp-login.php: Wordpress-login gevonden

+ Apache/2.4.10 lijkt achterhaald

+ De X-XSS-Protection-header is niet gedefinieerd. Deze koptekst kan verwijzen naar de user-agent

ter bescherming tegen sommige vormen van XSS

+ Server kan inodes lekken via ETags

------------------------------------------------------------

+ 1 host(s) getest

Deze uitvoer heeft veel nuttige informatie .Nikto heeft de webserver, XSS-kwetsbaarheden, php-informatie en WordPress-installatie gedetecteerd.

OSVDB

De items in een nikto-scan met OSVDB-voorvoegsel zijn de kwetsbaarheden die worden gerapporteerd in Open Source Vulnerability DataBase (vergelijkbaar met andere kwetsbaarheidsdatabases zoals Common vulnerabilities and exposures, National Vulnerability Database enz.).Deze kunnen erg handig zijn op basis van hun ernstscore ,

Poorten specificeren

Zoals u aan de bovenstaande resultaten kunt zien, zal Nikto standaard poort 80 scannen als de poort niet is opgegeven . Als de webserver op een andere poort draait, moet u het poortnummer opgeven met -p of -haven keuze.

[e-mail beveiligd]:~$ nikto -h 192.168.30.128 -p 65535- Nikon v2.1.6

------------------------------------------------------------

+ Doel-IP: 192.168.30.128

+ Doelhostnaam: 192.168.30.128

+ Doelpoort: 65535

+ Starttijd: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Server: Apache/2.4.29 (Ubuntu)

+ De anti-clickjacking X-Frame-Options-header is niet aanwezig.

+ Apache/2.4.29 lijkt achterhaald

+ OSVDB-3233: /icons/README: Apache-standaardbestand gevonden.

+ Toegestane HTTP-methoden: OPTIES, HEAD, GET, POST

1 host gescand…

Uit de bovenstaande informatie kunnen we zien dat er enkele headers zijn die helpen aangeven hoe de website is geconfigureerd. Je kunt ook wat sappige informatie uit geheime mappen halen.

U kunt meerdere poorten specificeren door komma's te gebruiken zoals:

[e-mail beveiligd]:~$ nikto -h 192.168.30.128 -p 65535.65536Of u kunt een reeks poorten specificeren, zoals:

[e-mail beveiligd]:~$ nikto -h 192.168.30.128 -p 65535-65545URL's gebruiken om een doelhost op te geven

Om het doel aan de hand van de URL te specificeren, gebruiken we een commando:

[e-mail beveiligd]:~$ nikto -h http:// www.voorbeeld.comNikko scanresultaten kunnen in verschillende formaten worden geëxporteerd, zoals CSV, HTML, XML enz. Om resultaten in een specifiek uitvoerformaat op te slaan, moet u de -o (uitvoer) optie en ook de -f (formaat) keuze.

Voorbeeld :

[e-mail beveiligd]:~$ nikto -h 192.168.30.128 -o-test.html -F htmlNu hebben we toegang tot het rapport via de browser

Afstemparameter

Nog een fatsoenlijk onderdeel in Nikko is de waarschijnlijkheid om de test te karakteriseren met behulp van de - Afstemmen parameter. Hiermee kunt u precies de tests uitvoeren die u nodig hebt, wat u veel tijd kan besparen:

- Bestand upload

- Interessante bestanden/logs

- Mis-configuraties

- Vrijgeven van informatie

- Injectie (XSS enz.)

- Op afstand ophalen van bestanden

- Denial-of-service (DOS)

- Op afstand ophalen van bestanden

- Externe shell - Opdrachtuitvoering

- SQL injectie

- Authenticatie omzeilen

- Software-identificatie

- Externe bronopname

- Reverse tuning uitvoering (alle behalve gespecificeerd)

Om bijvoorbeeld te testen op SQL-injectie en het ophalen van bestanden op afstand, zullen we de volgende opdracht schrijven:

[e-mail beveiligd]:~$ nikto -h 192.168.30.128 -Tuning 79 -o test.html -F htmlScans koppelen met Metasploit

Een van de coolste dingen van Nikto is dat je de uitvoer van een scan kunt koppelen aan het door Metasploit leesbare formaat. Door dit te doen, kunt u de uitvoer van Nikto in Metasploit gebruiken om de specifieke kwetsbaarheid te misbruiken. Gebruik hiervoor de bovenstaande commando's en voeg toe -Formaat msf+ naar het einde. Het helpt om snel opgehaalde gegevens te koppelen aan een bewapende exploit.

[e-mail beveiligd]:~$ nikto -hCONCLUSIE

Nikto is een bekende en eenvoudig te gebruiken tool voor het beoordelen van webservers om potentiële problemen en kwetsbaarheden snel te ontdekken. Nikto zou je eerste beslissing moeten zijn bij het testen van webservers en webapplicaties. Nikto filtert op 6700 mogelijk risicovolle documenten/programma's, controleert op verouderde formulieren van meer dan 1250 servers en past expliciete problemen aan op meer dan 270 servers zoals aangegeven door de autoriteit Nikto site. U moet weten dat het gebruik van nikto geen heimelijke procedure is, wat betekent dat een inbraakdetectiesysteem het gemakkelijk kan detecteren. Het is gemaakt voor veiligheidsanalyse, dus stealth was nooit een prioriteit.

Phenquestions

Phenquestions