Internet Control Message Protocol, ook bekend als ICMP, is een protocol dat wordt gebruikt om de connectiviteit van de hosts in een netwerk te controleren. We kunnen dit protocol ook gebruiken om de problemen in een netwerk te diagnosticeren. Maar vanuit veiligheidsoogpunt kan het ook door iemand worden gebruikt om een DDoS-aanval uit te voeren. Een ping-flood of een Distributed Denial of Service (DDoS)-aanval is een vorm van aanval waarbij iemand veel ping-verzoeken naar een host stuurt en de host bijna ontoegankelijk wordt voor het routineverkeer. Om dit soort situaties te voorkomen, blokkeren netwerkbeheerders meestal ICMP op hun netwerk. In dit artikel zullen we leren hoe IP-tabellen kunnen worden gebruikt om ICMP op onze server te blokkeren.

Wat zijn de IP-tabellen??

IP Tables is een firewall-hulpprogramma voor Linux-besturingssystemen. Het kan worden gebruikt om netwerkverkeer van of naar een bron te accepteren, te weigeren of terug te sturen. Het observeert het komende netwerkverkeer met behulp van verschillende sets regels die in een tabel zijn gedefinieerd. Deze sets regels worden kettingen genoemd. IP-tabellen observeren gegevenspakketten en welke pakketovereenkomsten met regels naar een andere keten worden geleid of een van de volgende waarden krijgen:.

- GEACCEPTEERD: Pakket mag passeren

- LATEN VALLEN: Pakket wordt niet doorgelaten

- RETOUR: De keten stuurt het pakket terug naar de vorige keten.

IP-tabellen installeren

Voor de meeste Linux-distributies zijn IP-tabellen vooraf geïnstalleerd. U kunt controleren of IP-tabellen zijn geïnstalleerd of niet door de volgende opdracht in de terminal te typen:.

[e-mail beveiligd]:~$ iptables --versieAls er geen IP-tabellen zijn geïnstalleerd, kunt u deze installeren door de volgende opdracht in de terminal uit te voeren:.

[e-mail beveiligd]:~$ sudo apt-get update[e-mail beveiligd]:~$ sudo apt-get install iptables

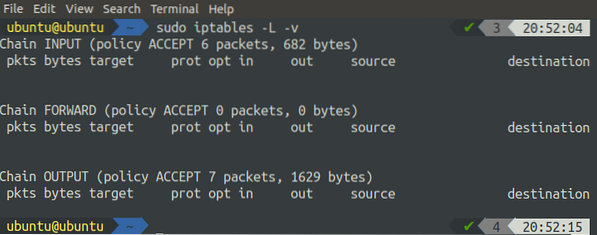

We kunnen de standaardstatus van IP-tabellen controleren door de volgende opdracht in de terminal uit te voeren:.

[e-mail beveiligd]:~$ sudo iptables -L -vDe vlag '-L' geeft alle regels weer en de vlag '-v' geeft gedetailleerde informatie weer.

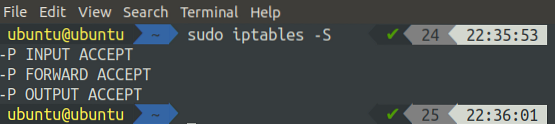

Als alternatief kunnen we ook alle regels weergeven die aan de IP-tabellen zijn toegevoegd door de volgende opdracht in de terminal uit te voeren:.

[e-mail beveiligd]:~$ sudo iptables -S

Standaard accepteren alle ketens de pakketten en aan deze ketens is geen regel toegewezen.

Regels toewijzen aan ketens

In eerste instantie is er geen regel toegewezen aan een keten, en ze accepteren allemaal netwerkverkeer. In dit gedeelte zullen we zien hoe we aangepaste regels kunnen definiëren om netwerkverkeer te blokkeren of toe te staan. Om een nieuwe regel te definiëren, gebruiken we de 'A' (append) vlag, die de IP-tabellen vertelt dat er een nieuwe regel zal worden gedefinieerd. De volgende opties worden ook gebruikt samen met de 'A'-vlag om de regel te beschrijven.

-ik (interface): Deze optie geeft aan via welke interface u uw netwerkverkeer wilt toestaan of blokkeren. U kunt een lijst met alle interfaces op uw systeem krijgen door de volgende opdracht in de terminal uit te voeren:.

[e-mail beveiligd]:~$ ifconfig-p (protocol): Deze optie definieert welk protocol u wilt filteren met behulp van IP-tabellen. Dit kan TCP, UDP, ICMP, ICMPV6, enz. zijn. U kunt regels toepassen op alle protocollen door alle opties te gebruiken.

-zo (bron): Deze optie toont de bron van netwerkverkeer zoals IP-adres of domeinnaam.

-dpoort (bestemmingspoort): deze optie wordt gebruikt om de bestemmingspoort voor netwerkverkeer aan te geven.

-j (doel): Deze optie wordt gebruikt om het doel te tonen. Dit kan ACCEPT, DROP, REJECT of RETURN zijn. Deze optie is verplicht voor elke regel.

Over het algemeen is de basissyntaxis voor het toevoegen van een regel als volgt:

[e-mail beveiligd]:~$ sudo iptables -A-p

ICMP blokkeren met behulp van IP-tabellen

Tot nu toe hebben we een basiskennis van IP-tabellen en hun gebruik om verkeer op specifieke poorten toe te staan of te blokkeren via specifieke interfaces. Nu gaan we IP-tabellen gebruiken om ICMP op onze server te blokkeren.

De volgende opdracht voegt een regel toe om ICMP op uw computer te blokkeren:

[email protected]:~$ sudo iptables -A INPUT -j REJECT -p icmp --icmp-type echo-requestNa het uitvoeren van de bovenstaande opdracht, controleer nu de status van de IP-tabellen.

[e-mail beveiligd]:~$ sudo iptables -L -v

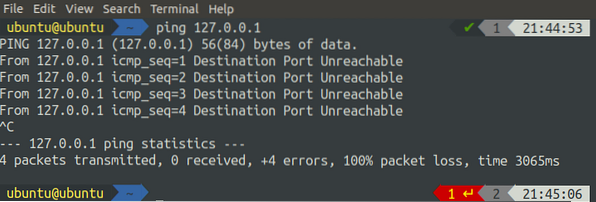

We kunnen zien dat er een regel is toegevoegd aan de INPUT-keten, die aangeeft dat al het ICMP-verkeer wordt afgewezen. Als we ons systeem nu pingen vanaf een ander systeem van hetzelfde netwerk, wordt het verzoek afgewezen. We kunnen het resultaat zien door een ping-verzoek te doen van de localhost

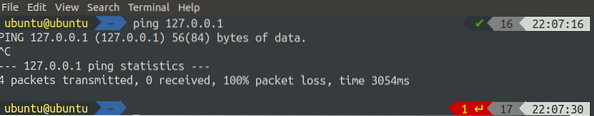

[e-mail beveiligd]:~$ ping 127.0.0.1

We kunnen zien dat we afwijzingsberichten van het systeem krijgen als we er een ping-verzoek aan proberen te doen.

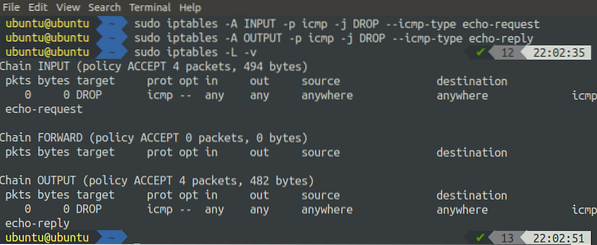

Als alternatief kunnen de volgende twee opdrachten worden gebruikt om regels toe te voegen om ICMP op onze server te blokkeren:.

[e-mail beveiligd]:~$ sudo iptables -A INPUT -p icmp -j DROP --icmp-type echo-request[email protected]:~$ sudo iptables -A OUTPUT -p icmp -j DROP --icmp-type echo-antwoord

Nadat u deze twee regels hebt toegevoegd, controleert u nu de status van de IP-tabellen.

[e-mail beveiligd]:~$ sudo iptables -L -v

We kunnen zien dat de bovenstaande opdracht twee regels heeft toegevoegd, één aan de INPUT-keten en de andere aan de OUTPUT-keten.

Het verschil tussen de DROP en REJECT is dat wanneer we REJECT gebruiken, het ons een waarschuwing toont (Bestemmingspoort onbereikbaar) wanneer we pingen omdat het verzoek is afgewezen en het de poort niet bereikt. Aan de andere kant, wanneer we een DROP gebruiken, laat het gewoon de uitvoer vallen. Invoer wordt niet afgewezen, het wordt verwerkt, maar de uitvoer wordt niet weergegeven zoals hieronder weergegeven

Conclusie

Hackers passen verschillende methoden toe om Distributed Denial of Service (DDoS)-aanvallen op de servers uit te voeren. Ping-flood is ook een vorm van DDoS-aanval. Hackers sturen zoveel ping-verzoeken naar de server dat de server al zijn rekenkracht gebruikt om de ping-verzoeken te verwerken en de daadwerkelijke verwerking niet uitvoert. In dit scenario of meerdere andere scenario's moet u mogelijk ICMP op uw server blokkeren.

In dit artikel hebben we verschillende manieren geleerd om ICMP te blokkeren met behulp van IP-tabellen. We hebben besproken hoe we verschillende regels kunnen toevoegen om ICMP op onze server te blokkeren. Op dezelfde manier kunnen we IP-tabellen gebruiken om elk soort verkeer op elke poort te blokkeren met behulp van IP-tabellen.

Phenquestions

Phenquestions