Na installatie vindt u Zenmap in het apps-menu, afhankelijk van het scantype dat u wilt uitvoeren, wordt aanbevolen om Zenmap als root uit te voeren, bijvoorbeeld Nmap SYN of onbewerkte scans vereisen speciale privileges om uit te voeren.

Na installatie vindt u Zenmap in het apps-menu, afhankelijk van het scantype dat u wilt uitvoeren, wordt aanbevolen om Zenmap als root uit te voeren, bijvoorbeeld Nmap SYN of onbewerkte scans vereisen speciale privileges om uit te voeren.

Als alternatief kunt u Zenmap vanaf de console uitvoeren, maar aangezien een grafische interface verplicht is om het te installeren, is deze tutorial gericht op grafisch beheer.

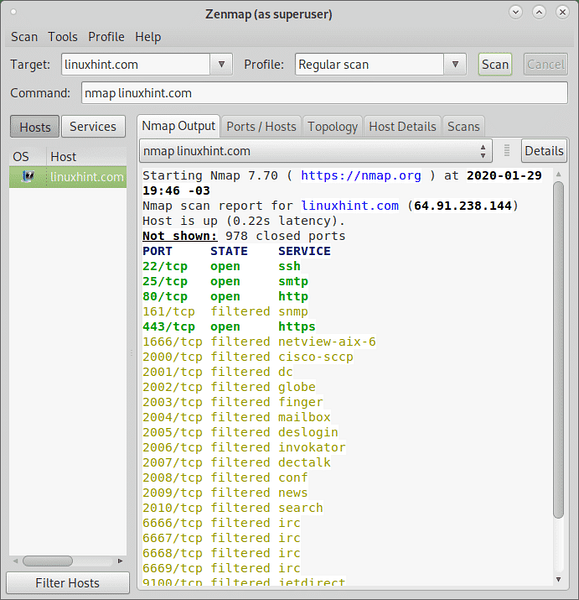

Eenmaal uitgevoerd, ziet u het hoofdvenster van Zenmap, inclusief een vervolgkeuzemenu om het profiel te selecteren. Selecteer voor het eerste voorbeeld de Regular Scan.

Vul in het vak "Doel" het veld in met het IP-adres, de domeinnaam, het IP-bereik of het subnet om te scannen. Eenmaal geselecteerd, drukt u op de knop "Scannen", naast het vervolgkeuzemenu om het gewenste profiel te selecteren.

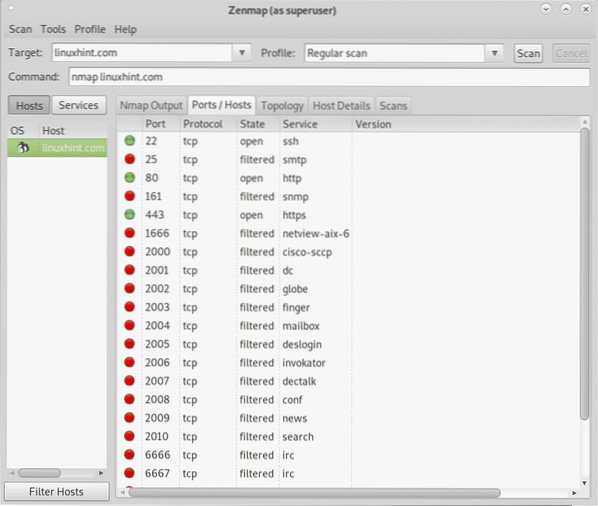

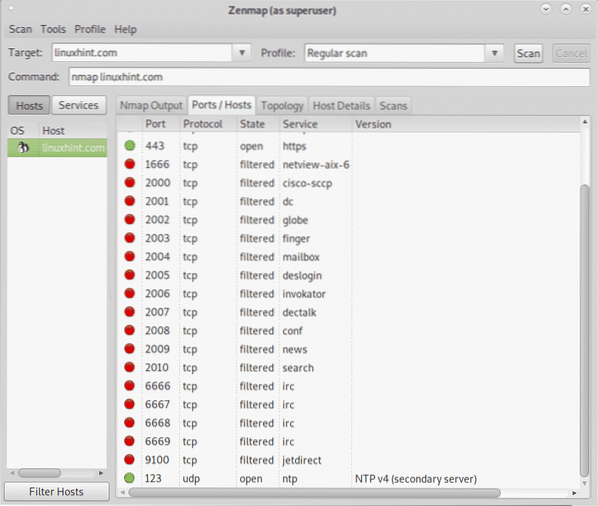

Hieronder ziet u de volgende tabbladen: Nmap-uitvoer, Poorten / Hosts, Topologie, Hostgegevens en Scans.

Waar:

Nmap-uitgang: deze uitvoer toont de normale Nmap-uitvoer, dit is het standaardscherm bij het uitvoeren van scans.

Poorten / Hosts: dit tabblad drukt services of poorten af met aanvullende informatie gesorteerd op hosts. Als een enkele host is geselecteerd, wordt de status van gescande poorten weergegeven.

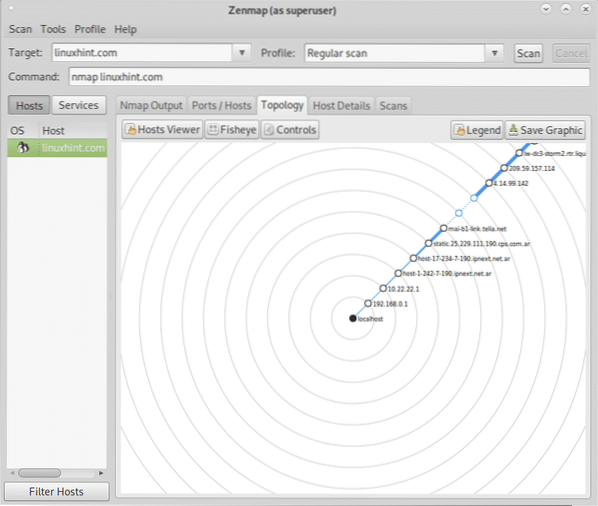

Topologie: dit tabblad toont het pad dat pakketten doorlopen totdat ze het doel bereiken, met andere woorden het toont de hops tussen ons en het doel op dezelfde manier als een traceroute (zie https://linuxhint.com/traceroute_nmap/) de netwerkstructuur weergeven op basis van het pad.

Hostdetails: dit tabblad drukt de informatie op de gescande host af als een boom. De informatie die op dit tabblad wordt afgedrukt, omvat de hostnaam en het besturingssysteem, of deze online of niet beschikbaar is, de status van de gescande poorten, de uptime en meer. Het geeft ook een schatting van de kwetsbaarheid weer op basis van beschikbare services op het doelwit.

Scannen: dit tabblad toont een geschiedenis van alle uitgevoerde scans, inclusief lopende scans, u kunt ook scans toevoegen door een bestand te importeren.

De volgende schermafbeelding toont de Poorten / Hosts tabblad:

Zoals u kunt zien in de bovenstaande schermafbeelding, worden alle poorten, hun protocol, hun status en service weergegeven. Indien beschikbaar, indien geïnstrueerd door het type scan, wordt ook de softwareversie afgedrukt die achter elke poort wordt uitgevoerd.

Het volgende tabblad toont de Topologie of traceroute:

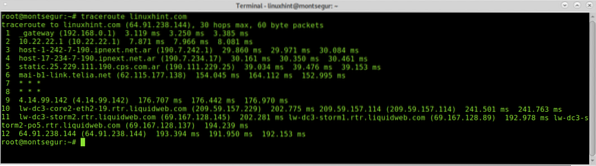

U kunt controleren of dit tabblad de traceroute weergeeft door een traceroute uit te voeren tegen linuxhint.com, natuurlijk, ondanks dat dit niet het geval is, houd er rekening mee dat de traceroute-resultaten kunnen variëren, afhankelijk van de beschikbaarheid van hop.

U kunt controleren of dit tabblad de traceroute weergeeft door een traceroute uit te voeren tegen linuxhint.com, natuurlijk, ondanks dat dit niet het geval is, houd er rekening mee dat de traceroute-resultaten kunnen variëren, afhankelijk van de beschikbaarheid van hop.

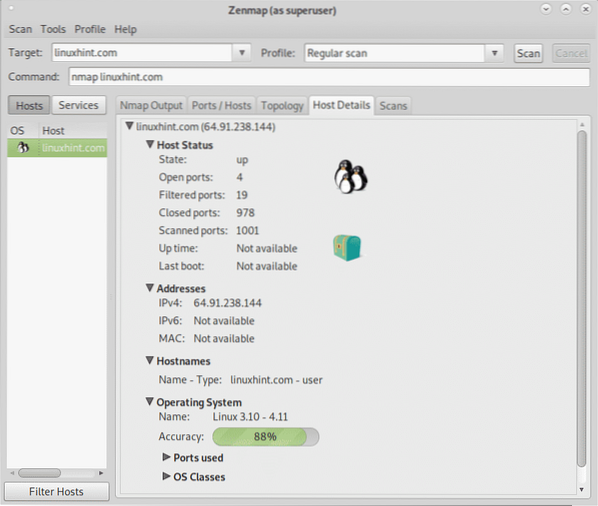

De volgende schermafbeeldingen tonen de Hostgegevens tabblad, daar kunt u het besturingssysteem zien dat wordt geïdentificeerd met een pictogram, de status (omhoog), aantal open, gefilterde, gesloten en gescande poorten, de uptime is niet beschikbaar, IP-adres en hostnaam.

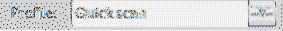

Laten we, om door te gaan met de zelfstudie, de Quick Scan-modus controleren door deze te selecteren in het vervolgkeuzemenu Profiel:

Eenmaal geselecteerd druk op "Scannen". Zoals je zult zien in de Opdracht veld zie je de vlaggen -T4 en -F.

De -T4 verwijst naar de timingsjabloon. Timingsjablonen zijn:

Paranoïde: -T0, extreem traag, handig om IDS (Intrusion Detection Systems) te omzeilen

Stiekem: -T1, erg traag, ook handig om IDS (Intrusion Detection Systems) te omzeilen

Beleefd: -T2, neutraal.

Normaal: -T3, dit is de standaardmodus.

Agressief: -T4, snelle scan.

Krankzinnig: -T5, sneller dan agressieve scantechniek.

(Bron: https://linuxhint.com/nmap_xmas_scan/)

De -F vlag instrueert Zenmap (en Nmap) om een snelle scan uit te voeren.

Zoals je hierboven kunt zien, is het resultaat korter dan de reguliere scan, er zijn minder poorten gescand en het resultaat was klaar na 2 ready.75 seconden.

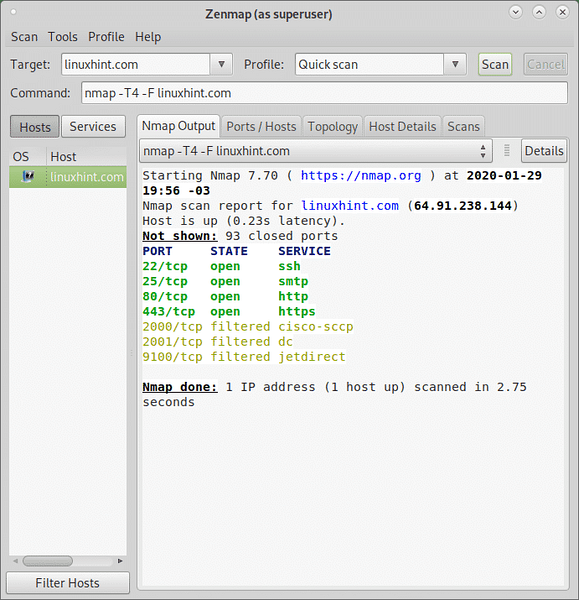

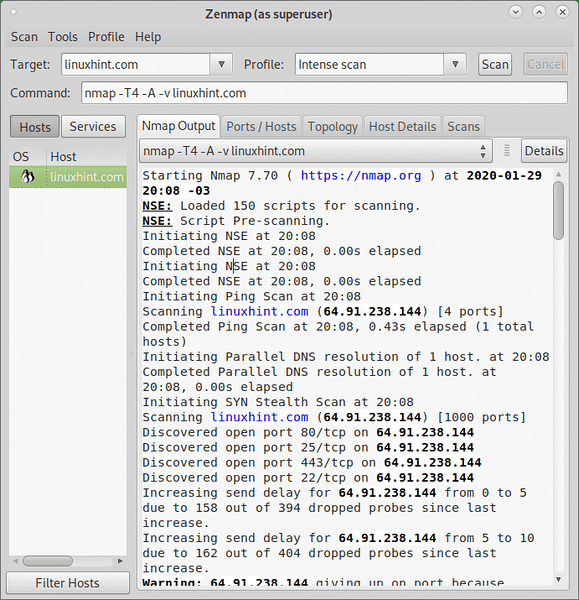

Voor het volgende voorbeeld selecteert u in het veld Profiel de intense scan, deze keer zullen we ons concentreren op de output.

Bij het selecteren van dit type scan zult u, naast de -T4 markeer de -EEN vlag.

De -EEN vlag maakt detectie van besturingssystemen en versies, scannen van scripts en traceroute mogelijk.

De -v vlag verhoogt de breedsprakigheid van de uitvoer.

De uitvoer begrijpen:

De eerste regels tonen de kenmerken van het scanproces, de eerste regel toont de Nmap-versie gevolgd door informatie over de pre-scanscripts die moeten worden uitgevoerd, in dit geval zijn 150 scripts uit de Nmap Scripting Engine (NSE) geladen:

Nmap 7 . starten.70 ( https://nmap.org) op 29-01-2020 20:08 -03 NSE: 150 scripts geladen om te scannen. NSE: Script vooraf scannen. NSE starten om 20:08 NSE voltooid om 20:08, 0.00s verstreken Initiëren van NSE om 20:08 Voltooide NSE om 20:08, 0.00s verstreken

Na de prescan-scripts, die worden uitgevoerd voordat de scan wordt uitgevoerd, geeft de uitvoer informatie weer over de ping-scan, de tweede stap voorafgaand aan de DNS-resolutie om het IP-adres te verzamelen (of de hostnaam als u een IP als doel hebt opgegeven). Het doel van de ping-scanstap is om de beschikbaarheid van de host te ontdekken.

Zodra de DNS-resolutie is beëindigd, wordt een SYN-scan uitgevoerd om een Stealth-scan uit te voeren (zie https://linuxhint.com/nmap_stealth_scan/).

Ping-scan starten om 20:08 linuxhint scannen.com (64.91.238.144) [4 poorten] Ping-scan voltooid om 20:08, 0.43s verstreken (1 totaal aantal hosts) Parallelle DNS-resolutie van 1 host gestart. om 20:08 Voltooide parallelle DNS-resolutie van 1 host. om 20:08, 0.00s verstreken Starten van SYN Stealth Scan om 20:08 Linuxhint scannen.com (64.91.238.144) [1000 poorten] Open poort 80/tcp ontdekt op 64.91.238.144 Ontdekt open poort 25/tcp op 64.91.238.144 Ontdekt open poort 443/tcp op 64.91.238.144 Ontdekt open poort 22/tcp op 64.91.238.144 Verzendvertraging verhogen voor 64.91.238.144 van 0 tot 5 vanwege 158 van de 394 verloren probes sinds de laatste verhoging. Verzendvertraging verhogen voor 64.91.238.144 van 5 naar 10 vanwege 162 van de 404 weggevallen sondes sinds de laatste verhoging. Waarschuwing: 64.91.238.144 opgeven van de poort omdat de hertransmissielimiet is geraakt (6). Voltooide SYN Stealth Scan om 20:08, 53.62s verstreken (1000 totale poorten)

Na de poortscan gaat de intensieve scan verder met services en OS-detectie:

Service scan starten om 20:08 4 services scannen op linuxhint.com (64.91.238.144) Voltooide servicescan om 20:09, 13.25s verstreken (4 services op 1 host) Initiëren van OS-detectie (probeer #1) tegen linuxhint.com (64.91.238.144) adjust_timeouts2: pakket had zogenaamd een rtt van -88215 microseconden. Tijd negeren. adjust_timeouts2: pakket had zogenaamd een rtt van -88215 microseconden. Tijd negeren. adjust_timeouts2: pakket had zogenaamd een rtt van -82678 microseconden. Tijd negeren. adjust_timeouts2: pakket had zogenaamd een rtt van -82678 microseconden. Tijd negeren. OS-detectie opnieuw proberen (probeer #2) tegen linuxhint.com (64.91.238.144)

Een traceroute wordt vervolgens uitgevoerd om ons de netwerktopologie af te drukken, of de hop tussen ons en ons doel, het rapporteerde 11 hosts zoals u hieronder kunt zien, meer informatie zal beschikbaar zijn op de Topologie tabblad.

Traceroute starten om 20:09 Traceroute voltooid om 20:09, 3.02s verstreken Parallelle DNS-resolutie van 11 hosts starten. om 20:09 Parallelle DNS-resolutie van 11 hosts voltooid. om 20:09, 0.53s verstreken

Zodra het scanproces is voltooid, worden post-scanscripts uitgevoerd:

NSE: Script scannen 64.91.238.144. NSE starten om 20:09 Voltooide NSE om 20:09, 11,.02s verstreken Start NSE om 20:09 Voltooide NSE om 20:09, 5.22s verstreken

En tot slot heb je de rapportuitvoer voor elke stap.

Het eerste deel van het rapport richt zich op poorten en services, waarin wordt weergegeven dat de host actief is, het aantal gesloten poorten dat niet wordt weergegeven en gedetailleerde informatie over open of gefileerde poorten:

Nmap-scanrapport voor linuxhint.com (64.91.238.144) Host is up (0.21s latentie). Niet weergegeven: 978 gesloten poorten PORT STATE SERVICE VERSIE 22/tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protocol 2.0) | ssh-hostsleutel: | 1024 05:44:ab:4e:4e:9a:65:e5:f2:f4:e3:ff:f0:7c:37:fe (DSA) | 2048 10:2f:75:a8:49:58:3e:44:21:fc:46:32:07:1d:3d:78 (RSA) | 256 a3:d5:b9:2e:e4:49:06:84:b4:bb:e6:32:54:73:72:49 (ECDSA) |_ 256 21:ab:6c:2c:76:b7: 5c:f4:0f:59:5c:a7:ab:ed:d5:5c (ED25519) 25/tcp open smtp Postfix smtpd |_smtp-commands: zk153f8d-liquidwebsites.com, PIPELINING, SIZE 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, |_smtp-ntlm-info: FOUT: uitvoering van script mislukt (gebruik -d om fouten op te sporen) |_ssl-date: TLS-willekeurigheid vertegenwoordigt geen tijd 80/tcp open http nginx | http-methods: |_ Ondersteunde methoden: GET HEAD POST-OPTIES |_http-server-header: nginx |_http-title: Volgde de omleiding naar https://linuxhint niet op.com/161/tcp gefilterd snmp 443/tcp open ssl/http nginx |_http-favicon: Onbekend favicon MD5: D41D8CD98F00B204E9800998ECF8427E |_http-generator: WordPress 5.3.2 | http-methoden: |_ Ondersteunde methoden: GET HEAD POST |_http-server-header: nginx |_http-title: Linux Hint - Linux-ecosysteem verkennen en beheersen |_http-trane-info: probleem met XML-parsering van /evox/abou | ssl-cert: Onderwerp: commonName=linuxhint.com | Alternatieve naam onderwerp: DNS:linuxhint.com, DNS:www.linuxhint.com | Uitgever: commonName=Let's Encrypt Authority X3/organizationName=Let's Encrypt/countryName=VS | Type openbare sleutel: rsa | Openbare sleutelbits: 4096 | Handtekeningalgoritme: sha256WithRSAEncryption | Niet geldig voor: 2019-11-30T11:25:40 | Niet geldig na: 2020-02-28T11:25:40 | MD5: 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec |_SHA-1: a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666/tcp gefilterd netview-aix-6 2000/tcp gefilterd cisco-pccp 2001/dpcp gefilterd globe 2003/tcp gefilterd vinger 2004/tcp gefilterd mailbox 2005/tcp gefilterd deslogin 2006/tcp gefilterd invokator 2007/tcp gefilterd dectalk

Het volgende deel van het rapport richt zich op de OS-detectie:

Apparaattype: algemeen gebruik|WAP wordt uitgevoerd (GEWOON GASTEN): Linux 3.X|4.X (88%), Asus embedded (85%) OS CPE: cpe:/o:linux:linux_kernel:3 cpe:/o:linux:linux_kernel:4 cpe:/o:linux:linux_kernel cpe:/h:asus: rt-ac66u Agressieve OS-gissingen: Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 of 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86%), Linux 3.16 - 4.6 (86%), Linux 3.12 (85%), Linux 3.2 - 4.9 (85%) Geen exacte OS-overeenkomsten voor host (testomstandigheden niet ideaal).

Het volgende deel toont de uptime, het totale aantal hops tussen u en het doel en de uiteindelijke host met informatie over de responstijd van elke hop.

Uptime gok: 145.540 dagen (sinds vr 6 sep. 07:11:33 2019) Netwerkafstand: 12 hops TCP-volgordevoorspelling: moeilijkheidsgraad = 257 (veel succes!) Genereren van IP-ID-reeks: Alle nullen Service-info: Host: zk153f8d-liquidwebsites.com; Besturingssysteem: Linux; CPE: cpe:/o:linux:linux_kernel TRACEROUTE (met poort 256/tcp) HOP RTT ADRES 1 47.60 ms 192.168.0.1 2 48.39 ms 10.22.22.1 3 133.21 ms-host-1-242-7-190.ipvolgende.netto-.ar (190.7.242.1) 4 41.48 ms host-17-234-7-190.ipvolgende.netto-.ar (190.7.234.17) 5 42.99 ms statisch.25.229.111.190.cps.com.ar (190.111.229.25) 6 168.06 ms mai-b1-link.telia.netto (62.115.177.138) 7 186.50 ms niveau3-ic-319172-mai-b1.c.telia.netto (213.248.84.81) 8 … 9 168.40 ms 4.14.99.142 10 247.71 ms 209.59.157.114 11 217.57 ms lw-dc3-storm2.rtr.liquidweb.com (69.167.128.145) 12 217.88 ms 64.91.238.144

Ten slotte wordt u gerapporteerd over de uitvoering van scripts na het scannen:

NSE: Script na scannenscan. NSE initiëren om 20:09 Voltooide NSE om 20:09, 0.00s verstreken Initiëren van NSE om 20:09 Voltooide NSE om 20:09, 0.00s verstreken Gegevensbestanden lezen van: /usr/bin/… /share/nmap OS- en servicedetectie uitgevoerd. Meld eventuele onjuiste resultaten op https://nmap.org/indienen/ . Nmap klaar: 1 IP-adres (1 host omhoog) gescand in 94.19 seconden Onbewerkte pakketten verzonden: 2272 (104.076KB) | Opgenomen: 2429 (138.601KB)

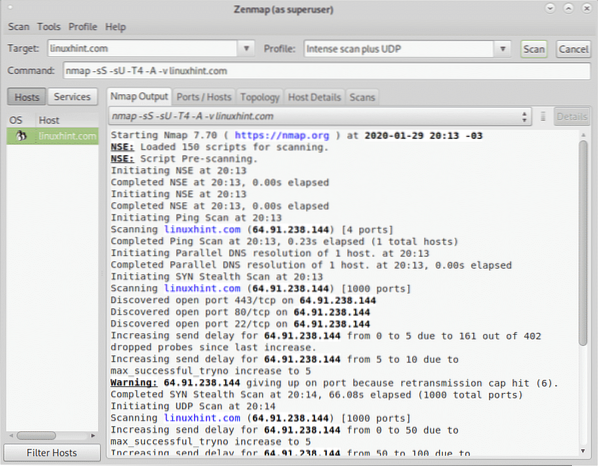

Laten we nu de . testen Intense scan plus UDP u kunt kiezen uit het vervolgkeuzemenu Profiel:

Met de Intense Scan plus UDP zie je de vlaggen -sS, -sU, -T4, -A en -v.

Waar zoals eerder gezegd, -T verwijst naar timingsjabloon, -A naar OS, versiedetectie, NSE en traceroute en:

-sS: maakt SYN-scan mogelijk.

-zo: maakt UDP-scan mogelijk.

Een UDP-scan kan ons tot interessante ontdekkingen leiden in veelgebruikte diensten zoals DNS, SNMP of DHCP.

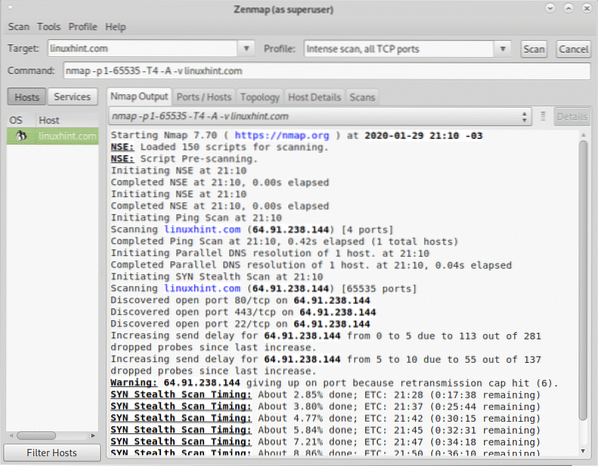

Laten we eens kijken naar de om deze tutorial te beëindigen Intense scan, alle TCP-poorten.

Deze scan voegt de vlag toe -p om een poortbereik op te geven, in dit geval is het poortbereik -p 1-65535, dat alle bestaande TCP-poorten dekt:

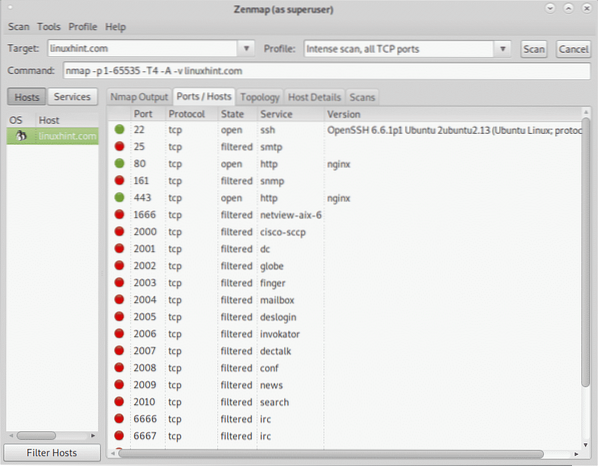

U kunt de uitvoer zien, inclusief open en gefilterde poorten op de Poorten / Hosts tabblad:

Ik hoop dat je deze tutorial over Zenmap nuttig vond, blijf Linux volgen Hint voor meer tips en updates over Linux en netwerken.

Phenquestions

Phenquestions