Afhankelijk van de grootte van het netwerk kan een inbraakdetectiesysteem worden ingezet. Er zijn tientallen commerciële IDS's van hoge kwaliteit, maar veel bedrijven en kleine bedrijven kunnen ze niet betalen. snuiven is een flexibel, lichtgewicht en populair inbraakdetectiesysteem dat kan worden ingezet volgens de behoeften van het netwerk, variërend van kleine tot grote netwerken, en alle functies biedt van een betaalde IDS. snuiven kost niets, maar dat betekent niet dat het niet dezelfde functionaliteiten kan bieden als een elite, commerciële IDS. snuiven wordt beschouwd als een passieve IDS, wat betekent dat het netwerkpakketten opsnuift, vergelijkt met de regelset en, in het geval van het detecteren van een kwaadaardig logboek of invoer (i.e., het detecteren van een inbraak), genereert een waarschuwing of plaatst een vermelding in een logbestand. snuiven wordt gebruikt voor het bewaken van de activiteiten en activiteiten van routers, firewalls en servers. Snort biedt een gebruiksvriendelijke interface met een reeks regelsets die zeer nuttig kunnen zijn voor iemand die niet bekend is met IDS's. Snort genereert een alarm in geval van een inbraak (bufferoverloopaanvallen, DNS-vergiftiging, OS-fingerprinting, poortscans en nog veel meer), waardoor een organisatie meer inzicht krijgt in het netwerkverkeer en het veel gemakkelijker wordt om aan beveiligingsvoorschriften te voldoen.

Snort installeren

Voordat u Snort installeert, zijn er enkele open-source software of pakketten die u eerst moet installeren om het beste uit dit programma te halen.

- Libcap: Een pakketsniffer zoals Wireshark die wordt gebruikt om netwerkverkeer vast te leggen, te bewaken en te analyseren. Installeren libpcap, gebruik de volgende opdrachten om het pakket van de officiële website te downloaden, pak het pakket uit en installeer het:

[e-mail beveiligd]:~$ tar -xzvf libpcap-

[e-mail beveiligd]:~$ cd libpcap-

[e-mail beveiligd]:~$ ./configureren

[e-mail beveiligd]:~$ sudo make

[e-mail beveiligd]:~$ make install

- OpenSSH: Een veilige verbindingstool die een veilig kanaal biedt, zelfs via een onveilig netwerk, om op afstand in te loggen via ssh protocol. OpenSSH wordt gebruikt om op afstand verbinding te maken met systemen met beheerdersrechten. OpenSSH kan worden geïnstalleerd met behulp van de volgende opdrachten:

draagbaar/openssh-8.3p1.teer.gz

[e-mail beveiligd]:~$ tar xzvf openssh-

[e-mail beveiligd]:~$ cd openssh-

[e-mail beveiligd]:~$ ./configureren

[e-mail beveiligd]:~$ sudo make install

- MijnSQL: De meest populaire gratis en open source SQL database. MySQL wordt gebruikt om gealarmeerde gegevens van Snort . op te slaan. SQL-bibliotheken worden door externe machines gebruikt om te communiceren en toegang te krijgen tot de database waarin Snort-logboekvermeldingen zijn opgeslagen. MySQL kan worden geïnstalleerd met de volgende opdracht:

- Apache-webserver: De meest gebruikte webserver op internet. Apache wordt gebruikt om de analyseconsole weer te geven via de webserver. Het kan hier worden gedownload van de officiële website: http://httpd.apache.org/, of door het volgende commando te gebruiken:

- PHP: PHP is een scripttaal die wordt gebruikt bij webontwikkeling. Een PHP-parsing-engine is vereist om de Analysis-console uit te voeren. Het kan worden gedownload van de officiële website: https://www.php.net/downloads.php, of door de volgende commando's te gebruiken:

[e-mail beveiligd]:~$ tar -xvf php-

[e-mail beveiligd]:~$ cd php-

[e-mail beveiligd]:~$ sudo make

[e-mail beveiligd]:~$ sudo make install

- OpenSSL: Wordt gebruikt om communicatie via het netwerk te beveiligen zonder dat u zich zorgen hoeft te maken over het ophalen of bewaken van de verzonden en ontvangen gegevens data. OpenSSL biedt cryptografische functionaliteit aan de webserver. Het kan worden gedownload van de officiële website: https://www.openssl.org/.

- Stunnel: Een programma dat wordt gebruikt om het willekeurige netwerkverkeer of verbindingen binnen de SSL te versleutelen en dat naast elkaar werkt OpenSSL. Stunnel kan worden gedownload van de officiële website: https://www.stunnel.org/, of het kan worden geïnstalleerd met behulp van de volgende opdrachten:

[e-mail beveiligd]:~$ tar xzvf stunnel-

[e-mail beveiligd]:~$ cd stunnel-

[e-mail beveiligd]:~$ ./configureren

[e-mail beveiligd]:~$ sudo make install

- ZUUR: Een afkorting voor Analysecontrole voor inbraakdetectie. ACID is een door zoekopdrachten ondersteunde zoekinterface die wordt gebruikt om overeenkomende IP-adressen, gegeven patronen, een specifieke opdracht, een payload, handtekeningen, specifieke poorten, enz., van alle gelogde waarschuwingen. Het biedt diepgaande functionaliteit voor pakketanalyse, waardoor identificatie mogelijk is van wat de aanvaller precies probeerde te bereiken en het type payload dat bij de aanval werd gebruikt. ZUUR kan worden gedownload van de officiële website: https://www.sei.cmu.edu/about/divisions/cert/index.cfm.

Nu alle vereiste basispakketten zijn geïnstalleerd, snuiven kan worden gedownload van de officiële website, snuiven.org, en kan worden geïnstalleerd met behulp van de volgende opdrachten:

[e-mail beveiligd]:~$ wget https://www.snuiven.org/downloads/snort/snort-2.9.16.1.teer.gz[email protected]:~$ tar xvzf snort-

[e-mail beveiligd]:~$ cd snort-

[e-mail beveiligd]:~$ ./configureren

[email protected]:~$ sudo make && --enable-source-fire

[e-mail beveiligd]:~$ sudo make install

Voer vervolgens de volgende opdracht uit om te controleren of Snort is geïnstalleerd en welke versie van Snort u gebruikt:

[e-mail beveiligd]:~$ snuiven --,,_ -*> Snuiven! <*-

o" )~ Versienummer"

Copyright (C) 1998-2013 Sourcefire, Inc., et al.

libpcap versie 1 gebruiken.8.1

PCRE-versie gebruiken: 8.39 2016-06-14

ZLIB-versie gebruiken: 1.2.11

Nadat de installatie is geslaagd, zouden de volgende bestanden op het systeem moeten zijn gemaakt:

/usr/bin/snort: Dit is het binaire uitvoerbare bestand van Snort.

/usr/share/doc/snort: Bevat de Snort-documentatie en manpages.

/etc/snuiven: Bevat alle regelsets van snuiven en het is ook het configuratiebestand.

Snort gebruiken

Om Snort te gebruiken, moet u eerst de Home_Net waarde en geef het de waarde van het IP-adres van het netwerk dat u beschermt. Het IP-adres van het netwerk kan worden verkregen met de volgende opdracht:

[e-mail beveiligd]:~$ ifconfigKopieer uit de resultaten de waarde van de inet adres van het gewenste netwerk. Open nu het Snort-configuratiebestand /etc/snuiven/snuiven.conf met behulp van de volgende opdracht:

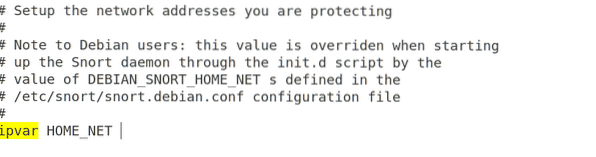

[e-mail beveiligd]:~$ sudo vim /etc/snort/snort.confU ziet een uitvoer zoals deze:

Vind de lijn “ipvar HOME_NET.” Voor ipvar HOME_NET, schrijf het eerder gekopieerde IP-adres en sla het bestand op. Voordat je gaat rennen snuiven, een ander ding dat u moet doen is het netwerk in promiscue modus laten draaien. U kunt dit doen door het volgende commando te gebruiken:

[e-mail beveiligd]:~$ /sbin/ifconfig -Nu ben je klaar om te rennen snuiven. Gebruik de volgende opdracht om de status te controleren en het configuratiebestand te testen:

[e-mail beveiligd]:~$ sudo snort -T -i4150 Snort regels lezen

3476 detectieregels

0 decoderregels

0 preprocessor-regels

3476 optiekettingen gekoppeld aan 290 kettingkoppen

0 Dynamische regels

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Regelpoort telt]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| elke 383 48 145 22

| nc 27 8 94 20

| s+d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[detectie-filter-config]------------------------------

| geheugen-cap: 1048576 bytes

+-----------------------[detectie-filter-regels]-------------------------------

| geen

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| geheugen-cap: 1048576 bytes

+-----------------------[rate-filter-regels]------------------------------------

| geen

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| geheugen-cap: 1048576 bytes

+-----------------------[event-filter-globaal]----------------------------------

| geen

+-----------------------[event-filter-lokaal]-----------------------------------

| gen-id=1 sig-id=3273 type=Threshold tracking=src count=5 seconden=2

| gen-id=1 sig-id=2494 type=Beide tracking=dst count=20 seconden=60

| gen-id=1 sig-id=3152 type=Threshold tracking=src count=5 seconden=2

| gen-id=1 sig-id=2923 type=Threshold tracking=dst count=10 seconden=60

| gen-id=1 sig-id=2496 type=Beide tracking=dst count=20 seconden=60

| gen-id=1 sig-id=2275 type=Threshold tracking=dst count=5 seconden=60

| gen-id=1 sig-id=2495 type=Beide tracking=dst count=20 seconden=60

| gen-id=1 sig-id=2523 type=Beide tracking=dst count=10 seconden=10

| gen-id=1 sig-id=2924 type=Threshold tracking=dst count=10 seconden=60

| gen-id=1 sig-id=1991 type=Limit tracking=src count=1 seconden=60

+-----------------------[onderdrukking]------------------------------------------

| geen

-------------------------------------------------------------------------------

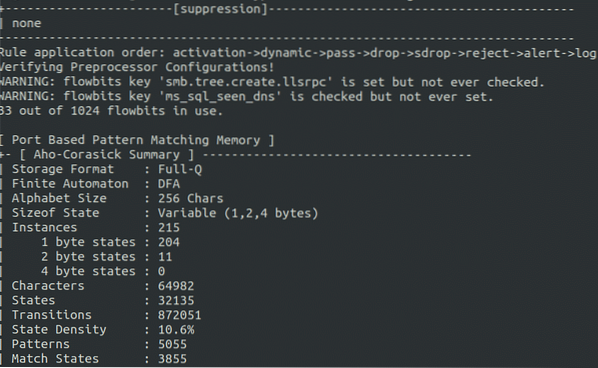

Regel applicatievolgorde: activatie->dynamic->pass->drop->sdrop->reject->alert->log

Preprocessor-configuraties verifiëren!

[Op poort gebaseerd patroonovereenkomend geheugen]

+- [Aho-Corasick Samenvatting] -------------------------------------

| Opslagformaat: Full-Q

| Eindige automaat: DFA

| Alfabetgrootte: 256 tekens

| Grootte van staat: variabele (1,2,4 bytes)

| Gevallen: 215

| 1 byte staten: 204

| 2 byte-statussen: 11

| 4 byte-statussen: 0

| Karakters: 64982

| Staten: 32135

| Overgangen: 872051

| Staatsdichtheid: 10.6%

| Patronen: 5055

| Wedstrijdstaten: 3855

| Geheugen (MB): 17.00

| Patronen: 0.51

| Wedstrijdlijsten : 1.02

| DFA

| 1 byte geeft aan: 1.02

| 2 byte-statussen: 14.05

| 4 byte-statussen: 0.00

+----------------------------------------------------------------

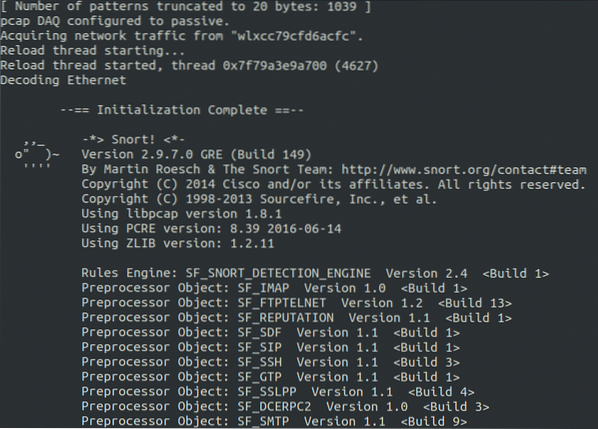

[ Aantal patronen afgekapt tot 20 bytes: 1039 ]

pcap DAQ geconfigureerd naar passief.

Netwerkverkeer ophalen van "wlxcc79cfd6acfc".

--== Initialisatie voltooid ==--

,,_ -*> Snuiven! <*-

o")~ Versienummer

Copyright (C) 1998-2013 Sourcefire, Inc., et al.

libpcap versie 1 gebruiken.8.1

PCRE-versie gebruiken: 8.39 2016-06-14

ZLIB-versie gebruiken: 1.2.11

Regelengine: SF_SNORT_DETECTION_ENGINE versie 2.4

Preprocessor-object: SF_IMAP versie 1.0

Preprocessor-object: SF_FTPTELNET versie 1.2

Preprocessor-object: SF_REPUTATION versie 1.1

Preprocessor-object: SF_SDF versie 1.1

Preprocessor-object: SF_SIP versie 1.1

Preprocessor-object: SF_SSH versie 1.1

Preprocessor-object: SF_GTP versie 1.1

Preprocessor-object: SF_SSLPP versie 1.1

Preprocessor-object: SF_DCERPC2 versie 1.0

Preprocessor-object: SF_SMTP versie 1.1

Preprocessor-object: SF_POP versie 1.0

Preprocessor-object: SF_DNS versie 1.1

Preprocessor-object: SF_DNP3 versie 1.1

Preprocessor-object: SF_MODBUS versie 1.1

Snort heeft de configuratie met succes gevalideerd!

Snuiven spannend

Snort-regelsets

De grootste kracht van snuiven ligt in zijn regelsets. Snort heeft de mogelijkheid om een groot aantal regelsets te gebruiken om netwerkverkeer te controleren. In de nieuwste versie, snuiven komt met 73 verschillende soorten en meer 4150 regels voor het detecteren van anomalieën, opgenomen in de map “/etc/snort/rules.”

Je kunt de soorten regelsets in Snort bekijken met de volgende opdracht:

[email protected]:~$ ls /etc/snort/rlesaanvalsreacties.regels community-smtp.regels icmp.regels shellcode.reglement

achterdeur.regels community-sql-injection.regels imap.regels smtp.reglement

slecht verkeer.regels community-virus.regels info.regels snmp.reglement

chatten.regels community-web-aanvallen.regels lokaal.regels sql.reglement

community-bot.regels community-web-cgi.regels diversen.regels telnet.reglement

community-verwijderd.regels community-web-client.regels multimedia.regels tftp.reglement

community-dos.regels community-web-dos.regels mysql.regels virus.reglement

gemeenschapsexploitatie.regels community-web-iis.regels netbios.regels web-aanvallen.reglement

community-ftp.regels community-web-misc.regels nntp.regels web-cgi.reglement

gemeenschapsspel.regels community-web-php.regels orakel.regels web-client.reglement

community-icmp.regels ddos.regels andere-id's.regels web-coldfusion.reglement

community-imap.regels verwijderd.regels p2p.regels web-voorpagina.reglement

gemeenschap-ongepast.regels dns.regels beleid.regels web-iis.reglement

community-mailclient.regels dos.regels pop2.regels web-misc.reglement

community-misc.regels experimenteel.regels pop3.regels web-php.reglement

community-nntp.regels exploiteren.regels porno.regels x11.reglement

gemeenschaps-orakel.regels vinger.regels rpc.reglement

gemeenschapsbeleidpoli.regels ftp.regels rdiensten.reglement

community-sip.regels icmp-info.regels scannen.reglement

Standaard, wanneer u draait snuiven in de modus Intrusion Detection System worden al deze regels automatisch geïmplementeerd. Laten we nu de testen ICMP regelset.

Gebruik eerst de volgende opdracht om uit te voeren: snuiven in IDS modus:

[e-mail beveiligd]:~$ sudo snort -A console -i-c /etc/snor/snort.conf

Je zult verschillende uitgangen op het scherm zien, houd dat zo.

Nu ping je het IP-adres van deze machine vanaf een andere machine met het volgende commando:

[e-mail beveiligd]:~$ pingPing het vijf tot zes keer en keer dan terug naar uw machine om te zien of de Snort IDS het detecteert of niet.

08/24-01:21:55.178653 [**] [1:396:6] ICMP-bestemming onbereikbare fragmentatieNodig en DF-bit is ingesteld [**] [Classificatie: Diverse activiteit] [Prioriteit: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP-bestemming onbereikbare fragmentatie

Nodig en DF-bit is ingesteld [**] [Classificatie: Diverse activiteiten] [Prioriteit: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP-bestemming onbereikbare fragmentatie

Nodig en DF-bit is ingesteld [**] [Classificatie: Diverse activiteiten] [Prioriteit: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP-bestemming onbereikbare fragmentatie

Nodig en DF-bit is ingesteld [**] [Classificatie: Diverse activiteiten] [Prioriteit: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP-bestemming onbereikbare fragmentatie

Nodig en DF-bit is ingesteld [**] [Classificatie: Diverse activiteiten] [Prioriteit: 3]

ICMP

08/24-01:21:55.178653 [**] [1:396:6] ICMP-bestemming onbereikbare fragmentatie

Nodig en DF-bit is ingesteld [**] [Classificatie: Diverse activiteiten] [Prioriteit: 3]

ICMP

Hier hebben we een melding ontvangen dat iemand een ping-scan uitvoert. Het leverde zelfs de IP adres van de machine van de aanvaller.

Nu gaan we naar de IK P adres van deze machine in de browser. In dit geval zien we geen waarschuwing. Probeer verbinding te maken met de ftp server van deze machine met een andere machine als aanvaller:

[e-mail beveiligd]:~$ ftpWe zullen nog steeds geen waarschuwing zien omdat deze regelsets niet zijn toegevoegd aan de standaardregels en in deze gevallen wordt er geen waarschuwing gegenereerd. Dit is wanneer je je eigen moet maken regelsets. U kunt regels maken volgens uw eigen behoeften en deze toevoegen in de “/etc/snort/rules/local.reglement" bestand, en dan snuiven zal deze regels automatisch gebruiken bij het detecteren van afwijkingen.

Een regel maken

We zullen nu een regel maken voor het detecteren van een verdacht pakket dat naar de poort is verzonden 80 zodat er een logboekwaarschuwing wordt gegenereerd wanneer dit gebeurt:

# alert tcp any any -> $HOME_NET 80 (bericht: "HTTP-pakket gevonden"; sid:1000001; rev:1;)Er zijn twee belangrijke onderdelen van het schrijven van een regel, namelijk.e., Regelkoptekst en regelopties. Het volgende is een uitsplitsing van de regel die we zojuist hebben geschreven:

- kop

- Waarschuwing: De actie die moet worden ondernomen bij het ontdekken van het pakket dat overeenkomt met de beschrijving van de regel. Er zijn verschillende andere acties die kunnen worden gespecificeerd in plaats van de waarschuwing, afhankelijk van de behoeften van de gebruiker, i.e., loggen, weigeren, activeren, laten vallen, doorgeven, enz.

- TCP: Hier moeten we het protocol specificeren. Er zijn verschillende soorten protocollen die kunnen worden gespecificeerd, i.e., tcp, udp, icmp, enz., volgens de behoeften van de gebruiker.

- Ieder: Hier kan de bronnetwerkinterface worden gespecificeerd. Als ieder is opgegeven, controleert Snort op alle bronnetwerken.

- ->: De richting; in dit geval wordt het ingesteld van bron tot bestemming.

- $HOME_NET: De plaats waar de bestemming IP adres is gespecificeerd. In dit geval gebruiken we degene die is geconfigureerd in de /etc/snuiven/snuiven.conf bestand aan het begin.

- 80: De bestemmingspoort waarop we wachten op een netwerkpakket.

- Opties:

- Bericht: De waarschuwing die moet worden gegenereerd of het bericht dat moet worden weergegeven in het geval van het vastleggen van een pakket. In dit geval is het ingesteld op “HTTP-pakket gevonden.”

- kant: Gebruikt om Snort-regels uniek en systematisch te identificeren. De eerste 1000000 nummers zijn gereserveerd, dus je kunt beginnen met 1000001.

- ds: Gebruikt voor eenvoudig regelonderhoud.

We zullen deze regel toevoegen in de “/etc/snort/rules/local.reglement" bestand en kijk of het HTTP-verzoeken kan detecteren op poort 80.

[email protected]:~$ echo “alert tcp any any -> $HOME_NET 80 (bericht: "HTTP Packetgevonden"; sid:1000001; rev:1;)” >> /etc/snort/rules/local.reglement

We zijn er allemaal klaar voor. Nu kunt u openen snuiven in IDS modus met behulp van de volgende opdracht:

[email protected]:~$ sudo snort -A console -i wlxcc79cfd6acfc-c /etc/snor/snort.conf

Navigeer naar de IP adres van deze machine vanuit de browser.

snuiven kan nu elk pakket detecteren dat naar poort 80 is verzonden en zal de waarschuwing "HTTP-pakket gevonden” op het scherm als dit gebeurt.

08/24-03:35:22.979898 [**] [1:00000001:0] HTTP-pakket gevonden [**][Prioriteit: 0] TCP

08/24-03:35:22.979898 [**] [1:00000001:0] HTTP-pakket gevonden [**]

[Prioriteit: 0] TCP

08/24-03:35:22.979898 [**] [1:00000001:0] HTTP-pakket gevonden [**]

[Prioriteit: 0] TCP

08/24-03:35:22.979898 [**] [1:00000001:0] HTTP-pakket gevonden [**]

[Prioriteit: 0] TCP

08/24-03:35:22.979898 [**] [1:00000001:0] HTTP-pakket gevonden [**]

[Prioriteit: 0] TCP

08/24-03:35:22.979898 [**] [1:00000001:0] HTTP-pakket gevonden [**]

[Prioriteit: 0] TCP

08/24-03:35:22.979898 [**] [1:00000001:0] HTTP-pakket gevonden [**]

[Prioriteit: 0] TCP

We zullen ook een regel maken voor het detecteren ftp inlogpogingen:

# alert tcp any any -> any 21 (bericht: "FTP-pakket gevonden"; sid:10000002; )Voeg deze regel toe aan de “lokaal”.reglement" bestand met de volgende opdracht:

[email protected]:~$ echo "waarschuwing tcp elke willekeurige -> waarschuwing tcp elke willekeurige -> elke 21(bericht: "FTP-pakket gevonden"; sid:10000002; rev:1;)” >> /etc/snort/rules/local.reglement

Probeer nu in te loggen vanaf een andere machine en bekijk de resultaten van het Snort-programma.

08/24-03:35:22.979898 [**] [1:10000002:0) FTP-pakket gevonden [**] [Prioriteit: 0]TCP

08/24-03:35:22.979898 [**] [1:10000002:0) FTP-pakket gevonden [**] [Prioriteit: 0]

TCP

08/24-03:35:22.979898 [**] [1:10000002:0) FTP-pakket gevonden [**] [Prioriteit: 0]

TCP

08/24-03:35:22.979898 [**] [1:10000002:0) FTP-pakket gevonden [**] [Prioriteit: 0]

TCP

08/24-03:35:22.979898 [**] [1:10000002:0) FTP-pakket gevonden [**] [Prioriteit: 0]

TCP

Zoals hierboven te zien is, hebben we de waarschuwing ontvangen, wat betekent dat we met succes deze regels hebben gemaakt voor het detecteren van anomalieën op poort 21 en poort 80.

Conclusie

Inbraakdetectiesystemen Leuk vinden snuiven worden gebruikt voor het bewaken van netwerkverkeer om te detecteren wanneer een aanval wordt uitgevoerd door een kwaadwillende gebruiker voordat deze het netwerk kan schaden of aantasten. Als een aanvaller een poortscan uitvoert op een netwerk, kan de aanval worden gedetecteerd, samen met het aantal pogingen dat de aanvaller doet, IK P adres en andere details. snuiven wordt gebruikt om alle soorten anomalieën te detecteren, en het wordt geleverd met een groot aantal reeds geconfigureerde regels, samen met de mogelijkheid voor de gebruiker om zijn eigen regels te schrijven volgens zijn of haar behoeften. Afhankelijk van de grootte van het netwerk, snuiven kan eenvoudig worden ingesteld en gebruikt zonder iets uit te geven, in vergelijking met andere betaalde commercials Inbraakdetectiesystemen. De vastgelegde pakketten kunnen verder worden geanalyseerd met behulp van een pakketsniffer, zoals Wireshark, om te analyseren en op te splitsen wat er in de geest van de aanvaller tijdens de aanval omging en de soorten scans of uitgevoerde opdrachten. snuiven is een gratis, open-source en eenvoudig te configureren tool, en het kan een uitstekende keuze zijn om elk middelgroot netwerk tegen aanvallen te beschermen.

Phenquestions

Phenquestions