H.D.Moore, een netwerkbeveiligingsexpert, maakte Metasploit in Perl in 2003. Hij ontwierp het als een geautomatiseerde exploitatietool die de constante eis van handmatige verificatie elimineert. De eerste versie werd uitgebracht met een beperkt aantal exploits. Later werd het aangepast aan Ruby, waardoor veel cyberbeveiligingsexperts zich verder konden ontwikkelen op het project. In 2006 bestond het raamwerk uit meer dan 200 exploits.

In dit artikel zullen we eerst het Metasploit-framework introduceren, de verschillende interfaces en componenten behandelen en een oppervlaktetaak uitvoeren met het Metasploit Framework, wat inhoudt dat we naar e-mailadressen zoeken in zoekmachines.

Een korte introductie tot Metasploit-componenten Component

Sommige van de interfaces van het Metasploit Framework waarmee u kunt communiceren, zijn onder meer:

- msfconsole - een interactieve shell die navigatie en manipulatie mogelijk maakt

- msfcli - roept de terminal/cmd . op

- msfgui - staat voor Metasploit Framework Graphical User Interface

- Armitage - een op Java gebaseerde GUI-tool die Metasploit-taken mogelijk maakt

- Metasploit Community-webinterface - deze interface is ontwikkeld door eapid7 om het raamwerk voor pentesten te optimaliseren optimize

Verder zijn er meerdere modules die de functionaliteit van Metasploit uitbreiden.

Modules

Modules zijn fragmenten van codes die het Metasploit-framework gebruikt om exploitatie- en scantaken uit te voeren. Het Metasploit-framework bevat de volgende modules:

Exploiteren: modules die exploitatie initiëren door de aanvaller toegang te geven tot het doelsysteem. Eenmaal binnen in het gecompromitteerde systeem, beginnen exploits met uitbuiting door de payload-module te uploaden.

Laadvermogen: Eenmaal geïnjecteerd door het framework, stelt een payload-module de aanvaller in staat om door het systeem te navigeren en gegevens van en naar het systeem over te dragen. De mate van vrijheid bij dergelijke acties hangt af van de architectuur van de payload en hoe geschikt deze is voor het besturingssysteem van het gehackte systeem.

hulp: Met hulpmodules kunt u willekeurige, eenmalige acties uitvoeren, zoals poortscanning, fuzzing, verkenning, dos-aanvallen, enz

nee: Een payload kan crashen bij het landen op een ongeldige geheugenlocatie. Een Nop-module voorkomt dat dit gebeurt door de machine-instructies vanaf het begin te herhalen als de lading toevallig een ongeldige locatie bereikt.

Post: Post-exploitatie begint bij het succesvol betreden van een gecompromitteerd systeem. Post-modules bevatten functionaliteiten die helpen bij post-exploitatie, zoals het vergemakkelijken van navigatie door het systeem. Met postmodules kunt u ook andere systemen in de netwerken aanvallen.

encoders: Het belangrijkste doel van encoders is om detectie door het systeem te voorkomen. Deze modules weigeren het systeem om een bepaalde taak uit te voeren die de exploit en de aanval in gevaar zou kunnen brengen, zoals inspectie door antivirus of beperkingen van een firewall.

Luisteraars: Deze modules zoeken naar verbindingen van de payload-module naar het gecompromitteerde systeem. Dit helpt de connectiviteit te verbeteren en de opkomende coördinatie tussen de Metasploit-componenten te bepalen determine.

Exploitatie met Metasploit

Nu we het Metasploit-framework en de verschillende componenten ervan hebben geïntroduceerd, beginnen we met de exploitatie.

Openbaar beschikbare e-mailadressen extraheren uit een zoekmachine

We beginnen met het verzamelen van enkele e-mail-ID's van een zoekmachine

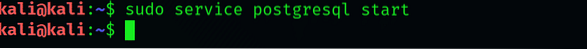

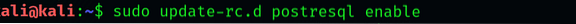

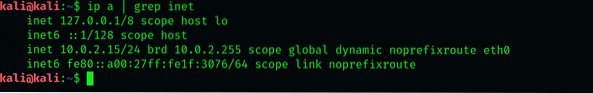

Start eerst Metasploit via de msfconsole-interface, nadat u de PostgreSQL-service hebt ingeschakeld.

$ sudo-service postgresql start

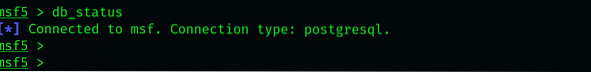

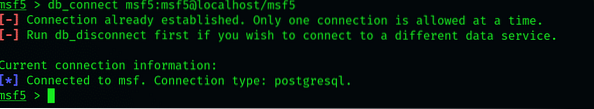

Als dat allemaal is ingesteld, moet u de database verbinden met de msfconsole. Controleer of de verbinding al tot stand is gebracht door het onderstaande commando te typen:

$ db_status

Hopelijk is de verbinding tot stand gebracht en werkt Metasploit prima. Als dat niet het geval is, probeert u het opnieuw en controleert u de databasestatus opnieuw door de volgende opdracht in te voeren:

$ db_connect msf5:msf5@localhost/msf5

Als de verbinding niet succesvol tot stand is gebracht, kunt u toch doorgaan. Hoewel u enkele geavanceerde functies zult missen, zijn de beschikbare functies voldoende om de klus te klaren

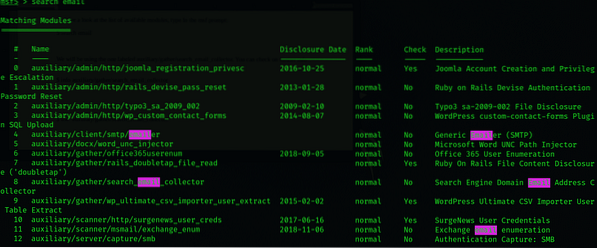

Typ de msf-prompt om de lijst met beschikbare modules te bekijken:

$ zoek e-mail

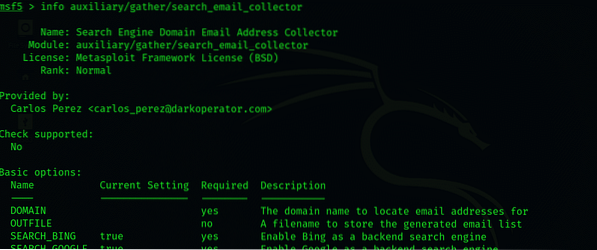

We zullen de module gebruiken met het label auxiliary/gather/search_email_collector. U kunt meer informatie over deze module vinden door de volgende opdracht te typen:

$ info hulp/gather/search_email_collector

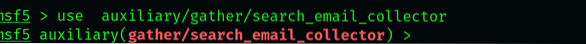

Typ de volgende opdracht om de module te gebruiken:

$ gebruik hulp/gather/search_email_collector

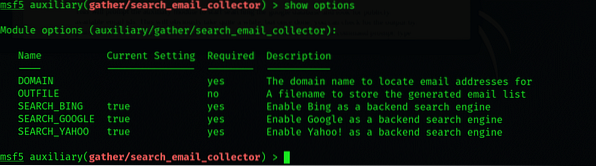

Voer het volgende in om te zien wat u met deze module kunt doen:

$ opties weergeven

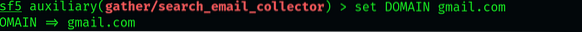

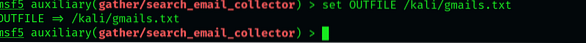

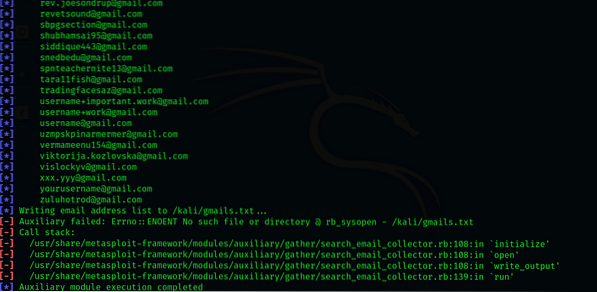

Om met de extractie te beginnen, stelt u eerst het domein in op GMAIL-id en geeft u de module opdracht om bestanden op te slaan in een .txt-bestand.

$ stel DOMEIN gmail in.com

Typ vervolgens de volgende opdracht:

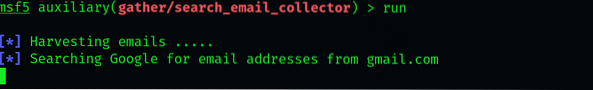

$ rennen

Dit zal de hulpmodule vragen om de Google-database te doorzoeken en te zoeken naar de openbaar beschikbare e-mail-ID's. Dit duurt een hele tijd, maar als het eenmaal klaar is, kunt u de uitvoer controleren door naar de geselecteerde aanduiding te gaan en toegang te krijgen tot de .txt-bestand. Voer het volgende in om het bestand te openen vanaf de opdrachtprompt:

$ katten gmails.txt | minder

Conclusie

Deze korte handleiding voor beginners is bedoeld om u vertrouwd te maken met de payloads van Metasploit. Het artikel liet je zien hoe je de msfconsole-interface gebruikt om e-mail-ID's in zoekmachines te zoeken. Ik heb met name voor deze activiteit gekozen, omdat deze intuïtief is en vrij gemakkelijk snel te begrijpen is. Ik heb ook in beperkt detail uitgelegd welke extra functionaliteiten Metasploit bezit, en het potentieel ervan in pen-testwerk.

Ik hoop dat je deze korte handleiding nuttig vond en dat deze tutorial je interesse heeft gewekt om meer te kijken naar deze ingewikkelde en veelzijdige tool voor pentesten.

Phenquestions

Phenquestions