Nmap is erg handig. Enkele kenmerken van Nmap zijn:

- Nmap is krachtig en kan worden gebruikt om enorme en enorme netwerken van verschillende machines te scannen

- Nmap is draagbaar op een manier die verschillende besturingssystemen ondersteunt, zoals FreeBSD, Windows, Mac OS X, NetBSD, Linux en nog veel meer

- Nmap ondersteunt veel technieken voor netwerktoewijzing, waaronder detectie van het besturingssysteem, een poortscanmechanisme en versiedetectie. Het is dus flexibel

- Nmap is gemakkelijk te gebruiken omdat het de meer verbeterde functie bevat en kan beginnen met het eenvoudig vermelden van de "nmap -v-A doelhost". Het omvat zowel de GUI als de opdrachtregelinterface

- Nmap is erg populair omdat het elke dag door honderden tot duizenden mensen kan worden gedownload omdat het beschikbaar is met een verscheidenheid aan besturingssystemen zoals Redhat Linux, Gentoo en Debian Linux, enz.

Het belangrijkste doel van Nmap is om het internet veilig te maken voor gebruikers. Het is ook gratis verkrijgbaar. In het Nmap-pakket zijn enkele belangrijke tools betrokken, namelijk uping, ncat, nmap en ndiff. In dit artikel beginnen we met het uitvoeren van de basisscan op een doel.

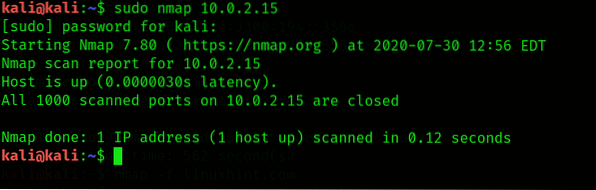

Open in de eerste stap een nieuwe terminal en schrijf de volgende syntaxis: nmap

Door de uitvoer op te merken, kan Nmap de open poorten herkennen, alsof ze UDP of TCP zijn, ook naar IP-adressen zoeken en het applicatielaagprotocol bepalen. Om de bedreigingen beter te kunnen benutten, is het essentieel om de verschillende services en de open poorten van het doelwit te identificeren.

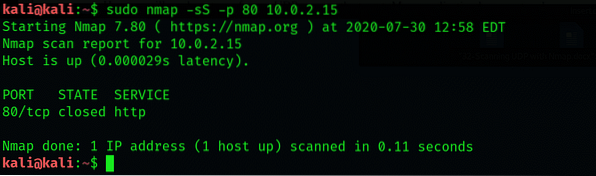

Door Nmap te gebruiken, een stealth-scan uit te voeren

Op een open poort creëert de Nmap in eerste instantie een TCP three-way handshake. Zodra de handdruk tot stand is gebracht, worden alle berichten uitgewisseld. Door zo'n systeem te ontwikkelen, worden we bekend bij de doelgroep. Daarom wordt een stealth-scan uitgevoerd tijdens het gebruik van de Nmap. Het zal geen volledige TCP-handshake creëren. In dit proces wordt ten eerste het doelwit misleid door het aanvallerapparaat wanneer een TCP SYN-pakket naar de specifieke poort wordt verzonden als deze open is. In de tweede stap wordt het pakket teruggestuurd naar het aanvallerapparaat. Eindelijk wordt het TCP RST-pakket door de aanvaller verzonden om de verbinding op het doel opnieuw in te stellen.

Laten we een voorbeeld bekijken waarin we de poort 80 op de Metasploitable VM met Nmap zullen onderzoeken met behulp van de stealth-scan. De operator -s wordt gebruikt voor stealth-scan, -p operator wordt gebruikt om een bepaalde poort te scannen. Het volgende nmap-commando wordt uitgevoerd:

$ sudo nmap -sS, -p 80 10.0.2.15

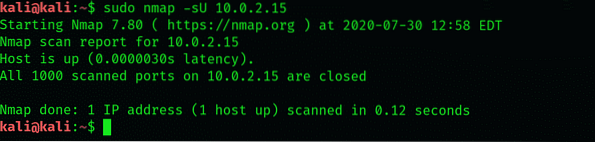

Door Nmap te gebruiken, de UDP-poorten te scannen

Hier zullen we zien hoe u een UDP-scan op het doel kunt uitvoeren. Veel applicatielaagprotocollen hebben UDP als transportprotocol. De operator -sU wordt gebruikt om de UDP-poortscan uit te voeren op een bepaald doel. Dit kan door de volgende syntaxis te gebruiken:

$ sudo nmap -sU 10.0.2.15

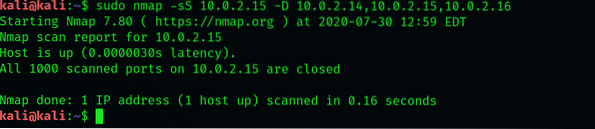

Detectie ontwijken met Nmap

IP-adressen worden in de kop van het pakket opgenomen wanneer een pakket van het ene apparaat naar het andere wordt verzonden. Evenzo worden de bron-IP-adressen in alle pakketten opgenomen tijdens het uitvoeren van de netwerkscan op het doel. Nmap gebruikt ook de lokvogels die het doelwit zullen misleiden op een manier die lijkt voort te komen uit meerdere IP-adressen van bronnen in plaats van één. Voor lokvogels wordt de -D-operator gebruikt samen met de willekeurige IP-adressen.

Hier zullen we een voorbeeld nemen. Stel dat we de 10 . willen scannen.10.10.100 IP-adres, dan zullen we drie lokvogels instellen zoals 10.10.10.14, 10.10.10.15, 10.10.10.19. Hiervoor wordt het volgende commando gebruikt:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Uit de bovenstaande uitvoer hebben we gemerkt dat de pakketten lokvogels hebben en dat bron-IP-adressen worden gebruikt tijdens de poortscan op het doel.

Firewalls ontwijken met behulp van Nmap

Veel organisaties of ondernemingen hebben de firewallsoftware op hun netwerkinfrastructuur. De firewalls zullen de netwerkscan stoppen, wat een uitdaging zal worden voor de penetratietesters. In Nmap worden verschillende operators gebruikt om de firewall te ontwijken:

-f (voor het fragmenteren van de pakketten)

-mtu (gebruikt voor het specificeren van de aangepaste maximale transmissie-eenheid)

-D RND: (10 voor het maken van de tien willekeurige lokvogels)

-source-port (gebruikt om de source-poort te vervalsen)

Conclusie:

In dit artikel heb ik je laten zien hoe je een UDP-scan uitvoert met de Nmap-tool in Kali Linux 2020. Ik heb ook alle details en noodzakelijke trefwoorden uitgelegd die in de Nmap-tool worden gebruikt.

Phenquestions

Phenquestions