Een van de onderscheidende aspecten van Nikto die het onderscheidt van andere scanners en het legitimeert als strikt een pentester, is dat het niet heimelijk kan worden gebruikt. Dus een blackhat die het misbruikt, wordt gemakkelijk gedetecteerd. En dit is heel gelukkig van ons, want Nikto is verder een moloch die zijn alternatieven ver overtreft als het gaat om webscannen.

In tegenstelling tot andere webscanners, waar de informatie wordt gepresenteerd in een ingewikkeld en bijna niet te ontcijferen formaat, vestigt Nikto ondubbelzinnig de aandacht op elke kwetsbaarheid en in de eerste versie van het rapport dat het presenteert. Dit is waarom het vaak als industriestandaard wordt beschouwd door verschillende whitehat-gemeenschappen over de hele wereld.

Laten we eens kijken hoe we pentesten kunnen opzetten en starten met Nikto.

1-Nikto . instellen

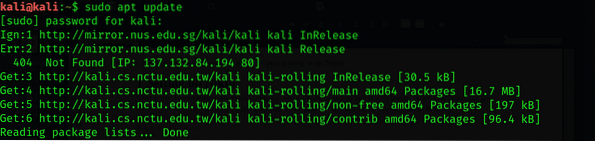

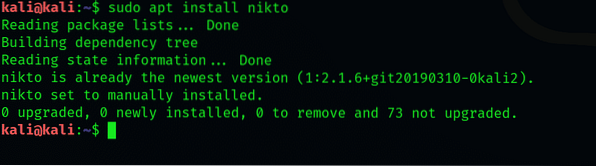

Controleer de kwetsbaarheidsanalysecategorie binnen Kali Linux om te zien of deze er is; anders kun je Nikto van zijn GitHub halen omdat het open source is of het apt install-commando in Kali Linux gebruiken:

$ sudo apt-update

Mac-gebruikers kunnen Homebrew gebruiken om Nikto te installeren:

$ brew installeer nikto2-Aan de slag

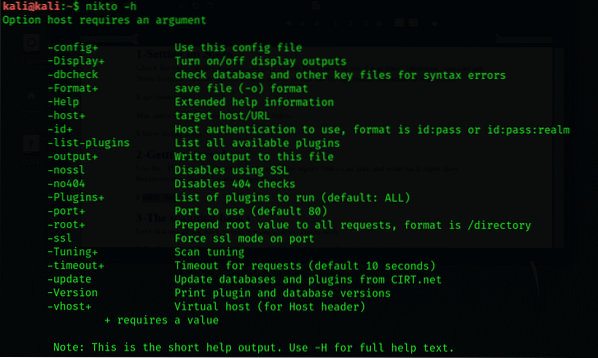

Gebruik de -Help voor een gedetailleerde gids over alle invoer die Nikto kan gebruiken en wat elke invoer doet. Aanbevolen voor degenen die hier nieuw zijn.

$ nikto -help

3-De basisprincipes van scannen

Laten we alle basissyntaxis bespreken waarmee we Nikto kunnen instrueren.

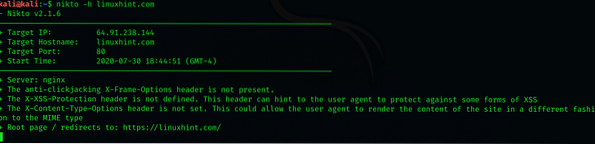

Vervang de standaard IP of hostnaam met een hostnaam naar keuze:

$ nikto -h linuxhint.com

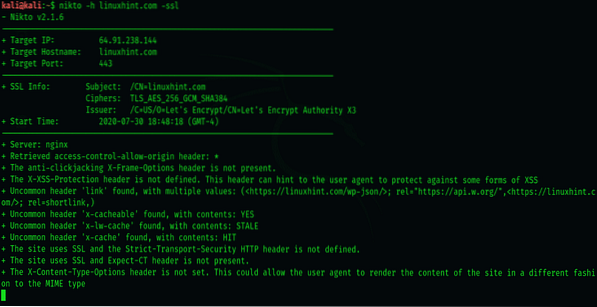

Wij kunnen een basisscan uitvoeren om te zoeken naar poort 43 en SSL, dat wijdverbreid wordt gebruikt in HTTP-websites. Hoewel Nikto je niet nodig heeft om het type op te geven, helpt het specificeren Nikto wat tijd te besparen bij het scannen.

Naar specificeer een SSL-website, gebruik de volgende syntaxis:

$ nikto -h linuxhint.com -ssl

4-Scannen van SSL-enabled websites met Nikto

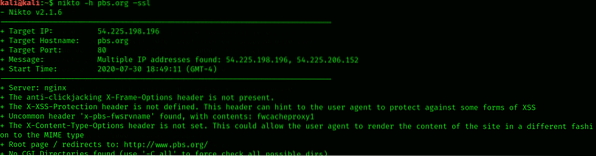

Hier scannen we pbs.org voor demonstratie. We zullen in deze sectie ook leren over de verschillende informatie die Nikto rapporteert zodra het klaar is met scannen. Typ het volgende om het scannen te starten:

$ nikto -h pbs.org -ssl

We hebben een snelle scan van pbs uitgevoerd.org

Bij het verbinden met poort 443, toont het wat informatie over het cijfer dat we kunnen onderzoeken. De informatie hier is niet erg relevant voor wat we proberen te doen, dus we gaan verder met het uitvoeren van meer uitgebreide scans.

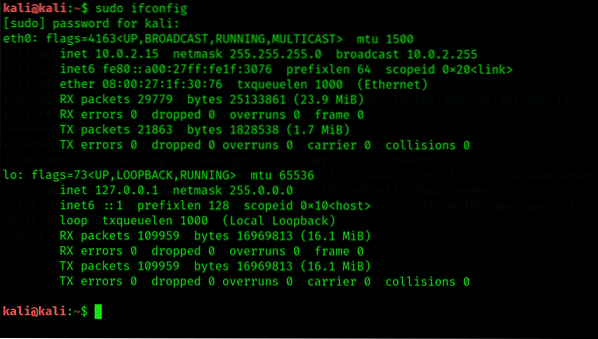

5-IP-adressen scannen

Nikto kan ook op het lokale netwerk worden gebruikt om naar embedded servers te zoeken. Om dat te doen, hebben we ons IP-adres nodig. Typ het volgende in de opdrachtterminal om het IP-adres van het gebruik van uw lokale machine te zien:.

$ sudo ifconfig

Het IP-adres dat we nodig hebben is het adres gevolgd door 'inet', dus noteer het. U kunt uw netwerkbereik berekenen door er een ipcalc op uit te voeren, die u eenvoudig kunt downloaden en installeren met apt install ipcalc als u deze nog niet hebt geïnstalleerd.

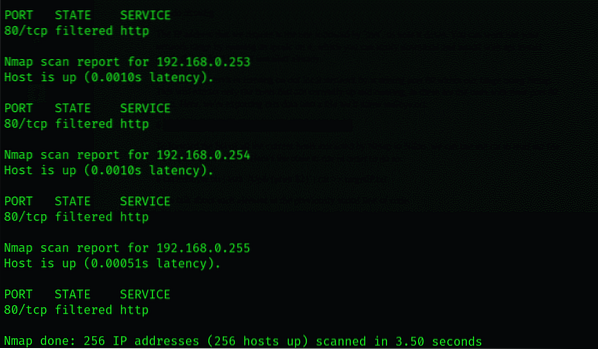

Laten we scannen naar services die op ons lokale netwerk worden uitgevoerd door poort 80 binnen ons bereik te scannen met Nmap. Hiermee worden alleen de hosts geëxtraheerd die momenteel actief zijn, aangezien dit degenen zijn met hun poort 80 open. Hier exporteren we deze gegevens naar een bestand dat we nullbye noemen.tekst:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.tekst

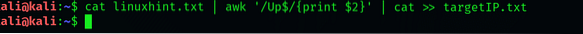

Om de lijst met alle huidige hosts die door Nmap zijn geëxtraheerd naar Nikto door te sturen, kunnen we de kat gebruiken om het bestand te lezen waarnaar we de informatie hebben geëxporteerd. Hier is de code die moet worden uitgevoerd om dit te doen:

$ kat linuxhint.txt | awk '/Up$/print $2' | kat >> doelIP.tekst

Laten we het hebben over elk element in de eerder genoemde regel code.

awk- zoekt naar het patroon in het doelbestand dat volgt op 'cat' in de syntaxis

omhoog- over het feit dat de host aan de beurt is

$ 2 afdrukken- betekent dat u opdracht geeft om het tweede woord in elke regel van de af te drukken .txt-bestand

doelIP.txt is gewoon een bestand waar we onze gegevens naar sturen, in jouw geval kun je het een naam geven wat je maar wilt.

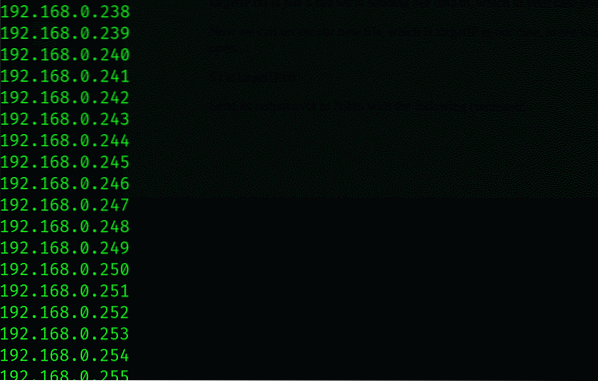

Nu hebben we toegang tot ons nieuwe bestand, dat in ons geval targetIP is, om te zien welke IP-adressen poort 80 open hebben.

$ kat doelIP.tekst

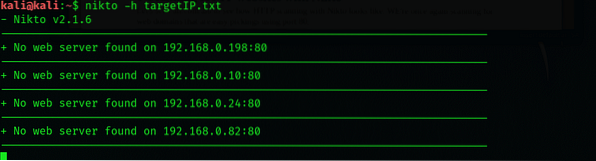

Stuur de uitvoer naar Nikto met de volgende opdracht:

$ nikto -h doelIP.tekst

Merk op hoe vergelijkbaar de resultaten hier zijn in vergelijking met de resultaten die we hebben ontvangen bij SSL-webscanning.

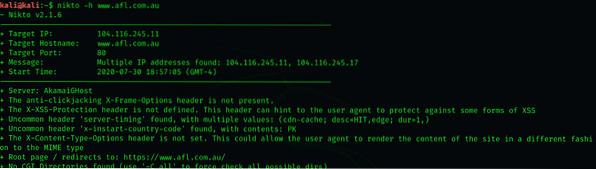

6-HTTP-websites scannen met Nikto

Laten we afl scannen.com.alu om te zien hoe HTTP-scannen met Nikto eruit ziet. WE zijn opnieuw aan het scannen naar webdomeinen die gemakkelijk kunnen worden geplukt met poort 80.

$ nikto -h www.afl.com.au

De informatie die hierbij het meest relevant is voor onze gebruikers, zijn de mappen die het heeft gevonden. We kunnen deze gebruiken om gebruikersreferenties te verkrijgen, onder andere die verkeerd zijn geconfigureerd of onbedoeld open zijn gelaten om toegang te krijgen.

Nikto koppelen aan Metasploit

Als u eenmaal klaar bent met webscannen, gaat u uiteindelijk verder met het uitvoeren van de eigenlijke pentest, bij voorkeur met Metasploit. Het is dus maar goed dat Nikto wordt geleverd met functionaliteit waarmee je informatie naar andere verkenningstools kunt exporteren.

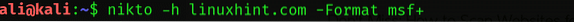

Om informatie te exporteren naar een formaat dat leesbaar is voor Metasploit, kunt u de scan uitvoeren zoals we hierboven hebben uitgelegd, maar voeg -Format msf+ toe na de code, zoals:

$ nikto -h linuxhint.com -Formaat msf+

Dingen afronden:

Dit was een korte handleiding om u op weg te helpen met Nikto, de meest geprezen en vertrouwde webscanner onder de pentesters. We hebben gekeken naar manieren om zwakke plekken te bepalen om kwetsbaarheden met nikto te testen en hoe we het naar Metasploit kunnen exporteren om nauwkeuriger te exploiteren. Vanwege het vermogen om meer dan 6700 gevaarlijke bestanden/CGI's te detecteren en het vermogen om cookies en afdrukken vast te leggen, raden we beginners aan om deze ingewikkelde tool te verkennen.

Blijf in de buurt voor de updates en follow-ups en lees ondertussen enkele van de andere tutorials over pen-testen.

Phenquestions

Phenquestions