Installatie:

Voer eerst de volgende opdracht uit op uw Linux-systeem om uw pakketrepository's bij te werken:

[e-mail beveiligd]:~$ sudo apt-get updateVoer nu de volgende opdracht uit om het autopsiepakket te installeren:

[email protected]:~$ sudo apt install autopsyDit zal installeren Sleuth Kit autopsie op je Linux-systeem.

Voor op Windows gebaseerde systemen, gewoon downloaden autopsie van de officiële website https://www.speurneus.org/autopsie/.

Gebruik:

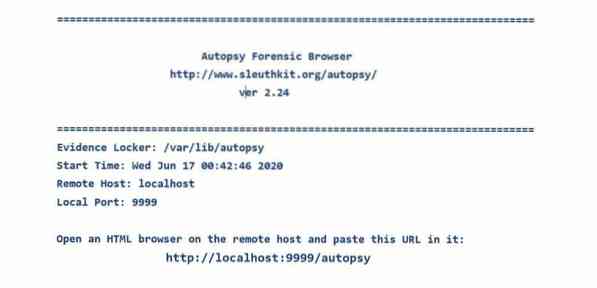

Laten we Autopsie starten door te typen $ autopsie in de terminal. Het brengt ons naar een scherm met informatie over de locatie van de bewijskluis, de starttijd, de lokale poort en de versie van Autopsy die we gebruiken.

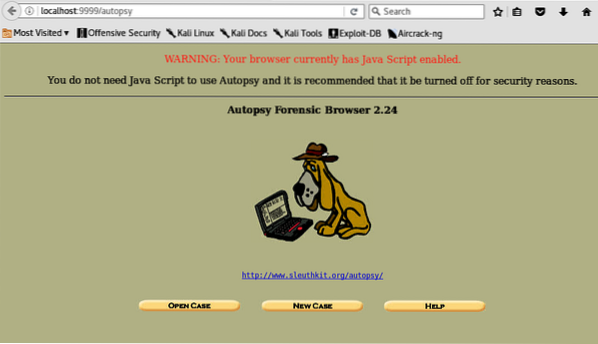

We kunnen hier een link zien die ons kan leiden naar: autopsie. Bij het navigeren naar http://localhost:99999/autopsie in elke webbrowser worden we verwelkomd door de startpagina en kunnen we nu beginnen met het gebruik autopsie.

Een casus maken:

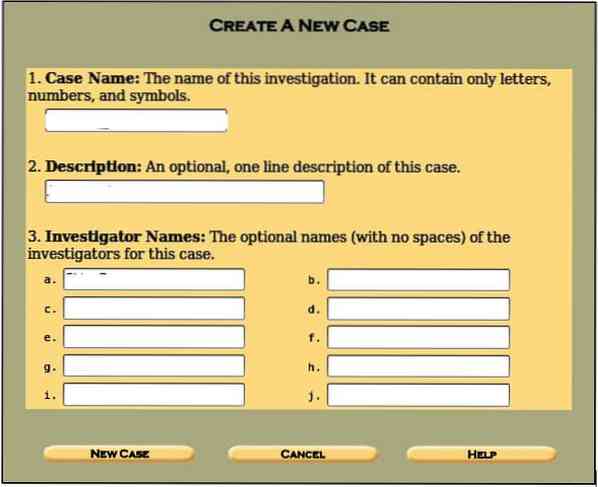

Het eerste dat we moeten doen, is een nieuwe case maken. We kunnen dat doen door op een van de drie opties (Open case, New case, Help) op de startpagina van Autopsy te klikken. Nadat we erop hebben geklikt, zien we een scherm zoals dit:

Voer de gegevens in zoals vermeld, i.e., de naam van de zaak, de namen van de onderzoekers en de beschrijving van de zaak om onze informatie en bewijsmateriaal voor dit onderzoek te ordenen. Meestal is er meer dan één onderzoeker die digitale forensische analyses uitvoert; daarom zijn er verschillende velden om in te vullen. Als het klaar is, kunt u op de klikken Nieuwe zaak knop.

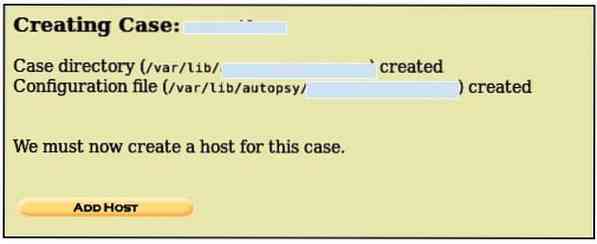

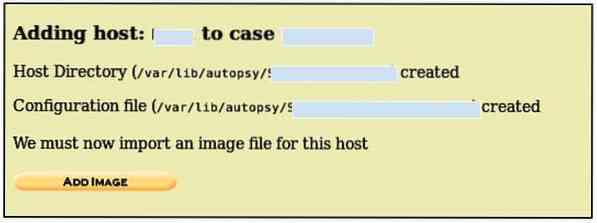

Hiermee wordt een casus gemaakt met de gegeven informatie en wordt de locatie weergegeven waar de casusmap is gemaakt i.e./var/lab/autopsie/

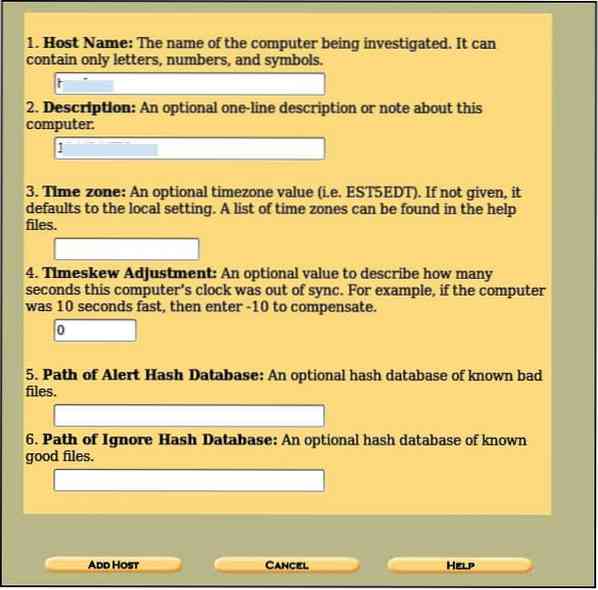

Hier hoeven we niet alle gegeven velden in te vullen. We hoeven alleen het veld Hostnaam in te vullen waar de naam van het onderzochte systeem wordt ingevoerd en de korte beschrijving ervan. Andere opties zijn optioneel, zoals het specificeren van paden waar slechte hashes worden opgeslagen of degene waar anderen naartoe gaan of het instellen van de tijdzone van onze keuze. Klik na het invullen op de Host toevoegen knop om de details te zien die je hebt opgegeven.

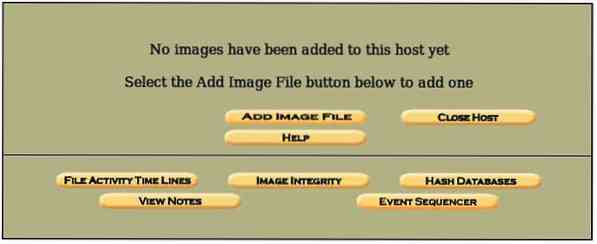

Nu de host is toegevoegd en we de locatie van alle belangrijke mappen hebben, kunnen we de afbeelding toevoegen die wordt geanalyseerd. Klik op Voeg afbeelding toe om een afbeeldingsbestand toe te voegen en een scherm zoals dit zal verschijnen:

In een situatie waarin u een afbeelding van een partitie of schijf van dat specifieke computersysteem moet vastleggen, kan de afbeelding van een schijf worden verkregen met dcfldd nut. Om de afbeelding te krijgen, kunt u de volgende opdracht gebruiken:,

[e-mail beveiligd]:~$ dcfldd if=bs=512 count=1 hash=

als=de bestemming van de schijf waarvan u een afbeelding wilt hebben

van =de bestemming waar een gekopieerde afbeelding wordt opgeslagen (kan van alles zijn, bijv.g., harde schijf, USB enz.)

bs= blokgrootte (aantal bytes dat tegelijk moet worden gekopieerd)

hash=hash-type (e.g md5, sha1, sha2, enz.) (optioneel)

We kunnen ook gebruik maken van dd hulpprogramma om een afbeelding van een schijf of partitie vast te leggen met behulp van

[e-mail beveiligd]:~$ dd if=count=1 hash=

Er zijn gevallen waarin we waardevolle gegevens hebben in RAM voor een forensisch onderzoek, dus wat we moeten doen is de fysieke ram vastleggen voor geheugenanalyse. Dat doen we door het volgende commando te gebruiken:

[email protected]:~$ dd if=/dev/fmem of=hash=

We kunnen verder kijken naar dd verschillende andere belangrijke opties van het hulpprogramma voor het vastleggen van de afbeelding van een partitie of fysieke ram met behulp van de volgende opdracht:

[e-mail beveiligd]:~$ dd --helpdd help-opties

bs=BYTES lezen en schrijven tot BYTES bytes per keer (standaard: 512);

overschrijft ibs en obs

cbs=BYTES converteer BYTES bytes tegelijk

conv=CONVS converteer het bestand volgens de lijst met door komma's gescheiden symbolen

count=N kopieer alleen N invoerblokken

ibs=BYTES lees maximaal BYTES bytes per keer (standaard: 512)

if=FILE lezen uit FILE in plaats van stdin

iflag=FLAGS lees volgens de lijst met door komma's gescheiden symbolen

obs=BYTES schrijf BYTES bytes per keer (standaard: 512)

of=FILE schrijf naar FILE in plaats van stdout

oflag=FLAGS schrijf volgens de door komma's gescheiden lijst met symbolen

seek=N skip N obs-sized blokken aan het begin van de uitvoer

skip=N skip N ibs-blokken aan het begin van de invoer

status=LEVEL Het NIVEAU van de informatie die naar stderr moet worden afgedrukt;

'none' onderdrukt alles behalve foutmeldingen,

'noxfer' onderdrukt de definitieve transferstatistieken,

'voortgang' toont periodieke transferstatistieken

N en BYTES kunnen worden gevolgd door de volgende vermenigvuldigende achtervoegsels:

c = 1, w =2, b =512, kB =1000, K =1024, MB =1000*1000, M =1024*1024, xM =M,

GB =1000*1000*1000, G =1024*1024*1024, enzovoort voor T, P, E, Z, Y.

Elk CONV-symbool kan zijn:

ascii van EBCDIC naar ASCII

ebcdic van ASCII naar EBCDIC

ibm van ASCII naar alternatieve EBCDIC

blok op nieuwe regel beëindigde records met spaties naar cbs-grootte

deblokkeren vervang spaties in cbs-formaat records door een nieuwe regel

lcase verander hoofdletters in kleine letters

ucase verander kleine letters in hoofdletters

sparse probeer de uitvoer te zoeken in plaats van te schrijven voor NUL-invoerblokken

wattenstaafje verwissel elk paar invoerbytes

sync vul elk invoerblok in met NUL's naar ibs-formaat; wanneer gebruikt

met een blokkering of deblokkering, pad met spaties in plaats van NUL's

excl mislukken als het uitvoerbestand al bestaat

nocreat maak het uitvoerbestand niet aan

notrunc het uitvoerbestand niet afkappen

noerror ga door na leesfouten

fdatasync de gegevens van het uitvoerbestand fysiek schrijven voordat u klaar bent

fsync ook, maar schrijf ook metadata

Elk VLAG-symbool kan zijn:

append append-modus (alleen zinvol voor uitvoer; conv=notrunc voorgesteld)

direct gebruik directe I/O voor gegevens

directory mislukt, tenzij een directory

dsync gebruik gesynchroniseerde I/O voor gegevens

sync evenzo, maar ook voor metadata

fullblock volledige invoerblokken verzamelen (alleen iflag)

niet-blokkerend gebruik niet-blokkerende I/O

noatime toegangstijd niet updaten

nocache Verzoek om cache te laten vallen.

We zullen een afbeelding gebruiken met de naam 8-jpeg-zoeken-dd we hebben opgeslagen op ons systeem. Deze afbeelding is gemaakt voor testgevallen door Brian Carrier om het te gebruiken bij autopsie en is beschikbaar op internet voor testgevallen. Voordat we de afbeelding toevoegen, moeten we de md5-hash van deze afbeelding nu controleren en deze later vergelijken nadat we deze in de bewijskluis hebben geplaatst, en beide moeten overeenkomen. We kunnen md5-som van onze afbeelding genereren door de volgende opdracht in onze terminal te typen:

[email protected]:~$ md5sum 8-jpeg-search-ddDit zal het lukken. De locatie waar het afbeeldingsbestand is opgeslagen is /ubuntu/Desktop/8-jpeg-search-dd.

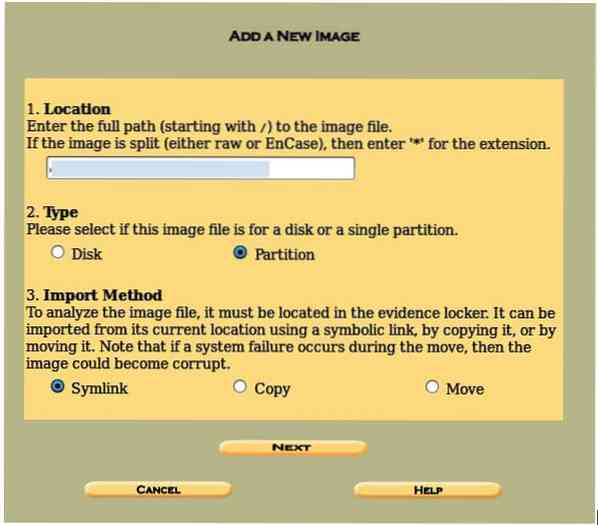

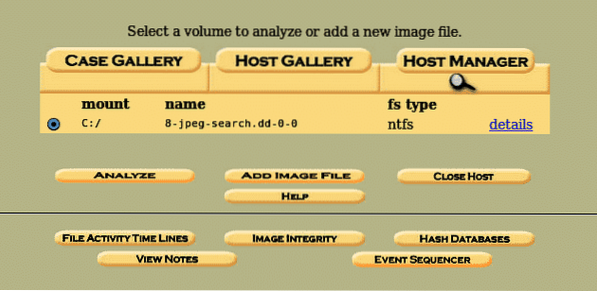

Het belangrijkste is dat we het hele pad moeten invoeren waar de afbeelding zich bevindt i.r /ubuntu/desktop/8-jpeg-search-dd in dit geval. Symlink is geselecteerd, waardoor het afbeeldingsbestand niet kwetsbaar is voor problemen in verband met het kopiëren van bestanden. Soms krijg je een "ongeldige afbeelding" -fout, controleer het pad naar het afbeeldingsbestand en zorg ervoor dat de slash "/” is daar. Klik op De volgende zal ons onze afbeeldingsdetails tonen met: Bestandssysteem type, Aandrijving monteren, en de md5 waarde van ons afbeeldingsbestand. Klik op Toevoegen om het afbeeldingsbestand in de bewijskluis te plaatsen en klik op OK. Een scherm zoals dit zal verschijnen:

Hier krijgen we met succes de afbeelding en gaan we naar onze Analyseren gedeelte om waardevolle gegevens te analyseren en op te halen in de zin van digitaal forensisch onderzoek. Voordat we verder gaan met het gedeelte "analyseren", kunnen we de afbeeldingsdetails controleren door op de detailoptie te klikken.

Dit geeft ons details van het afbeeldingsbestand, zoals het gebruikte bestandssysteem (NTFS in dit geval), de mount-partitie, de naam van de afbeelding, en maakt het zoeken naar trefwoorden en gegevensherstel sneller door reeksen van volledige volumes en ook niet-toegewezen ruimtes te extraheren. Nadat u alle opties hebt doorlopen, klikt u op de terugknop. Voordat we ons afbeeldingsbestand analyseren, moeten we de integriteit van de afbeelding controleren door op de knop Afbeeldingsintegriteit te klikken en een md5-hash van onze afbeelding te genereren.

Het belangrijkste om op te merken is dat deze hash overeenkomt met degene die we hadden gegenereerd via md5 sum aan het begin van de procedure. Als het klaar is, klikt u op Dichtbij.

Analyse:

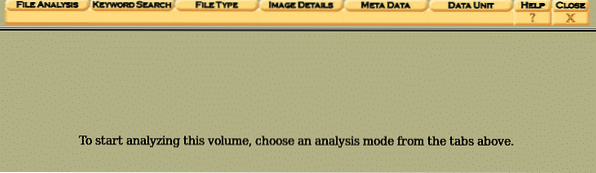

Nu we onze case hebben gemaakt, een hostnaam hebben gegeven, een beschrijving hebben toegevoegd, de integriteitscontrole hebben uitgevoerd, kunnen we de analyse-optie verwerken door op de Analyseren knop.

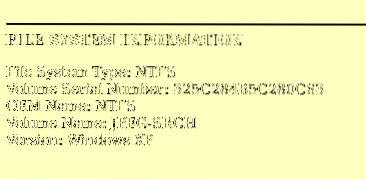

We kunnen verschillende analysemodi zien, i.e., Bestandsanalyse, Zoeken op trefwoord, Bestandstype, Afbeeldingsdetails, Gegevenseenheid. Allereerst klikken we op Afbeeldingsdetails om de bestandsinformatie te krijgen.

We kunnen belangrijke informatie over onze afbeeldingen zien, zoals het bestandssysteemtype, de naam van het besturingssysteem en het belangrijkste, het serienummer. Het serienummer van Volume is belangrijk in de rechtbank omdat het laat zien dat de afbeelding die u hebt geanalyseerd hetzelfde is of een kopie.

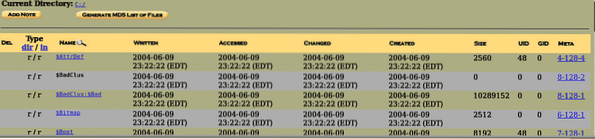

Laten we eens kijken naar de Bestandsanalyse keuze.

We kunnen een aantal mappen en bestanden in de afbeelding vinden. Ze worden weergegeven in de standaardvolgorde en we kunnen navigeren in een modus voor het bladeren door bestanden. Aan de linkerkant kunnen we de huidige opgegeven directory zien, en onderaan kunnen we een gebied zien waar op specifieke trefwoorden kan worden gezocht.

Voor de bestandsnaam staan 4 velden met de naam geschreven, geopend, gewijzigd, gemaakt. Geschreven betekent de datum en tijd waarnaar het bestand voor het laatst is geschreven, Betreden betekent het laatste keer dat het bestand is geopend (in dit geval is de enige datum betrouwbaar), Gewijzigd betekent de laatste keer dat de beschrijvende gegevens van het bestand zijn gewijzigd, Gemaakt betekent de datum en het tijdstip waarop het bestand is gemaakt, en Metagegevens toont de informatie over het bestand anders dan algemene informatie.

Bovenaan zien we een optie van Md5-hashes genereren van de bestanden. En nogmaals, dit zorgt voor de integriteit van alle bestanden door de md5-hashes te genereren van alle bestanden in de huidige map.

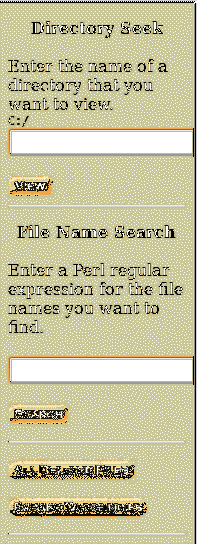

De linkerkant van de Bestandsanalyse tabblad bevat vier hoofdopties, i.e., Directory zoeken, Bestandsnaam zoeken, alle verwijderde bestanden, mappen uitvouwen. Directory zoeken stelt gebruikers in staat de gewenste mappen te doorzoeken. Bestandsnaam zoeken maakt het zoeken naar specifieke bestanden in de opgegeven map mogelijk,

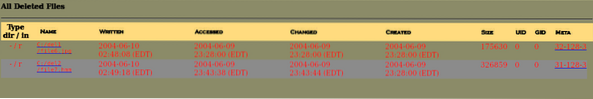

Alle verwijderde bestanden de verwijderde bestanden van een afbeelding met hetzelfde formaat bevatten, i.e., geschreven, geopend, gemaakt, metadata en gewijzigde opties en worden in rood weergegeven zoals hieronder weergegeven:

We kunnen zien dat het eerste bestand a . is jpeg bestand, maar het tweede bestand heeft de extensie "hmm". Laten we eens kijken naar de metadata van dit bestand door rechts op de metadata te klikken.

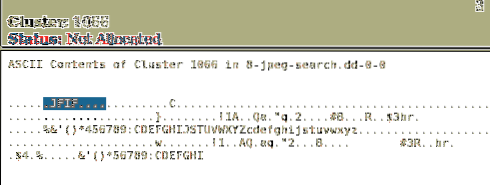

We hebben geconstateerd dat de metadata een JFIF binnenkomst, wat betekent: JPEG-bestandsuitwisselingsindeling, dus we snappen dat het gewoon een afbeeldingsbestand is met de extensie "hmm”. Mappen uitvouwen breidt alle mappen uit en laat een groter gebied toe om te werken met mappen en bestanden binnen de gegeven mappen.

De bestanden sorteren:

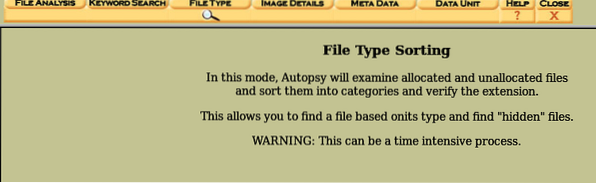

Het analyseren van de metadata van alle bestanden is niet mogelijk, dus we moeten ze sorteren en analyseren door de bestaande, verwijderde en niet-toegewezen bestanden te sorteren met behulp van de Bestandstype tabblad.'

Om de bestandscategorieën te sorteren zodat we degenen met dezelfde categorie gemakkelijk kunnen inspecteren. Bestandstype heeft de mogelijkheid om hetzelfde type bestanden in één categorie te sorteren, i.e., Archieven, audio, video, afbeeldingen, metadata, exec-bestanden, tekstbestanden, documenten, gecomprimeerde bestanden, enz.

Een belangrijk aspect van het bekijken van gesorteerde bestanden is dat Autopsie hier niet toestaat om bestanden te bekijken; in plaats daarvan moeten we naar de locatie bladeren waar deze zijn opgeslagen en ze daar bekijken. Als u wilt weten waar ze zijn opgeslagen, klikt u op de Gesorteerde bestanden bekijken optie aan de linkerkant van het scherm. De locatie die het ons geeft, is dezelfde als de locatie die we hebben opgegeven tijdens het maken van de case in de eerste stap i.e./var/lib/autopsie/

Om de zaak te heropenen, opent u gewoon autopsie en klikt u op een van de opties "Open zaak.”

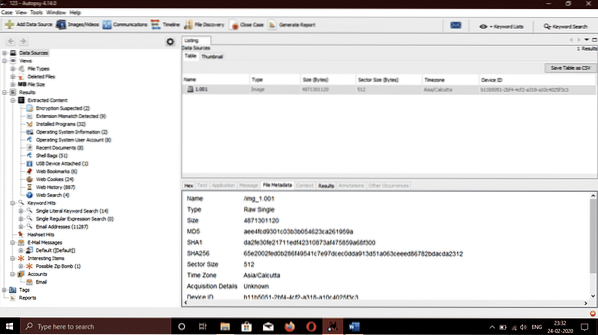

Geval:2

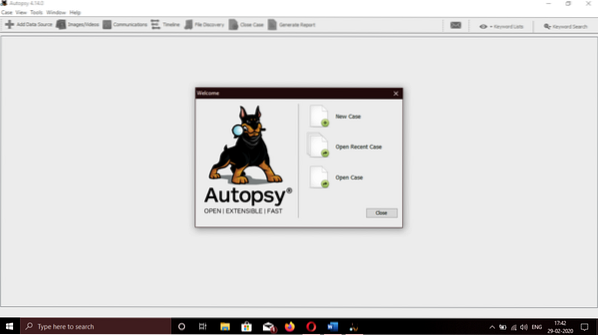

Laten we eens kijken naar het analyseren van een andere afbeelding met behulp van autopsie op een Windows-besturingssysteem en ontdekken wat voor soort belangrijke informatie we kunnen verkrijgen van een opslagapparaat. Het eerste dat we moeten doen, is een nieuwe case maken. We kunnen dat doen door op een van de drie opties (Open case, New case, recent Open case) op de startpagina van de autopsie te klikken. Nadat we erop hebben geklikt, zien we een scherm zoals dit:

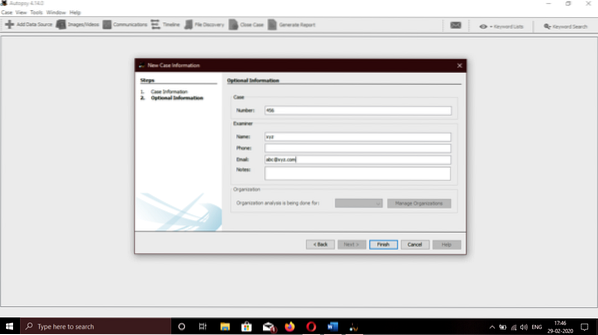

Geef de naam van de zaak op en het pad waar de bestanden moeten worden opgeslagen en voer vervolgens de details in zoals vermeld, i.e., de naam van de zaak, de namen van de onderzoeker en de beschrijving van de zaak om onze informatie en bewijsmateriaal voor dit onderzoek te ordenen. In de meeste gevallen is er meer dan één examinator die het onderzoek doet.

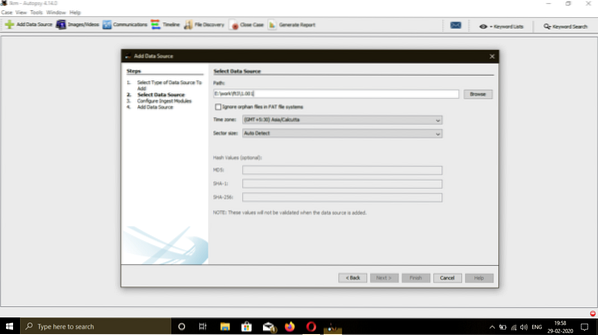

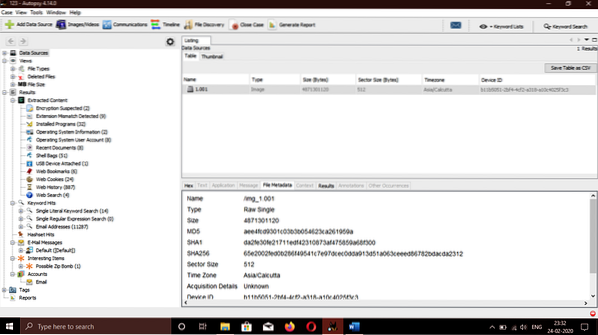

Geef nu de afbeelding op die u wilt onderzoeken. E01(Deskundige getuige-indeling), AFF(geavanceerd forensisch formaat), onbewerkt formaat (DD), en forensische geheugenbeelden zijn compatibel. We hebben een afbeelding van ons systeem opgeslagen. Deze afbeelding wordt gebruikt in dit onderzoek. We moeten het volledige pad naar de afbeeldingslocatie opgeven.

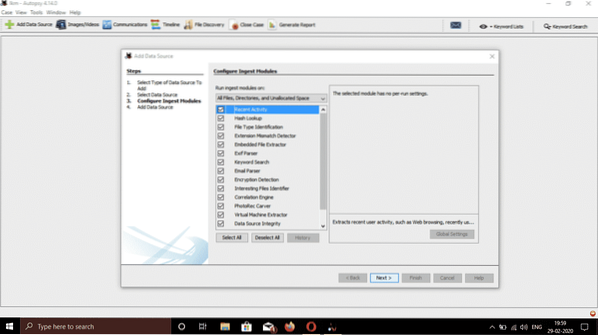

Het zal vragen om verschillende opties te selecteren, zoals tijdlijnanalyse, hashes filteren, gegevens carven, Exif-gegevens, webartefacten verwerven, zoeken op trefwoorden, e-mailparser, ingesloten bestandsextractie, controle van recente activiteiten, enz. Klik op alles selecteren voor de beste ervaring en klik op de volgende knop.

Als alles klaar is, klik je op Voltooien en wacht je tot het proces is voltooid.

Analyse:

Er zijn twee soorten analyse:, Dode analyse, en Live analyse:

Een dood onderzoek vindt plaats wanneer een toegewijd onderzoekskader wordt gebruikt om naar de informatie van een gespeculeerd kader te kijken. Op het moment dat dit gebeurt, De Sleuth kit Autopsie kan rennen in een gebied waar de kans op schade is uitgeroeid. Autopsy en The Sleuth Kit bieden hulp voor raw, Expert Witness en AFF-formaten.

Een live onderzoek vindt plaats wanneer het veronderstelde raamwerk wordt afgebroken terwijl het actief is. In dit geval, De Sleuth kit Autopsie kan in elk gebied rennen (alles anders dan een besloten ruimte). Dit wordt vaak gebruikt tijdens de reactie op het voorval terwijl de episode wordt bevestigd.

Voordat we ons afbeeldingsbestand analyseren, moeten we de integriteit van de afbeelding controleren door op de knop Afbeeldingsintegriteit te klikken en een md5-hash van onze afbeelding te genereren. Het belangrijkste om op te merken is dat deze hash overeenkomt met de hash die we hadden voor de afbeelding aan het begin van de procedure. Afbeeldingshash is belangrijk omdat het aangeeft of er met de afbeelding is geknoeid of niet.

Ondertussen, autopsie heeft de procedure voltooid en we hebben alle informatie die we nodig hebben.

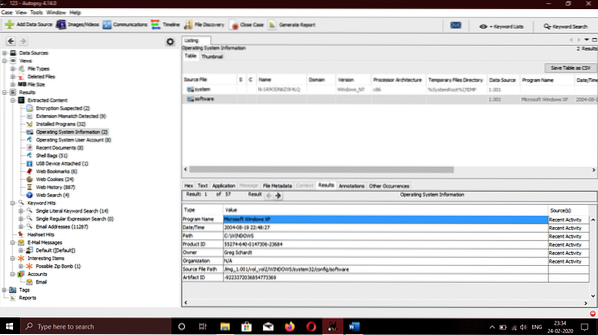

- Allereerst beginnen we met basisinformatie zoals het gebruikte besturingssysteem, de laatste keer dat de gebruiker heeft ingelogd en de laatste persoon die de computer heeft gebruikt tijdens een ongeluk. Hiervoor gaan we naar Resultaten > Geëxtraheerde inhoud > Informatie besturingssysteem aan de linkerkant van het venster.

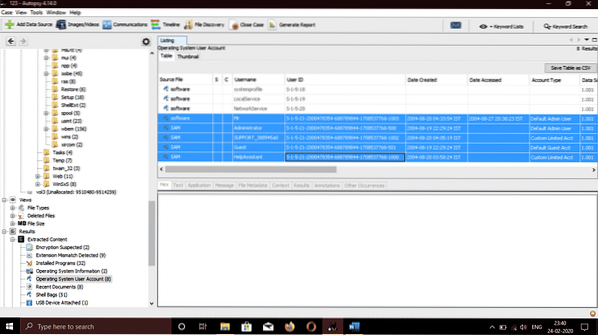

Om het totale aantal rekeningen en alle bijbehorende rekeningen te bekijken, gaan we naar: Resultaten > Geëxtraheerde inhoud > Gebruikersaccounts besturingssysteem. We zullen een scherm als dit zien:

De informatie zoals de laatste persoon die toegang heeft tot het systeem, en voor de gebruikersnaam zijn er enkele velden met de naam geopend, gewijzigd, gemaakt. Betreden betekent de laatste keer dat het account is geopend (in dit geval is de enige datum betrouwbaar) en cberedeneerd betekent de datum en tijd waarop het account is aangemaakt. We kunnen zien dat de laatste gebruiker die toegang heeft gekregen tot het systeem een naam heeft: Dhr. Onheil.

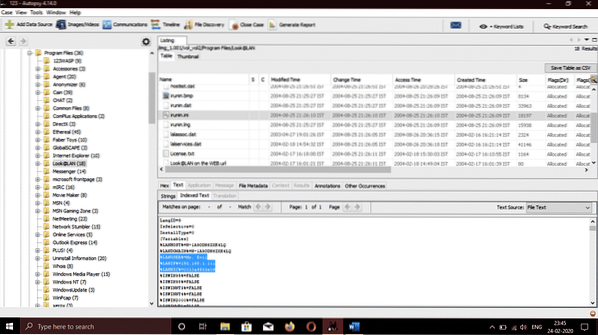

Laten we naar de ... gaan Programmabestanden map aan C schijf aan de linkerkant van het scherm om het fysieke en internetadres van het computersysteem te ontdekken.

We kunnen de zien IK P (Internet Protocol) adres en de MAC adres van het vermelde computersysteem.

Laten we gaan naar Resultaten > Geëxtraheerde inhoud > Geïnstalleerde programma's, we kunnen hier zien dat de volgende software wordt gebruikt bij het uitvoeren van kwaadaardige taken die verband houden met de aanval:.

- Cain & abel: een krachtige tool voor het opsnuiven van pakketten en het kraken van wachtwoorden die wordt gebruikt voor het snuiven van pakketten.

- Anonymizer: een tool die wordt gebruikt voor het verbergen van sporen en activiteiten die de kwaadwillende gebruiker uitvoert.

- Ethereal: een tool die wordt gebruikt voor het bewaken van netwerkverkeer en het vastleggen van pakketten op een netwerk.

- Leuke FTP: een FTP-software.

- NetStumbler: een tool die wordt gebruikt om een draadloos toegangspunt te ontdekken

- WinPcap: een gerenommeerd hulpmiddel dat wordt gebruikt voor netwerktoegang op de linklaag in Windows-besturingssystemen. Het biedt toegang op laag niveau tot het netwerk.

In de /Windows/system32 locatie, kunnen we de e-mailadressen vinden die de gebruiker heeft gebruikt. We kunnen zien MSN e-mail, Hotmail, Outlook e-mailadressen. We kunnen ook de SMTP e-mailadres hier.

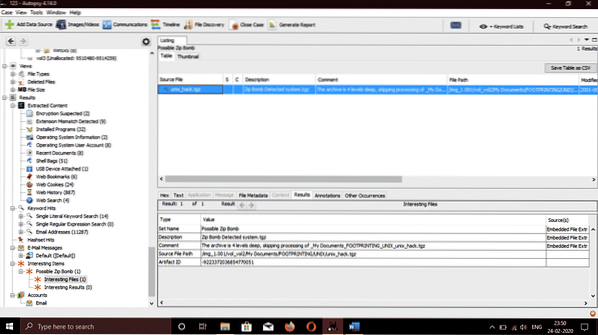

Laten we naar een locatie gaan waar autopsie slaat mogelijke kwaadaardige bestanden van het systeem op. Navigeren naar Resultaten > Interessante items, en we kunnen een zip-bom zien met de naam unix_hack.tgz.

Toen we navigeerden naar de /Recycler locatie, we hebben 4 verwijderde uitvoerbare bestanden gevonden met de naam DC1.exe, DC2.exe, DC3.exe en DC4.exe.

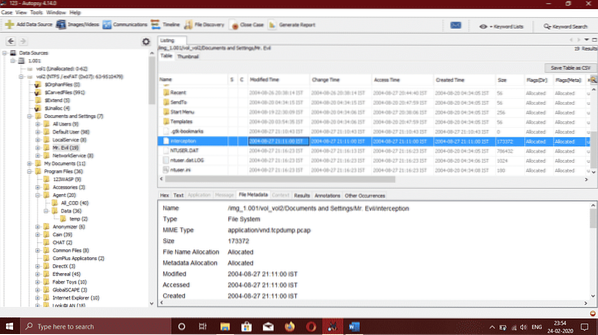

- Etherisch, een gerenommeerd snuiven tool die kan worden gebruikt om allerlei soorten bekabeld en draadloos netwerkverkeer te monitoren en te onderscheppen, is ook ontdekt. We hebben de vastgelegde pakketten opnieuw samengesteld en de map waarin het is opgeslagen is /Documenten, de bestandsnaam in deze map is Onderschepping.

We kunnen in dit bestand de gegevens zien zoals het Browser-slachtoffer dat gebruikte en het type draadloze computer en ontdekten dat het Internet Explorer was op Windows CE. De websites die het slachtoffer bezocht waren: YAHOO en MSN .com, en dit werd ook gevonden in het Interception-bestand.

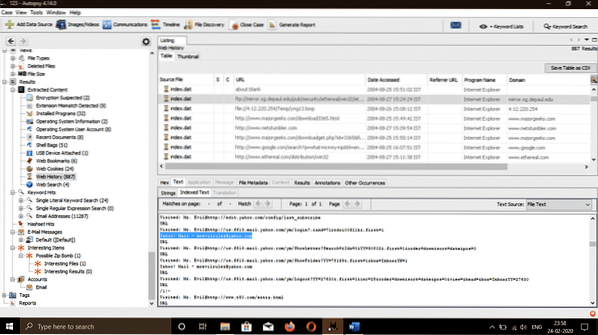

Bij het ontdekken van de inhoud van Resultaten > Geëxtraheerde inhoud > Webgeschiedenis,

We kunnen zien door metadata van bepaalde bestanden, de geschiedenis van de gebruiker, de websites die hij bezoekt en de e-mailadressen die hij heeft opgegeven om in te loggen, te onderzoeken.

Verwijderde bestanden herstellen:

In het eerdere deel van het artikel hebben we ontdekt hoe we belangrijke stukjes informatie kunnen extraheren uit een afbeelding van elk apparaat dat gegevens kan opslaan, zoals mobiele telefoons, harde schijven, computersystemen, enz. Onder de meest elementaire noodzakelijke talenten voor een forensisch agent, is het herstellen van gewiste gegevens vermoedelijk de meest essentiële. Zoals u waarschijnlijk weet, blijven documenten die zijn "gewist" op het opslagapparaat staan, tenzij het wordt overschreven. Het wissen van deze records maakt het apparaat in feite toegankelijk om te worden overschreven. Dit houdt in dat als de verdachte bewijsrecords heeft gewist totdat ze worden overschreven door het documentkader, ze voor ons toegankelijk blijven om te recupereren.

Nu zullen we bekijken hoe u de verwijderde bestanden of records kunt herstellen met behulp van De Sleuth kit Autopsie. Volg alle bovenstaande stappen en wanneer de afbeelding is geïmporteerd, zien we een scherm zoals dit:

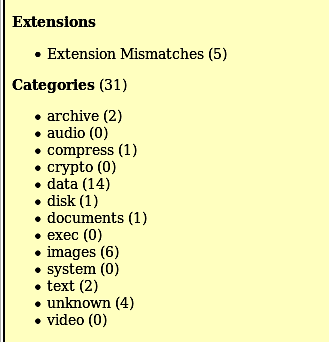

Aan de linkerkant van het venster, als we de . verder uitbreiden Bestand types optie, we zullen een aantal categorieën zien met de naam Archieven, audio, video, afbeeldingen, metadata, exec-bestanden, tekstbestanden, documenten (html, pdf, word, .ppx, enz.), gecomprimeerde bestanden. Als we op klikken afbeeldingen, het toont alle herstelde afbeeldingen show.

Iets verderop, in de subcategorie van Bestand types, we zullen een optienaam zien Verwijderde bestanden. Als we hierop klikken, zien we enkele andere opties in de vorm van gelabelde tabbladen voor analyse in het venster rechtsonder. De tabbladen hebben een naam Hex, Resultaat, Geïndexeerde tekst, Strings, en Metagegevens. Op het tabblad Metadata zien we vier namen geschreven, geopend, gewijzigd, gemaakt. Geschreven betekent de datum en tijd waarnaar het bestand voor het laatst is geschreven, Betreden betekent het laatste keer dat het bestand is geopend (in dit geval is de enige datum betrouwbaar), Gewijzigd betekent de laatste keer dat de beschrijvende gegevens van het bestand zijn gewijzigd, Gemaakt betekent de datum en het tijdstip waarop het bestand is gemaakt. Om nu het verwijderde bestand te herstellen dat we willen, klikt u op het verwijderde bestand en selecteert u Exporteren. Het zal vragen naar een locatie waar het bestand zal worden opgeslagen, een locatie selecteren en op . klikken OK. Verdachten zullen vaak proberen hun sporen uit te wissen door verschillende belangrijke bestanden te wissen. Als forensisch persoon weten we dat totdat die documenten zijn overschreven door het bestandssysteem, ze kunnen worden terugverdiend.

Conclusie:

We hebben gekeken naar de procedure om de nuttige informatie uit onze doelafbeelding te extraheren met behulp van De Sleuth kit Autopsie in plaats van individuele tools. Een autopsie is een goede optie voor elke forensisch onderzoeker en vanwege de snelheid en betrouwbaarheid ervan and. Autopsie maakt gebruik van meerdere kernprocessors die de achtergrondprocessen parallel uitvoeren, wat de snelheid verhoogt en ons in minder tijd resultaten oplevert en de gezochte trefwoorden weergeeft zodra ze op het scherm worden gevonden. In een tijdperk waarin forensische hulpmiddelen een noodzaak zijn, biedt autopsie dezelfde kernfuncties gratis als andere betaalde forensische hulpmiddelen.

Autopsie gaat vooraf aan de reputatie van sommige betaalde tools en biedt enkele extra functies, zoals registeranalyse en analyse van webartefacten, die de andere tools niet hebben. Een autopsie staat bekend om het intuïtieve gebruik van de natuur. Een stevige klik met de rechtermuisknop opent het belangrijke document. Dat houdt in dat je bijna geen tijd hebt om te ontdekken of expliciete zoektermen op onze afbeelding, telefoon of pc staan die wordt bekeken. Gebruikers kunnen ook teruggaan wanneer diepgaande zoektochten doodlopen, met behulp van terug- en voorwaartse geschiedenisvangsten om hun middelen te volgen. Video kan ook worden bekeken zonder externe toepassingen, waardoor het gebruik wordt versneld.

Miniatuurperspectieven, record- en documenttype, het uitfilteren van de goede bestanden en het markeren voor vreselijk, met behulp van aangepaste hash-setscheidingen zijn slechts een deel van de verschillende hoogtepunten die te vinden zijn op De Sleuth kit Autopsie versie 3 biedt aanzienlijke verbeteringen ten opzichte van versie 2.Basistechnologie subsidieerde over het algemeen het werk aan versie 3, waar Brian Carrier, die een groot deel van het werk leverde aan eerdere versies van autopsie, is CTO en hoofd geavanceerde criminologie. Hij wordt ook gezien als een Linux-meester en heeft boeken samengesteld over het onderwerp meetbare informatiemining, en Basistechnologie creëert De Sleuth Kit. Daarom kunnen klanten er hoogstwaarschijnlijk zeker van zijn dat ze een fatsoenlijk item krijgen, een item dat op geen enkel moment in de nabije toekomst zal verdwijnen, en een item dat waarschijnlijk overal zal worden gehandhaafd in wat komen gaat.

Phenquestions

Phenquestions