Het telnet-programma, dat niet het Telnet-protocol is, kan handig zijn om poortstatussen te testen, wat de functionaliteit is die in deze tutorial wordt uitgelegd. De reden waarom dit protocol handig is om verbinding te maken met verschillende protocollen, zoals POP, is dat beide protocollen platte tekst ondersteunen (wat hun grootste probleem is en waarom dergelijke services niet mogen worden gebruikt).

Poorten controleren voordat u begint:

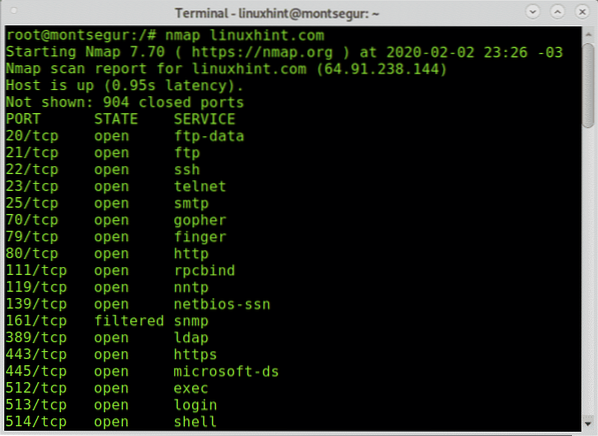

Voordat we met telnet beginnen, laten we met Nmap enkele poorten op het voorbeelddoel controleren (linuxhint.com).

# nmap linuxhint.com

Aan de slag met Telnet naar specifieke poorten voor testdoeleinden:

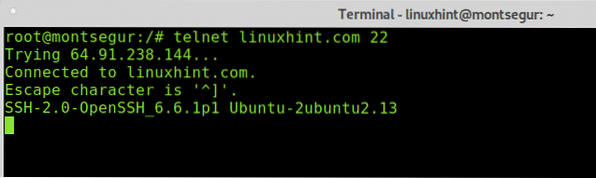

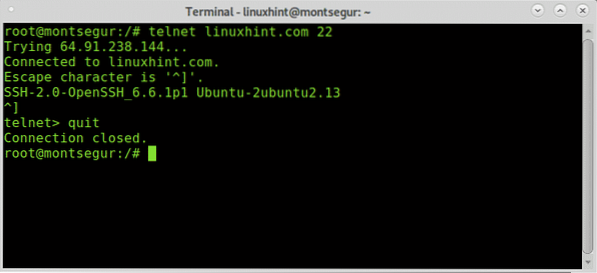

Zodra we hebben geleerd over open poorten, kunnen we beginnen met het starten van tests, laten we de poort 22 (ssh) proberen, op de console schrijven "telnet

Zoals je in het onderstaande voorbeeld kunt zien, zegt de uitvoer dat ik verbonden ben met linuxhint.com, daarom is de poort open.

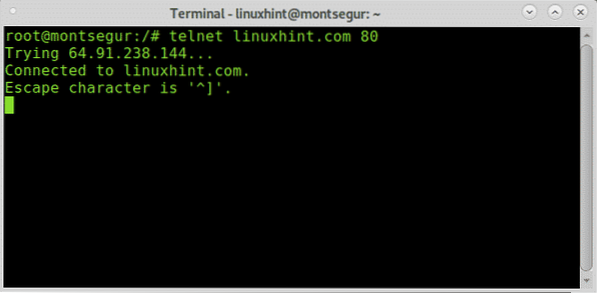

Laten we hetzelfde proberen op poort 80 (http):

# telnet linuxhint.com 80

De uitvoer is vergelijkbaar met poort 80, laten we nu de poort 161 proberen die volgens Nmap is gefilterd:

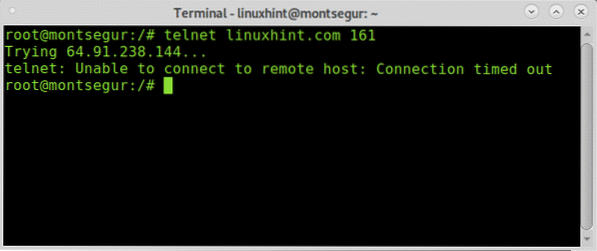

# telnet linuxhint.com 161

Zoals je ziet, stond de gefilterde poort niet toe dat de verbinding tot stand werd gebracht, waardoor een time-outfout werd geretourneerd.

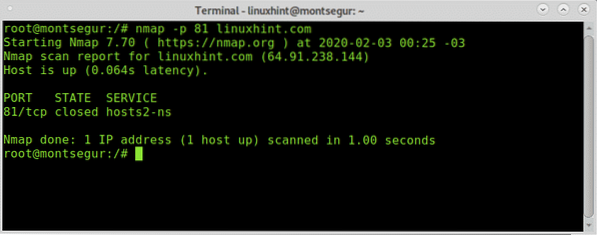

Laten we nu Telnet proberen tegen een gesloten (niet gefilterde) poort, voor dit voorbeeld gebruik ik de poort 81. Aangezien Nmap niet rapporteerde over gesloten poorten voordat ik verder ging, zal ik bevestigen dat deze is gesloten, door de specifieke poort te scannen met behulp van de vlag -p:

# nmap -p 81 linuxhint.com

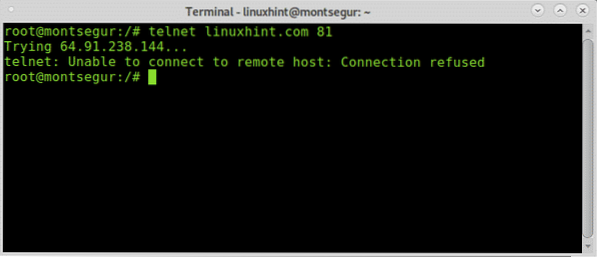

Nadat we hebben bevestigd dat de poort is gesloten, gaan we deze testen met Telnet:

# telnet linuxhint.com 81

Zoals u kunt zien, is de verbinding niet tot stand gebracht en is de fout anders dan bij de gefilterde poort met de melding "Verbinding geweigerd".

Om een tot stand gebrachte verbinding te sluiten, kunt u op CTRL+] en je ziet de prompt:

telnet>Typ vervolgens "stoppen met” en druk op ENTER.

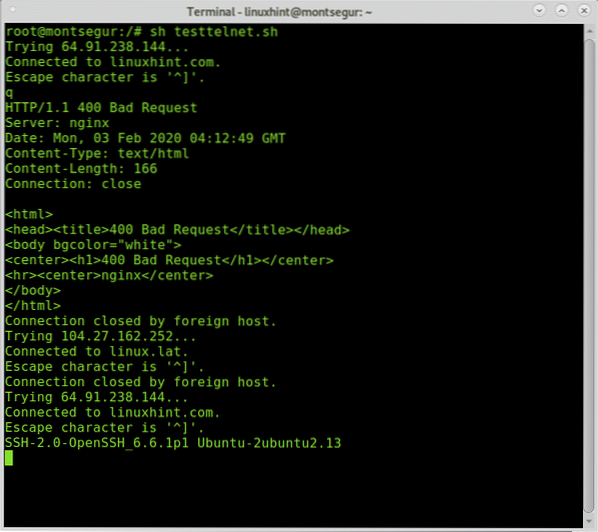

Onder Linux kun je eenvoudig een klein shellscript schrijven om via telnet verbinding te maken met verschillende doelen en poorten.

Open nano en maak een bestand met de naam multipletelnet.sh met de volgende inhoud erin:

#! /bin/bash #De eerste regel zonder commentaar zal verbinding maken met linuxhint.com via poort $ telnet linuxhint.com 80 #De tweede regel zonder commentaar zal verbinding maken met linux.lat via ssh. telnet linux.lat 22 #De derde regel zonder commentaar zal verbinding maken met linuxhint.com via ssh telnet linuxhint.com 22

Verbindingen starten pas nadat de vorige is gesloten, je kunt de verbinding sluiten door een willekeurig teken door te geven, In het bovenstaande voorbeeld heb ik "q" doorgegeven.

Maar als je veel poorten en doelen tegelijk wilt testen, is Telnet niet de beste optie, waarvoor je Nmap en vergelijkbare tools hebt

Over Telnet:

Zoals eerder gezegd, is Telnet een niet-versleuteld protocol dat kwetsbaar is voor sniffers. Elke aanvaller kan de communicatie tussen de client en de server in platte tekst onderscheppen en toegang krijgen tot verstandige informatie zoals wachtwoorden.

Door het ontbreken van authenticatiemethoden kunnen mogelijke aanvallers de pakketten die tussen twee knooppunten worden verzonden, wijzigen.

Hierdoor werd Telnet snel vervangen door SSH (Secure Shell) dat een verscheidenheid aan authenticatiemethoden biedt en ook de hele communicatie tussen knooppunten versleutelt.

Bonus: specifieke poorten testen op mogelijke kwetsbaarheden met Nmap:

Met Nmap kunnen we veel meer gaan dan met Telnet, we kunnen leren welke versie van het programma achter de poort draait en we kunnen het zelfs testen op kwetsbaarheden.

Een specifieke poort scannen om kwetsbaarheden in de service te vinden:

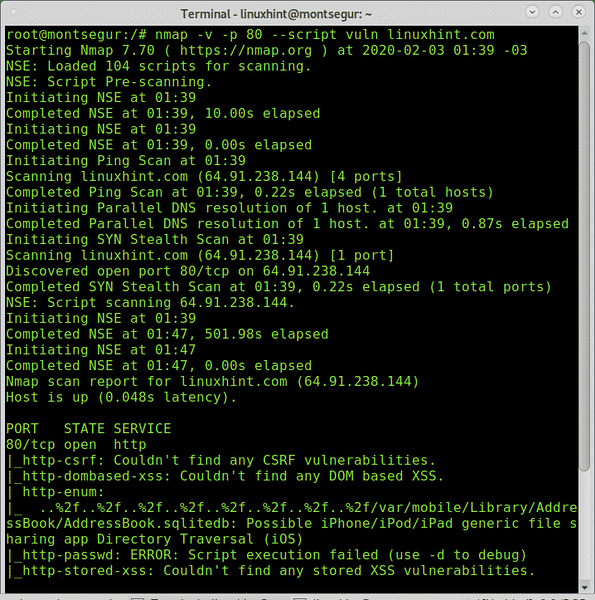

Het volgende voorbeeld toont een scan tegen poort 80 van linuxhint.com belt Nmap NSE script vuln om te testen aanvallend scripts op zoek naar kwetsbaarheden:

# nmap -v -p 80 --script vuln linuxhint.com

Zoals je kunt zien, aangezien het LinuxHint is.com-server geen kwetsbaarheden gevonden.

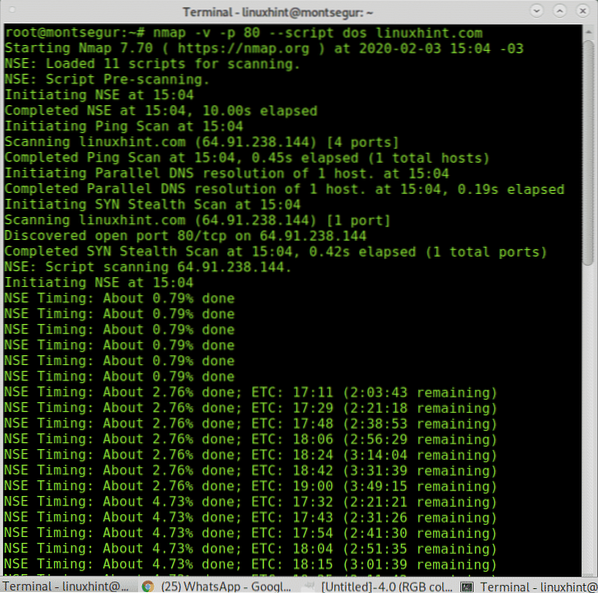

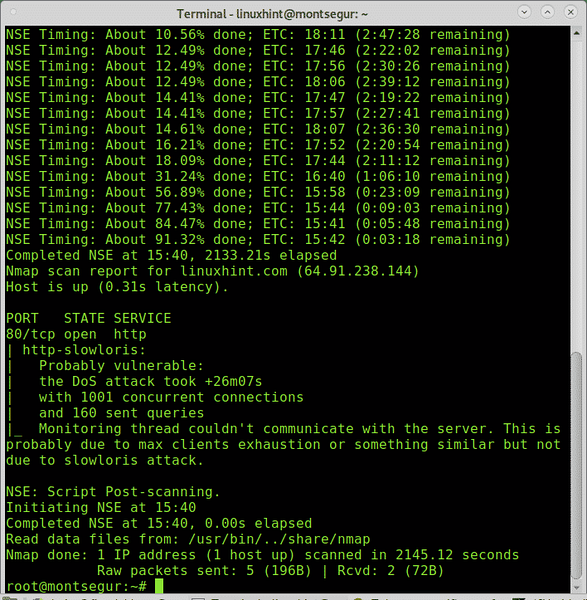

Het is mogelijk om een specifieke poort te scannen op een specifieke kwetsbaarheid; het volgende voorbeeld laat zien hoe je een poort scant met Nmap om DOS-kwetsbaarheden te vinden:

# nmap -v -p 80 --script dos linuxhint.com

Zoals je kunt zien heeft Nmap een mogelijke kwetsbaarheid gevonden (het was in dit geval een vals positief).

U kunt veel tutorials van hoge kwaliteit met verschillende poortscantechnieken vinden op: https://linuxhint.com/?s=scan+poorten.

Ik hoop dat je deze tutorial hebt gevonden op Telnet naar een specifieke poort voor testdoeleinden nuttig. Blijf Linux volgen Hint voor meer tips en updates over Linux en netwerken

Phenquestions

Phenquestions