Maak een kopie van de USB-drive

Het eerste dat we zullen doen, is een kopie maken van de USB-drive. In dit geval werken gewone back-ups niet. Dit is een zeer cruciale stap, en als het verkeerd wordt gedaan, gaat al het werk verloren. Gebruik de volgende opdracht om alle schijven weer te geven die op het systeem zijn aangesloten:

[e-mail beveiligd]:~$ sudo fdisk -lIn Linux zijn de stationsnamen anders dan in Windows. In een Linux-systeem, hda en hdb worden gebruikt (sda, sdb, sdc, enz.) voor SCSI, in tegenstelling tot Windows OS.

Nu we de schijfnaam hebben, kunnen we zijn . maken .dd beeld beetje bij beetje met de dd hulpprogramma door de volgende opdracht in te voeren:

[email protected]:~$ sudo dd if=/dev/sdc1 of=usb.dd bs=512 tellen=1als=de locatie van het USB-station

van=de bestemming waar de gekopieerde afbeelding wordt opgeslagen (kan een lokaal pad op uw systeem zijn, bijv.g. /home/gebruiker/usb.dd)

bs= het aantal bytes dat per keer wordt gekopieerd

Om te bewijzen dat we de originele afbeeldingskopie van de schijf hebben, gebruiken we hashen om de integriteit van de afbeelding te behouden. Hashing zorgt voor een hash voor de USB-drive. Als een enkel stukje gegevens wordt gewijzigd, wordt de hash volledig gewijzigd en weet men of de kopie nep of origineel is. We zullen een md5-hash van de schijf genereren zodat, in vergelijking met de originele hash van de schijf, niemand de integriteit van de kopie in twijfel kan trekken.

[e-mail beveiligd]:~$ md5sum usb.ddDit levert een md5-hash van de afbeelding op. Nu kunnen we onze forensische analyse starten op deze nieuw gemaakte afbeelding van de USB-drive, samen met de hash.

Indeling opstartsector

Het uitvoeren van de bestandsopdracht geeft het bestandssysteem terug, evenals de geometrie van de schijf:

[e-mail beveiligd]:~$ bestand usb.ddOK.dd: DOS/MBR-opstartsector, code-offset 0x58+2, OEM-ID "MSDOS5".0",

sectoren/cluster 8, gereserveerde sectoren 4392, Mediadescriptor 0xf8,

sectoren/spoor 63, koppen 255, verborgen sectoren 32, sectoren 1953760 (volumes > 32 MB),

FAT (32 bit), sectoren/FAT 1900, gereserveerd 0x1, serienummer 0x6efa4158, niet gelabeld

Nu kunnen we de mininfo tool om de NTFS-opstartsectorlay-out en de opstartsectorinformatie op te halen via de volgende opdracht:

[e-mail beveiligd]:~$ minfo -i usb.ddapparaat informatie:

===================

bestandsnaam = "oké.dd"

sectoren per spoor: 63

hoofden: 255

cilinders: 122

mformat-opdrachtregel: mformat -T 1953760 -i ok.dd -h 255 -s 63 -H 32 ::

informatie over de opstartsector

======================

banner:"MSDOS5.0"

sectorgrootte: 512 bytes

clustergrootte: 8 sectoren

gereserveerde (boot)sectoren: 4392

vetten: 2

max beschikbare root directory-slots: 0

klein formaat: 0 sectoren

mediabeschrijvingsbyte: 0xf8

sectoren per vet: 0

sectoren per spoor: 63

hoofden: 255

verborgen sectoren: 32

groot formaat: 1953760 sectoren

fysieke schijf-ID: 0x80

gereserveerd=0x1

dos4=0x29

serienummer: 6EFA4158

disk label="GEEN NAAM"

schijftype = "FAT32"

Big fatlen=1900

Uitgebreide vlaggen = 0x0000

FS-versie = 0x0000

rootCluster=2

infoSectorlocatie=1

back-up opstartsector = 6

Infosector:

handtekening=0x41615252

gratis clusters=243159

laatst toegewezen cluster=15

Een ander commando, de fstat commando, kan worden gebruikt om algemeen bekende informatie te verkrijgen, zoals toewijzingsstructuren, lay-out en opstartblokken, over de apparaatafbeelding. We zullen het volgende commando gebruiken om dit te doen:

[e-mail beveiligd]:~$ fstat usb.dd--------------------------------------------

Type bestandssysteem: FAT32

OEM-naam: MSDOS5.0

Volume-ID: 0x6efa4158

Volumelabel (opstartsector): GEEN NAAM

Volumelabel (hoofdmap): KINGSTON

Type label bestandssysteem: FAT32

Volgende vrije sector (FS Info): 8296

Aantal vrije sectoren (FS-info): 1945272

Sectoren voor bestandssysteem: 32

Lay-out bestandssysteem (in sectoren)

Totaal bereik: 0 - 1953759

* Gereserveerd: 0 - 4391

** Opstartsector: 0

** FS-infosector: 1

** Back-up opstartsector: 6

* VET 0: 4392 - 6291

* VET 1: 6292 - 8191

* Gegevensgebied: 8192 - 1953759

** Clustergebied: 8192 - 1953759

*** Hoofdmap: 8192 - 8199

METADATA INFORMATIE

--------------------------------------------

Bereik: 2 - 31129094

Hoofdmap: 2

INHOUD INFORMATIE

--------------------------------------------

Sectorgrootte: 512

Clustergrootte: 4096

Totaal clusterbereik: 2 - 243197

VETGEHALTE (in sectoren)

--------------------------------------------

8192-8199 (8) -> EOF

8200-8207 (8) -> EOF

8208-8215 (8) -> EOF

8216-8223 (8) -> EOF

8224-8295 (72) -> EOF

8392-8471 (80) -> EOF

8584-8695 (112) -> EOF

Verwijderde bestanden

De Sleuth Kit biedt de fls tool, die alle bestanden (vooral recent verwijderde bestanden) in elk pad of in het opgegeven afbeeldingsbestand biedt. Alle informatie over verwijderde bestanden kan worden gevonden met behulp van de fls nut. Voer de volgende opdracht in om de fls-tool te gebruiken:

[e-mail beveiligd]:~$ fls -rp -f fat32 usb.ddr/r 3: KINGSTON (Invoer van volumelabel)

d/d 6: Informatie over systeemvolume

r/r 135: Systeemvolume-informatie/WP-instellingen.dat

r/r 138: Systeemvolume-informatie/IndexerVolumeGuid

r/r * 14: Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv

r/r * 22: Game of Thrones 2 (Pretcakalp) 720 x264 DDP 5.1 ESub - xRG.mkv

r/r * 30: Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv

r/r * 38: Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv

d/d * 41: Oceanen Twaalf (2004)

r/r 45: MINUTEN VAN PC-I GEHOUDEN OP 23.01.2020.docx

r/r * 49: MINUTEN LEC GEHOUDEN OP 10.02.2020.docx

r/r * 50: windump.exe

r/r * 51: _WRL0024.tmp

r/r 55: MINUTEN LEC GEHOUDEN OP 10.02.2020.docx

d/d * 57: Nieuwe map

d/d * 63: aankondiging van aanbesteding voor netwerkinfrastructuurapparatuur

r/r * 67: AANBESTEDING (Mega PC-I) Fase-II.docx

r/r * 68: _WRD2343.tmp

r/r * 69: _WRL2519.tmp

r/r 73: AANKONDIGING (Mega PC-I) Fase-II.docx

v/v 31129091: $MBR

v/v 31129092: $FAT1

v/v 31129093: $FAT2

d/d 31129094: $OrphanFiles

-/r * 22930439: $bad_content1

-/r * 22930444: $bad_content2

-/r * 22930449: $bad_content3

Hier hebben we alle relevante bestanden verkregen. De volgende operatoren werden gebruikt met het fls-commando:

-p =gebruikt om het volledige pad van elk hersteld bestand weer te geven

-r =gebruikt om de paden en mappen recursief weer te geven

-f = het type bestandssysteem dat wordt gebruikt (FAT16, FAT32, enz.).)

De bovenstaande uitvoer laat zien dat de USB-drive veel bestanden bevat. De verwijderde bestanden hersteld worden genoteerd met een “*" teken. Je kunt zien dat er iets niet normaal is met de bestanden met de naam $bad_content1, $bad_content2, $bad_content3, en windhoos.exe. Windump is een hulpmiddel voor het vastleggen van netwerkverkeer. Met behulp van de windump-tool kan men gegevens vastleggen die niet voor dezelfde computer zijn bedoeld. De bedoeling blijkt uit het feit dat de softwarewindump het specifieke doel heeft om netwerkverkeer vast te leggen en opzettelijk werd gebruikt om toegang te krijgen tot de persoonlijke communicatie van een legitieme gebruiker.

Tijdlijnanalyse

Nu we een afbeelding van het bestandssysteem hebben, kunnen we MAC-tijdlijnanalyse van de afbeelding uitvoeren om een tijdlijn te genereren en de inhoud met de datum en tijd in een systematisch, leesbaar formaat te plaatsen. Beide fls en ils commando's kunnen worden gebruikt om een tijdlijnanalyse van het bestandssysteem te maken. Voor de opdracht fls moeten we specificeren dat de uitvoer in het MAC-tijdlijnuitvoerformaat zal zijn. Om dit te doen, zullen we de fls commando met de -m markeren en de uitvoer omleiden naar een bestand. We zullen ook gebruik maken van de -m vlag met de ils opdracht.

[e-mail beveiligd]:~$ fls -m / -rp -f fat32 ok.dd > usb.fls[e-mail beveiligd]:~$ kat usb.fls

0|/KINGSTON (Invoer volumelabel)|3|r/rrwxrwxrwx|0|0|0|0|1531155908|0|0

0|/Systeemvolume-informatie|6|d/dr-xr-xr-x|0|0|4096|1531076400|1531155908|0|1531155906

0|/Systeemvolume-informatie/WPSettings.dat|135|r/rrwxrwxrwx|0|0|12|1532631600|1531155908|0|1531155906

0|/Systeemvolume-informatie/IndexerVolumeGuid|138|r/rrwxrwxrwx|0|0|76|1532631600|1531155912|0|1531155910

0|Game of Thrones 1 720p x264 DDP 5.1 ESub - xRG.mkv (verwijderd)|14|r/rrwxrwxrwx|0|0|535843834|1531076400|1531146786|0|1531155918

0|Game of Thrones 2 720p x264 DDP 5.1 ESub - xRG.mkv(verwijderd)|22|r/rrwxrwxrwx|0|0|567281299|1531162800|1531146748|0|1531121599

0|/Game of Thrones 3 720p x264 DDP 5.1 ESub - xRG.mkv(verwijderd)|30|r/rrwxrwxrwx|0|0|513428496|1531162800|1531146448|0|1531121607

0|/Game of Thrones 4 720p x264 DDP 5.1 ESub - xRG.mkv(verwijderd)|38|r/rrwxrwxrwx|0|0|567055193|1531162800|1531146792|0|1531121680

0|/Oceans Twelve (2004) (verwijderd)|41|d/drwxrwxrwx|0|0|0|1532545200|1532627822|0|1532626832

0|/MINUTEN VAN PC-I GEHOUDEN OP 23.01.2020.docx|45|r/rrwxrwxrwx|0|0|33180|1580410800|1580455238|0|1580455263

0|/MINUTEN VAN LEC GEHOUDEN OP 10.02.2020.docx (verwijderd)|49|r/rrwxrwxrwx|0|0|46659|1581966000|1581932204|0|1582004632

0|/_WRD3886.tmp (verwijderd)|50|r/rrwxrwxrwx|0|0|38208|1581966000|1582006396|0|1582004632

0|/_WRL0024.tmp (verwijderd)|51|r/rr-xr-xr-x|0|0|46659|1581966000|1581932204|0|1582004632

0|/MINUTEN VAN LEC GEHOUDEN OP 10.02.2020.docx|55|r/rrwxrwxrwx|0|0|38208|1581966000|1582006396|0|1582004632

(verwijderd)|67|r/rrwxrwxrwx|0|0|56775|1589482800|1589528598|0|1589528701

0|/_WRD2343.tmp (verwijderd)|68|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/_WRL2519.tmp (verwijderd)|69|r/rr-xr-xr-x|0|0|56775|1589482800|1589528598|0|1589528701

0|/INSCHRIJVING (Mega PC-I) Fase-II.docx|73|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/$MBR|31129091|v/v---------|0|0|512|0|0|0|0

0|/$FAT1|31129092|v/v---------|0|0|972800|0|0|0|0

0|/$FAT2|31129093|v/v---------|0|0|972800|0|0|0|0

0|/Nieuwe map (verwijderd)|57|d/drwxrwxrwx|0|0|4096|1589482800|1589528384|0|1589528382

0|Windpomp.exe (verwijderd)|63|d/drwxrwxrwx|0|0|4096|1589482800|1589528384|0|1589528382

0|/INSCHRIJVING (Mega PC-I) Fase-II.docx (verwijderd)|67|r/rrwxrwxrwx|0|0|56775|1589482800|1589528598|0|1589528701

0|/_WRD2343.tmp (verwijderd)|68|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/_WRL2519.tmp (verwijderd)|69|r/rr-xr-xr-x|0|0|56775|1589482800|1589528598|0|1589528701

0|/INSCHRIJVING (Mega PC-I) Fase-II.docx|73|r/rrwxrwxrwx|0|0|56783|1589482800|1589528736|0|1589528701

0|/$MBR|31129091|v/v---------|0|0|512|0|0|0|0

0|/$FAT1|31129092|v/v---------|0|0|972800|0|0|0|0

0|/$FAT2|31129093|v/v---------|0|0|972800|0|0|0|0

0|/$OrphanFiles|31129094|d/d---------|0|0|0|0|0|0|0

0|/$$bad_content 1 (verwijderd)|22930439|-/rrwxrwxrwx|0|0|59|1532631600|1532627846|0|1532627821

0|/$$bad_content 2 (verwijderd)|22930444|-/rrwxrwxrwx|0|0|47|1532631600|1532627846|0|1532627821

0|/$$bad_content 3 (verwijderd)|22930449|-/rrwxrwxrwx|0|0|353|1532631600|1532627846|0|1532627821

Voer de ... uit mactime tool om tijdlijnanalyse te verkrijgen met de volgende opdracht:

[e-mail beveiligd]:~$ kat usb.fls > usb.MacVoer de volgende opdracht in om deze mactime-uitvoer om te zetten in een voor mensen leesbare vorm:

[e-mail beveiligd]:~$ mactime -b usb.mac > usb.mactime[e-mail beveiligd]:~$ kat usb.mactime do 26 jul 2018 22:57:02 0 m… d/drwxrwxrwx 0 0 41 /Oceans Twelve (2004) (verwijderd)

do 26 jul 2018 22:57:26 59 m… -/rrwxrwxrwx 0 0 22930439 /Game of Thrones 4 720p x264 DDP 5.1 ESub - (verwijderd)

47 m… -/rrwxrwxrwx 0 0 22930444 /Game of Thrones 4 720p x264 DDP 5.1 ESub - (verwijderd)

353 m… -/rrwxrwxrwx 0 0 22930449 //Game of Thrones 4 720p x264 DDP 5.1 ESub - (verwijderd)

vr 27 jul 2018 00:00:00 12 .a… r/rrwxrwxrwx 0 0 135 /Systeemvolume-informatie/WPSettings.dat

76 .a… r/rrwxrwxrwx 0 0 138 /Systeemvolume-informatie/IndexerVolumeGuid

59 .een... -/rrwxrwxrwx 0 0 22930439 /Game of Thrones 3 720p x264 DDP 5.1 ESub 3(verwijderd)

47 .een... -/rrwxrwxrwx 0 0 22930444 $/Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (verwijderd)

353 .een... -/rrwxrwxrwx 0 0 22930449 /Game of Thrones 3 720p x264 DDP 5.1 ESub 3 (verwijderd)

vr 31 jan 2020 00:00:00 33180 .a… r/rrwxrwxrwx 0 0 45 /MINUTEN VAN PC-I GEHOUDEN OP 23.01.2020.docx

vr 31 jan 2020 12:20:38 33180 m… r/rrwxrwxrwx 0 0 45 /MINUTEN VAN PC-I GEHOUDEN OP 23.01.2020.docx

vr 31 jan 2020 12:21:03 33180… b r/rrwxrwxrwx 0 0 45 /MINUTEN VAN PC-I GEHOUDEN OP 23.01.2020.docx

ma 17 feb 2020 14:36:44 46659 m… r/rrwxrwxrwx 0 0 49 /MINUTEN VAN LEC GEHOUDEN OP 10.02.2020.docx (verwijderd)

46659 m… r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (verwijderd)

di 18 feb 2020 00:00:00 46659 .a… r/rrwxrwxrwx 0 0 49 /Game of Thrones 2 720p x264 DDP 5.1 ESub - (verwijderd)

38208 .een... r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (verwijderd)

di 18 feb 2020 10:43:52 46659… b r/rrwxrwxrwx 0 0 49 /Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (verwijderd)

46659… b r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (verwijderd)

38208… b r/rrwxrwxrwx 0 0 55 /MINUTEN LEC GEHOUDEN OP 10.02.2020.docx

di 18 feb 2020 11:13:16 38208 m… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (verwijderd)

46659 .een... r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (verwijderd)

38208 .a… r/rrwxrwxrwx 0 0 55 /MINUTEN VAN LEC GEHOUDEN OP 10.02.2020.docx

di 18 feb 2020 10:43:52 46659… b r/rrwxrwxrwx 0 0 49 /Game of Thrones 1 720p x264 DDP 5.1 ESub -

38208… b r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (verwijderd)

46659… b r/rr-xr-xr-x 0 0 51 /_WRL0024.tmp (verwijderd)

38208… b r/rrwxrwxrwx 0 0 55 /MINUTEN LEC GEHOUDEN OP 10.02.2020.docx

di 18 feb 2020 11:13:16 38208 m… r/rrwxrwxrwx 0 0 50 /_WRD3886.tmp (verwijderd)

38208 m… r/rrwxrwxrwx 0 0 55 /Game of Thrones 3 720p x264 DDP 5.1 ESub -

vr 15 mei 2020 00:00:00 4096 .a… d/drwxrwxrwx 0 0 57 /Nieuwe map (verwijderd)

4096 .a… d/drwxrwxrwx 0 0 63 /aankondiging voor netwerkinfrastructuurapparatuur voor IIUI (geschrapt)

56775 .a… r/rrwxrwxrwx 0 0 67 /AANKONDIGING (Mega PC-I) Fase-II.docx (verwijderd)

56783 .een… r/rrwxrwxrwx 0 0 68 /_WRD2343.tmp (verwijderd)

56775 .een... r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (verwijderd)

56783 .a… r/rrwxrwxrwx 0 0 73 /AANKONDIGING (Mega PC-I) Fase-II.docx

vr 15 mei 2020 12:39:42 4096… b d/drwxrwxrwx 0 0 57 /Nieuwe map (verwijderd)

4096… b d/drwxrwxrwx 0 0 63 /aankondiging voor netwerkinfrastructuurapparatuur voor IIUI (verwijderd)

vr 15 mei 2020 12:39:44 4096 m… d/drwxrwxrwx 0 0 57 $$bad_content 3(verwijderd)

4096 m… d/drwxrwxrwx 0 0 63 /aankondiging voor netwerkinfrastructuurapparatuur voor IIUI (verwijderd)

vr 15 mei 2020 12:43:18 56775 m… r/rrwxrwxrwx 0 0 67$$bad_content 1 (verwijderd)

56775 m… r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (verwijderd)

vr 15 mei 2020 12:45:01 56775… b r/rrwxrwxrwx 0 0 67 $$bad_content 2 (verwijderd)

56783… b r/rrwxrwxrwx 0 0 68 /_WRD2343.tmp (verwijderd)

56775… b r/rr-xr-xr-x 0 0 69 /_WRL2519.tmp (verwijderd)

56783… b r/rrwxrwxrwx 0 0 73 /AANKONDIGING (Mega PC-I) Fase II.docx

vr 15 mei 2020 12:45:36 56783 m… r/rrwxrwxrwx 0 0 68 windump.exe (verwijderd)

56783 m… r/rrwxrwxrwx 0 0 73 /INSCHRIJVING (Mega PC-I) Fase II.docx

Alle bestanden moeten worden hersteld met een tijdstempel erop in een voor mensen leesbaar formaat in het bestand "USB.mactime.”

Tools voor forensische USB-analyse

Er zijn verschillende tools die kunnen worden gebruikt om forensische analyses uit te voeren op een USB-drive, zoals: Sleuth Kit autopsie, FTK Imager, in de eerste plaats, enz. Eerst zullen we de autopsietool bekijken.

autopsie

autopsie wordt gebruikt om gegevens uit verschillende soorten afbeeldingen te extraheren en te analyseren, zoals AFF-afbeeldingen (Advance Forensic Format), .dd-afbeeldingen, onbewerkte afbeeldingen, enz. Dit programma is een krachtig hulpmiddel dat wordt gebruikt door forensische onderzoekers en verschillende wetshandhavingsinstanties. Autopsie bestaat uit vele hulpmiddelen die onderzoekers kunnen helpen om de klus efficiënt en soepel te klaren. De Autopsy-tool is gratis beschikbaar voor zowel Windows- als UNIX-platforms.

Om een USB-beeld te analyseren met behulp van autopsie, moet u eerst een zaak maken, inclusief het schrijven van de namen van de onderzoekers, het opnemen van de naam van de zaak en andere informatieve taken. De volgende stap is het importeren van de bronafbeelding van de USB-drive die aan het begin van het proces is verkregen met behulp van de dd nut. Daarna laten we de autopsietool doen waar hij het beste in is.

De hoeveelheid informatie die wordt verstrekt door autopsie is enorm. Autopsie biedt de originele bestandsnamen en stelt u ook in staat om de mappen en paden te bekijken met alle informatie over de relevante bestanden, zoals benaderd, gewijzigd, veranderd, datum, en tijd. De metadata-info wordt ook opgehaald en alle info wordt op een professionele manier gesorteerd. Om het zoeken naar bestanden gemakkelijker te maken, biedt Autopsie een: Zoeken op sleutelwoorden optie, waarmee de gebruiker snel en efficiënt een tekenreeks of nummer kan zoeken tussen de opgehaalde inhoud.

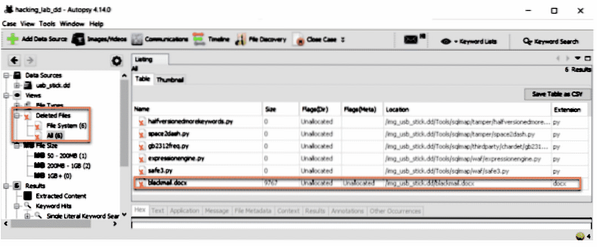

In het linkerpaneel van de subcategorie van Bestand types, u ziet een categorie met de naam "Verwijderde bestanden” met de verwijderde bestanden van de gewenste drive-image met alle informatie over metagegevens en tijdlijnanalyse.

autopsie is Graphic User Interface (GUI) voor de opdrachtregeltool Sleuth Kit en bevindt zich op het hoogste niveau in de forensische wereld vanwege de integriteit, veelzijdigheid, gebruiksvriendelijke aard en het vermogen om snelle resultaten te produceren. Forensisch onderzoek van USB-apparaten kan net zo gemakkelijk worden uitgevoerd op autopsie zoals bij elke andere betaalde tool.

FTK Imager

FTK Imager is een ander geweldig hulpmiddel dat wordt gebruikt voor het ophalen en verkrijgen van gegevens van verschillende soorten afbeeldingen die worden geleverd. FTK Imager heeft ook de mogelijkheid om een bit-voor-bit beeldkopie te maken, zodat geen enkel ander hulpmiddel zoals dd of dcfldd is hiervoor nodig. Dit exemplaar van de schijf bevat alle bestanden en mappen, de niet-toegewezen en vrije ruimte en de verwijderde bestanden die in vrije of niet-toegewezen ruimte zijn achtergelaten. Het basisdoel hier bij het uitvoeren van forensische analyse op USB-drives is het reconstrueren of recreëren van het aanvalsscenario.

We gaan nu kijken naar het uitvoeren van forensische USB-analyse op een USB-afbeelding met behulp van de FTK Imager-tool.

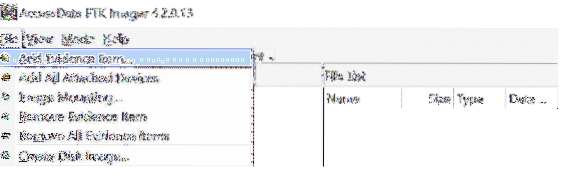

Voeg eerst het afbeeldingsbestand toe aan FTK Imager door te klikken Bestand >> Bewijsitem toevoegen.

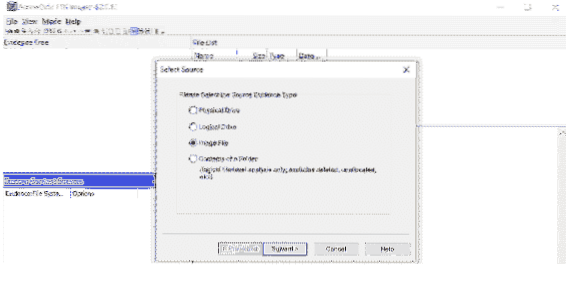

Selecteer nu het type bestand dat u wilt importeren. In dit geval is het een afbeeldingsbestand van een USB-station.

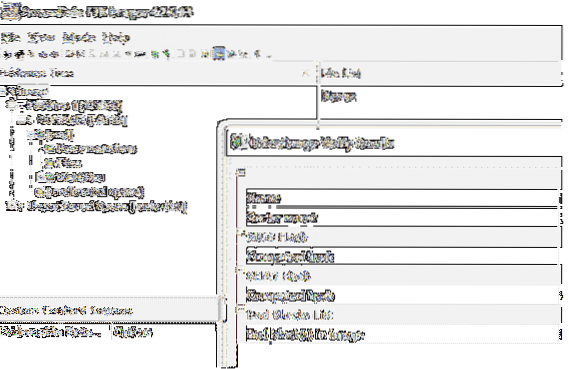

Voer nu de volledige locatie van het afbeeldingsbestand in. Onthoud dat u voor deze stap een volledig pad moet opgeven. Klik Af hebben om de data-acquisitie te starten, en laat de FTK Imager doe het werk. Na enige tijd zal de tool de gewenste resultaten opleveren.

Hier is het eerste wat u moet doen om te verifiëren: Beeldintegriteit door met de rechtermuisknop op de afbeeldingsnaam te klikken en and te selecteren Afbeelding verifiëren. De tool controleert op overeenkomende md5- of SHA1-hashes die bij de afbeeldingsinformatie zijn geleverd en vertelt u ook of er met de afbeelding is geknoeid voordat deze in de FTK Imager gereedschap.

Nu, Exporteren de gegeven resultaten naar het pad van uw keuze door met de rechtermuisknop op de afbeeldingsnaam te klikken en de Exporteren optie om het te analyseren. De FTK Imager maakt een volledig gegevenslogboek van het forensische proces en plaatst deze logboeken in dezelfde map als het afbeeldingsbestand.

Analyse

De herstelde gegevens kunnen in elk formaat zijn, zoals tar, zip (voor gecomprimeerde bestanden), png, jpeg, jpg (voor afbeeldingsbestanden), mp4, avi-formaat (voor videobestanden), streepjescodes, pdf's en andere bestandsindelingen. U moet de metadata van de gegeven bestanden analyseren en controleren op streepjescodes in de vorm van een QR code. Dit kan in een png-bestand en kan worden opgehaald met de ZBAR gereedschap. In de meeste gevallen worden docx- en pdf-bestanden gebruikt om statistische gegevens te verbergen, dus ze moeten gedecomprimeerd zijn. Kdbx bestanden kunnen worden geopend via Keepass; het wachtwoord is mogelijk opgeslagen in andere herstelde bestanden, of we kunnen op elk moment bruteforce uitvoeren.

in de eerste plaats

Foremost is een tool die wordt gebruikt om verwijderde bestanden en mappen te herstellen van een schijfkopie met behulp van kop- en voetteksten. We zullen de man-pagina van Foremost bekijken om enkele krachtige commando's in deze tool te verkennen:

[e-mail beveiligd]:~$ man vooral-a Maakt het mogelijk om alle headers te schrijven, geen foutdetectie in termen uit te voeren

van beschadigde bestanden.

-b nummer

Hiermee kunt u de blokgrootte specificeren die in de eerste plaats wordt gebruikt. Dit is

relevant voor bestandsnaamgeving en snel zoeken. De standaard is

512. d.w.z. belangrijkste -b 1024 afbeelding.dd

-q (snelle modus) :

Schakelt snelle modus in. In de snelle modus, alleen het begin van elke sector

wordt gezocht naar overeenkomende headers. Dat wil zeggen, de kop is

alleen gezocht tot de lengte van de langste kop. De rest

van de sector, meestal ongeveer 500 bytes, wordt genegeerd. Deze modus

laat vooral aanzienlijk sneller rennen, maar het kan ervoor zorgen dat u

bestanden missen die zijn ingesloten in andere bestanden. Gebruik bijvoorbeeld

snelle modus kunt u geen JPEG-afbeeldingen vinden die zijn ingesloten in

Microsoft Word-documenten.

De snelle modus mag niet worden gebruikt bij het onderzoeken van NTFS-bestandssystemen.

Omdat NTFS kleine bestanden opslaat in de Master File Ta‐

ble, deze bestanden worden gemist tijdens de snelle modus.

-a Maakt het mogelijk om alle headers te schrijven, geen foutdetectie in termen uit te voeren

van beschadigde bestanden.

-i (invoer) bestand:

Het bestand dat wordt gebruikt met de i-optie wordt gebruikt als het invoerbestand.

In het geval dat er geen invoerbestand is opgegeven, wordt stdin gebruikt om c.

Het bestand dat wordt gebruikt met de i-optie wordt gebruikt als invoerbestand.

In het geval dat er geen invoerbestand is opgegeven, wordt stdin gebruikt om c.

Om de klus te klaren, gebruiken we de volgende opdracht:

[e-mail beveiligd]:~$ belangrijkste usb.ddNadat het proces is voltooid, zal er een bestand zijn in de /uitvoer map met de naam tekst met de resultaten.

Conclusie

Forensisch onderzoek op USB-drives is een goede vaardigheid om bewijsmateriaal op te halen en verwijderde bestanden van een USB-apparaat te herstellen, evenals om te identificeren en te onderzoeken welke computerprogramma's mogelijk bij de aanval zijn gebruikt. Vervolgens kunt u de stappen samenstellen die de aanvaller mogelijk heeft genomen om de beweringen van de legitieme gebruiker of het slachtoffer te bewijzen of te weerleggen. Om ervoor te zorgen dat niemand wegkomt met een cybercriminaliteit waarbij USB-gegevens betrokken zijn, is USB-forensisch onderzoek een essentieel hulpmiddel. USB-apparaten bevatten in de meeste forensische zaken belangrijk bewijsmateriaal en soms kunnen de forensische gegevens die van een USB-station zijn verkregen, helpen bij het herstellen van belangrijke en waardevolle persoonlijke gegevens.

Phenquestions

Phenquestions