Burp Suite

Burp Suite is een uitgebreide aanvalstool voor webapplicaties, ontworpen door: Portswigger. Het is uitgerust met alles wat nodig is om een succesvolle pentest uit te voeren tegen een webapplicatie. Burp is 's werelds meest gebruikte tester en scanner voor webtoepassingen, met meer dan 40.000 actieve gebruikers, dankzij de gebruiksvriendelijke interface en diepte. Het is al een geweldige pentesting voor webapplicaties met mogelijkheden die nog verder kunnen worden vergroot door extensies of add-ons toe te voegen genaamd BApps.

Burp's belangrijkste kenmerken zijn als volgt:

- De mogelijkheid om HTTP-verzoeken te onderscheppen die normaal gesproken van de browser naar de server gaan, waarna de server het antwoord retourneert. Dit wordt gedaan door de kernfunctie genaamd "onderscheppende proxy”. Hier wordt het verzoek halverwege onderbroken en gaat het van de browser van de gebruiker naar Burp en vervolgens naar de server.

- De mogelijkheid om het doel in kaart te brengen, i.e., webapplicatie met behulp van de "Spin" gereedschap. Dit wordt gedaan om de lijst met eindpunten te krijgen en er doorheen te kruipen om enkele kwetsbaarheden erin te vinden.

- Een geavanceerde scan-webtoepassingstool voor het automatiseren van taken voor het detecteren van kwetsbaarheden in het doel (alleen beschikbaar in PRO-versie).

- Een "Indringer" tool wordt gebruikt voor geautomatiseerde aanvallen zoals brute-forcering van de inlogpagina van een webtoepassing, woordenboekaanvallen, fuzzing van de webtoepassing om kwetsbaarheden te vinden, enz.

- EEN “Herhaler” tool die wordt gebruikt voor het manipuleren van de door de gebruiker geleverde waarden of verzoeken, en het observeren van hun gedrag om potentieel kwetsbare vectoren te vinden.

- EEN "Sequencer" tool voor het testen van sessietokens.

- EEN "Decoder" tool voor het decoderen en coderen van talrijke coderingsschema's zoals base64, HEX, enz.

- De mogelijkheid om het werk op te slaan en later te hervatten (alleen beschikbaar in PRO-versie).

Installatie

Boeren Suite kan worden gedownload van de officiële PortSwigger-website:

https://portswigger.net/burp/communitydownload.

Burp is beschikbaar om te downloaden voor bijna elk besturingssysteem, inclusief Windows, Linux en MacOS. Door op de optie Laatste versie downloaden te klikken, wordt u doorgestuurd naar een downloadpagina met verschillende edities en besturingssystemen, i.e., Community-editie of Professionele Editie. Professionele editie wordt betaald met prijzen geschreven op de officiële website. Download de Community-editie en je bent klaar om de geweldige basisfuncties te gebruiken.

Gebruik

Om te kunnen gebruiken Boeren, het moet worden geconfigureerd om HTTP-verzoeken te onderscheppen. Om browsers te configureren, i.e., Chrome, Firefox, enz., we moeten de onderstaande stappen volgen:

Voor het configureren van Chrome om te werken met Burp

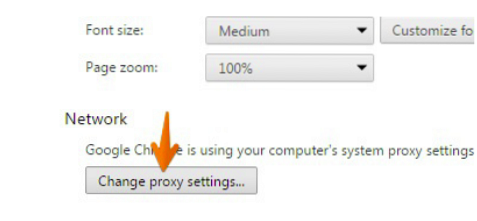

Om Chrome te configureren om met een Burp te werken, klikt u eerst op de Aanpassen optie in de rechterbovenhoek van het venster, ga dan naar de Instellingen keuze. Kies in het instellingenvenster: Geavanceerde instellingen, en klik vervolgens op Proxy-instellingen wijzigen uit de gegeven opties.

Voor het configureren van Firefox om met Burp te werken

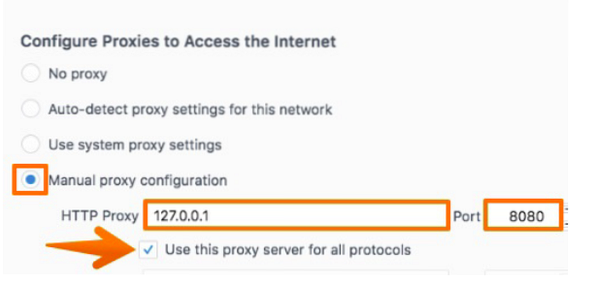

Om Firefox te configureren om met een Burp te werken, ga naar de Firefox-menu klik in de rechterbovenhoek van het venster op de Voorkeuren optie, ga dan naar de Opties knop. Hier, zoek naar Netwerkproxy in de Algemeen tabblad. Klik op de Handmatige proxyconfiguratie. Voer het adres van de luisteraar in, i.e., 127.0.0.1, en Burp-poort, i.e., 8080. Verwijder alles in de "Geen volmacht voor” veld, en je bent klaar om te gaan.

Brute Force-aanval met Burp

Authenticatie is het proces waarbij ervoor wordt gezorgd dat de juiste persoon toegang heeft tot de service of dat de juiste persoon inlogt, met behulp van verschillende technieken zoals toegangstokens, wachtwoorden, sleutels, enz. Het gebruik van wachtwoorden is zeer gebruikelijk in het dagelijks leven. Hier komt het belang van basisverificatie, i.e., het kiezen van een sterk complex wachtwoord, omdat het met zwakke authenticatie beveiligde inloggebied eenvoudig toegankelijk is met behulp van geautomatiseerde aanvallen zoals brute-forcing, woordenboekaanvallen.

Dictionary Attack is een brute force-aanval op een inlogveld met behulp van een woordenboek. Bij deze aanval worden honderdduizenden mogelijke combinaties van geraden wachtwoorden die zijn opgeslagen in een woordenboek, geprobeerd in het inlogveld, met de bedoeling dat een ervan werkt. Deze wachtwoorden worden achtereenvolgens geprobeerd in het inlogveld om de authenticatie te omzeilen.

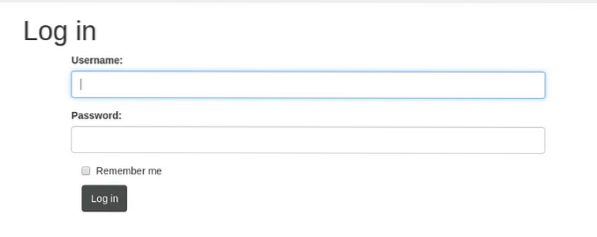

Laten we eens kijken naar een scenario waarin we een inlogpagina bruut moeten forceren met behulp van een woordenboek of een woordenlijst met honderdduizenden of miljoenen veelvoorkomende gelekte wachtwoorden.

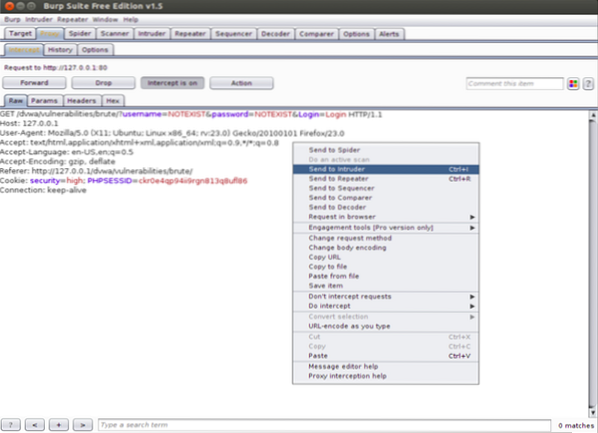

Open Burp Suite en begin het verkeer te onderscheppen door te draaien Onderscheppen aan. Schakel over naar de browser en voer een gebruikersnaam of wachtwoord in de gegeven velden in en klik vervolgens op Inloggen. Schakel nu over naar Boeren, je zult zien dat het verkeer halverwege naar de server is onderschept en in plaats daarvan naar Burp gaat. Klik met de rechtermuisknop en kies, Stuur naar indringer uit de gegeven opties.

Schakel nu over naar Indringer tabblad, en we zullen meerdere tabbladen zien, i.e., Posities, nuttige ladingen, opties. We moeten alle opties op deze tabbladen correct configureren om de Burp zijn werk te laten doen en het gewenste resultaat te krijgen.

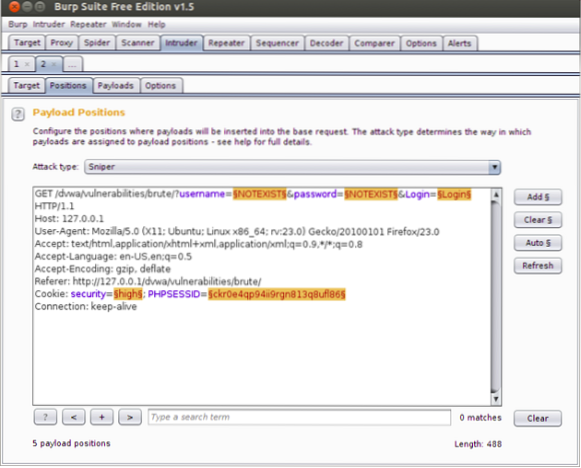

Posities

Laten we eerst naar het tabblad Posities kijken. Hier vertellen we de boer de parameters die we willen aanvallen in het verzoek, i.e., wachtwoordveld, gebruikersnaamveld, enz.

Burp markeert standaard enkele velden om de gebruiker aan te bevelen welke velden ze kunnen aanvallen. Maar in ons geval hoeven we alleen de waarde van de . te veranderen gebruikersnaam en wachtwoord velden, zodat ze worden gewijzigd met het volgende woord in het woordenboek, waarmee we bij elk verzoek aanvallen. Hiervoor moeten we eerst alle gemarkeerde gebieden wissen door te klikken op de Doorzichtig knop aan de rechterkant van het venster. Hiermee worden de aanbevolen gemarkeerde gebieden van Burp gewist. Markeer nu de gebruikersnaam- en wachtwoordvelden, die zijn "BESTAAT NIET" in ons geval, en klik dan op Toevoegen. We moeten ook het aanvalstype specificeren, dat standaard Sniper is, en dit wijzigen in Cluster bom.

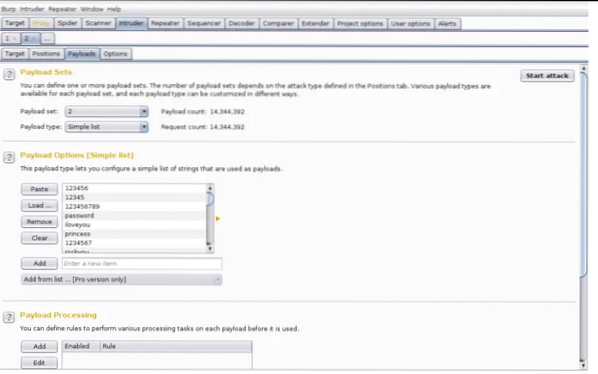

Ladingen

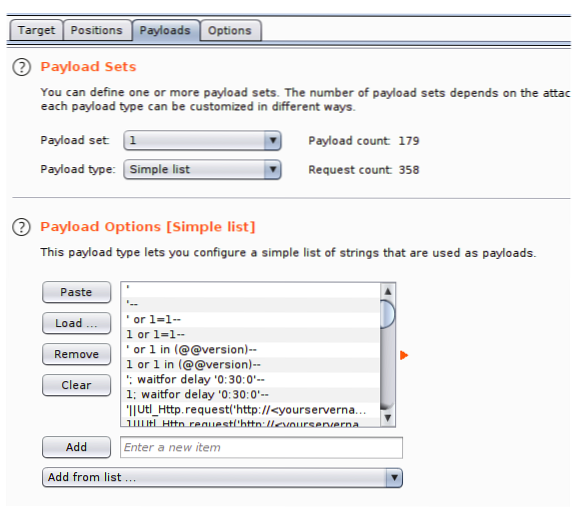

Nu moeten we onze payload instellen waarmee we deze geselecteerde velden gaan aanvallen. Hun waarden worden bij elk verzoek gewijzigd op basis van de payload. Laten we een payload instellen voor parameter 1, i.e., Gebruikersnaam veld. Laten we een kleine woordenlijst toevoegen van gebruikersnamen die we in een bestand hebben. Klik op Payload 1 en kies Payload type als Eenvoudige lijst. In Payload-optie:, Klik Laden en ga naar het gewenste woordenlijstbestand en selecteer het dan. De geselecteerde woordenlijstwaarden worden weergegeven zoals hieronder weergegeven:.

Nu, bij het opzetten van een payload voor parameter 2, i.e., het veld Wachtwoord, laten we een veelgebruikte woordenlijst met gelekte wachtwoorden toevoegen, i.e., “rock you.tekst" aangezien we dit in ons geval in een bestand hebben. Klik op Payload 2 en kies Payload type als Eenvoudige lijst. In Payload-optie:, Klik Laden en ga naar het gewenste woordenlijstbestand en selecteer het dan. De geselecteerde woordenlijstwaarden worden weergegeven zoals hieronder weergegeven:.

Opties

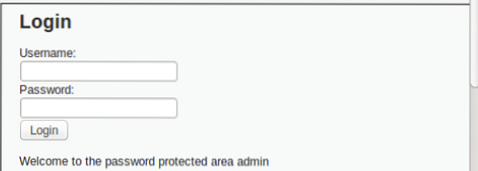

Na het instellen van de aanvalsparameters en payload-lijst, is het tijd om een zeer belangrijke optie in te stellen met de naam "Opties”. Op het tabblad Opties zijn enkele regels die zijn ingesteld om ons te vertellen welk verzoek succesvol is; in ons geval zal het vertellen welk wachtwoord werkte. We moeten hier iets configureren, namelijk de tekenreeks of het bericht dat wordt weergegeven bij het verkrijgen van het juiste wachtwoord, i.e., Welkom, Welkom op onze portal, Goed om terug te zijn, etc. Het hangt af van de ontwikkelaar van de webtoepassing. We kunnen het controleren door de juiste inloggegevens in het inloggebied in te voeren.

We hebben hier "Welkom bij wachtwoordbeveiligd gebied admin"”. Schakel nu over naar Burp in de Tabblad Opties, vind Grep-wedstrijd, en schrijf hier de volgende string. Controleer de Eenvoudige string optie, en we zijn klaar om te gaan.

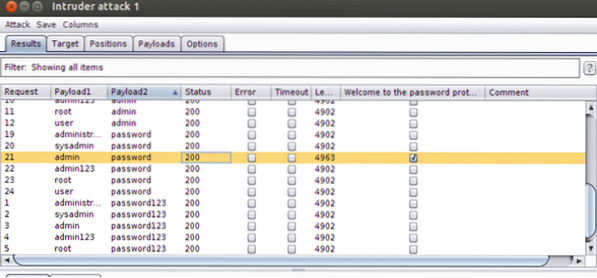

Alles is mooi geregeld. Nu hoeven we alleen nog maar de aanval te starten. Ga naar het tabblad Indringer en klik vervolgens op Aanval starten. Een indringer zal nu alle mogelijke combinaties van de geleverde ladingen proberen.

We kunnen zien dat Intruder alle combinaties probeert, zoals de afbeelding hierboven. We kunnen zien of het verzoek succesvol is of niet door te kijken naar de lengte van de verzoeken. Het succesvolle verzoek zou een andere lengte hebben dan het niet-succesvolle verzoek. Een andere manier om te weten of het verzoek succesvol is of niet, is door te kijken naar het "Welkom bij wachtwoordbeveiligd gebied" (i.e., de string die we hebben verstrekt aan de Opties tabblad eerder) tabblad. Als het kleine vakje is aangevinkt, betekent dit dat het verzoek is gelukt en vice versa. In ons geval heeft het succesvolle verzoek de lengte 4963, terwijl het 4902 is in het geval van een niet-geslaagd verzoek.

Brute force-aanval met Burp, met behulp van een krachtig woordenboek, is een zeer effectieve en ondergewaardeerde methode om inlogpagina's te omzeilen, die niet zijn gemaakt voor kwaadwillende entiteiten. In het geval van een zwak wachtwoord, een gebruikt, makkelijk of klein wachtwoord is dit een zeer effectieve techniek.

Fuzzing

Fuzzing is een benadering die wordt gebruikt voor het automatiseren van het proces van het ontdekken van bugs, zwakke punten of kwetsbaarheden door een heleboel verzoeken naar een applicatie met verschillende payloads te sturen, met de verwachting dat de webapplicatie een activiteit kan activeren. Het is niet expliciet voor webapplicaties, maar kan ook worden gebruikt in tal van andere aanvallen zoals buffer, overflow, enz. Een overgrote meerderheid van veelvoorkomende webkwetsbaarheden kan worden gevonden via fuzzing zoals XSS cross-site scripting, SQL-injectie, LFI, RFI, enz. Burp is - echt krachtig en het is ook de beste tool die beschikbaar is - om de klus soepel te klaren.

Fuzzen met Burp

Laten we een webtoepassing nemen die kwetsbaar is voor SQL-injectie en deze met burp opblazen om potentieel kwetsbare velden te vinden.

Start Burp en begin met het onderscheppen van het inlogverzoek. We zullen een heleboel gegevens zien, klik met de rechtermuisknop en klik op de Stuur naar indringer opties uit het gegeven menu. Ga naar de Posities tabblad en configureer de juiste parameters. Burp markeert standaard enkele velden om de gebruiker aan te bevelen welke velden de gebruiker kan aanvallen. Maar in ons geval hoeven we alleen de waarde van change te veranderen gebruikersnaam en wachtwoord velden. Wis eerst alle gemarkeerde gebieden door te klikken op de Doorzichtig knop aan de rechterkant van het venster. Hierdoor worden door Burp aanbevolen gemarkeerde gebieden gewist. Markeer nu de gebruikersnaam- en wachtwoordvelden en klik vervolgens op Toevoegen. We moeten ook het aanvalstype specificeren en dit wijzigen in sluipschutter.

Ga nu naar het tabblad Payloads en hier moeten we onze payload instellen waarmee we deze geselecteerde velden gaan aanvallen. Hun waarden worden bij elk verzoek gewijzigd op basis van de payload. Laten we een payload instellen voor parameter 1 en parameter 2, i.e., Gebruikersnaam en Wachtwoord velden, respectievelijk. Boeren heeft ook een breed scala aan payloads voor verschillende soorten kwetsbaarheden. We kunnen ze gebruiken of er zelf een maken of laden in de gebruiksvriendelijke interface van Burp. In dit geval gaan we laden Burp's payload die een waarschuwing activeert in geval van het vinden van een SQL-kwetsbaarheid.

Selecteer Eenvoudige lijst in Type lading keuze. Klik nu op de optie Laden in de "Beladingsopties" venster. Selecteer hier Fuzzing-SQL-injectie laadvermogen van beschikbare opties. Payload-sets worden gebruikt om de lijst te achterhalen die u gaat gebruiken voor een opgegeven parameter. In het geval dat u twee aanvalsvectoren (parameters) kiest, kunt u voor iedereen een alternatieve woordenlijst instellen. Op dezelfde manier kunt u het type payload instellen, zoals wijziging van hoofdletters, getallen, datums, enzovoort. Voor deze situatie is de basislijst van vitaal belang, omdat we Burp's standaardlading gebruiken.

Ga nu naar de Opties tabblad, en je kunt een aantal zeer interessante opties zien. Bijvoorbeeld de “Greep” optie die kan worden geselecteerd om het antwoord te matchen met de gegeven trefwoorden zoals "SQL". Een andere coole optie is de "Time-out" optie die erg handig is in het geval van mogelijke webapplicatie-firewalls. In ons geval hebben we de optie "Volg omleiding" aangevinkt omdat we een omleidingsparameter in het verzoek hebben. Af en toe kan de fout echter ook vóór de omleiding worden geactiveerd, beide kunnen dan afzonderlijk worden getest.

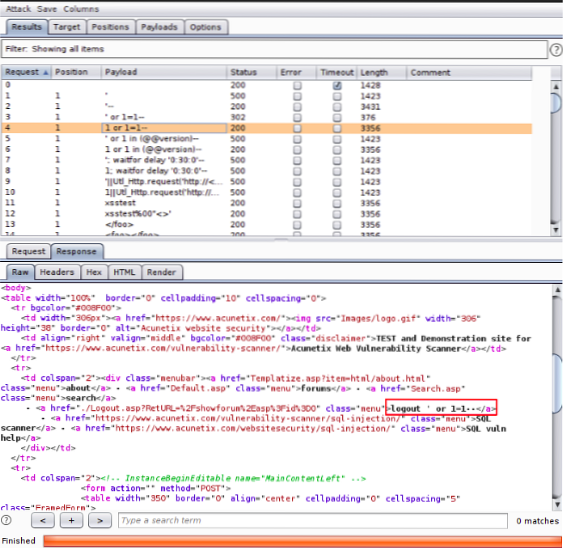

Nu is alles netjes opgezet en is de Burp-indringer klaar om de aanval te starten. Klik op de optie Aanval starten in de linkerhoek en wacht gewoon op de aanval, die letterlijk uren zou duren om handmatig te voltooien, in slechts een minuut of twee. Zodra de aanval is voltooid, hoeven we alleen maar de gegeven resultaten nauwkeurig te analyseren. We moeten zoeken naar een andere of oneven waarde in de lengte kolom. Men moet ook zoeken naar eventuele anomalieën in de statuscode, omdat deze ook aangeeft welk verzoek een fout heeft veroorzaakt en vice versa.

Bij het krijgen van een oneven statuscode of lengtewaarde, moet men de reactie venster. In ons geval kunnen we zien dat het 4e verzoek een andere statuscode en een hogere lengtewaarde heeft dan normaal, en als we naar het antwoordgebied kijken, kunnen we zien dat Burp het inloggebied kan omzeilen met een waarde uit de payload. De aanval kan als succesvol worden beschouwd.

Dit is een zeer effectieve techniek bij bug bounty- en pentestprocedures, omdat het elke parameter op de site onderzoekt en probeert te begrijpen wat het doet, als het is verbonden met de database of wordt weergegeven op de responspagina, onder andere. Deze techniek veroorzaakt echter veel ruis aan de kant van de server en kan zelfs leiden tot Denial of Service, wat zowel voor aanvallers als voor gebruikers en ontwikkelaars van webapplicaties frustrerend is.

Burp-extensies

Met behulp van Burp Extender kunnen talloze handige Burp-extensies worden toegevoegd om de mogelijkheden van Burp . te vergroten. Men kan de code van derden schrijven of extensies laden. Voor het laden en installeren van extensies voor Burp, BApp Winkel is de plek om naartoe te gaan. Er zijn verschillende toepassingen voor Burp-extensies, zoals het wijzigen van HTTP-verzoeken en reacties, het aanpassen van de gebruikersinterface, het toevoegen van scanner- en runtimecontroles, enz.

BApp Store

De BApp Store bestaat uit Burp-extensies die zijn samengesteld door klanten van Burp Suite om de mogelijkheden en functies van Burp te verbeteren. U kunt een overzicht zien van toegankelijke BApps die expliciete BApps hebben geïntroduceerd en beoordelingen van klanten hebben ingediend voor degenen die u heeft geïntroduceerd.

Burp-extensies kunnen ook worden gedownload van de BApp website van de winkel en kan later aan Burp worden toegevoegd. Verschillende BApps of BApp-extensies zijn geschreven in verschillende talen zoals Python of Ruby en verwachten dat de gebruiker Jython of JRuby downloadt om ze correct te laten werken. Configureer Burp vervolgens met de directory van de belangrijke taaltolken. In sommige gevallen kan een BApp een latere vorm van Burp of een alternatieve versie van Burp vereisen. Laten we eens kijken naar enkele van Burp's enorme hoeveelheid nuttige extensies:

autoriseren:

Autorize is een zeer effectieve extensie wanneer autorisatie-kwetsbaarheden in een webtoepassing automatisch moeten worden gedetecteerd. Het detecteren van autorisatiekwetsbaarheden is een zeer tijdrovende taak voor elke bug bounty hunter of pentester. In de handmatige methode moet u bij elk verzoek cookies verwijderen om te controleren of autorisatie is geïmplementeerd of niet. autoriseren doet dit werk automatisch door cookies te nemen van een gebruiker met lage privileges van een webtoepassing en de gebruiker met meer privileges er vervolgens doorheen te laten navigeren. Autorize doet dit door elk verzoek te herhalen met een gebruikerssessie met lage privileges en begint met het detecteren van autorisatiekwetsbaarheden of fouten.

Het is ook denkbaar om elk verzoek te herhalen zonder meegeleverde cookies, om authenticatiefouten en autorisatiekwetsbaarheden te herkennen. Deze uitbreiding werkt zonder enige voorafgaande configuratie, maar is tegelijkertijd zeer aanpasbaar, waardoor de granulariteit van de goedkeuringsvoorwaarden kan worden geregeld en de uitbreiding kan worden aangevraagd, een must-test en zo.

Na het voltooien van de procedure zal er Rood groen, en Geel kleuren op het scherm, met “Overbrugd”, “Afgedwongen” en “ Is afgedwongen ?? ” respectievelijk status.

Turbo-indringer

Turbo Intruder is een aangepaste versie van Burp Indringer en wordt gebruikt wanneer er behoefte is aan extreme complexiteit en snelheid voor het afhandelen van HTTP-verzoeken. Turbo Intruder is snel omdat het een HTTP-stack-handed code van de basis gebruikt, prioriteiten stellen en snelheid in gedachten houden. Dit maakt het extreem snel en soms zelfs een betere optie dan goed geschreven GO-scripts. Het schaalbare karakter is een ander hoogtepunt, wat te danken is aan het vermogen om plat geheugengebruik te bereiken. Turbo Intruder kan ook worden uitgevoerd in een opdrachtregelomgeving. In deze geweldige extensie is een geavanceerd differentiërend algoritme ingebouwd, dat automatisch saaie en nutteloze uitvoer filtert.

Een van de belangrijkste aanvallen waarbij Turbo Intruder kan worden gebruikt, is: Race Conditie Aanvallen. Wanneer een systeem dat is ontworpen om taken in een bepaalde volgorde uit te voeren, wordt gedwongen om meer dan één taak tegelijk uit te voeren, wordt dit een raceconditie genoemd. In dat soort scenario's, Turbo-indringer wordt gebruikt, omdat het meerdere taken met enorme snelheid kan uitvoeren. Dit type aanval kan worden gebruikt als er sprake is van kwetsbaarheid voor racecondities en kan aanvallen veroorzaken zoals het inwisselen van meerdere cadeaubonnen, misbruik van functies die wel/niet leuk zijn, enz.

Om het HTTP-verzoek naar Turbo-indringer te sturen, onderschept u het verzoek en klikt u met de rechtermuisknop op het venster en selecteert u vervolgens de Stuur naar Turbo Intruder optie uit de gegeven lijst met opties. Turbo Intruder is iets moeilijker te gebruiken dan Burp's standaard Intruder.

Conclusie:

Burp is een extreem krachtige tool met veel functies en een van zijn geweldige functies en eigenschappen is het automatiseren van de aanvallen en het vinden van kwetsbaarheden, wat het leven van een pentester of een premiejager voor bugs veel gemakkelijker maakt. Taken die handmatig dagen in beslag kunnen nemen, kunnen in een mum van tijd worden gedaan met Burp, en het biedt ook een eenvoudige grafische gebruikersinterface om brute force-aanvallen met of zonder woordenboek te starten, gewoon door je woordenlijst op het juiste moment te maken. Aan de andere kant, de BApp store biedt extreem krachtige extensies die de mogelijkheden van Burp Suite.

Phenquestions

Phenquestions