Wireshark is de de-facto go-to-tool voor verschillende netwerkproblemen die variëren van netwerkprobleemoplossing, onderzoek van beveiligingsproblemen, inspecteren van netwerkverkeer van een verdachte toepassing, debuggen van protocolimplementaties, samen met leerdoeleinden van netwerkprotocollen, enz.

Het Wireshark-project werd gestart in 1998. Dankzij de vrijwillige bijdrage van de wereldwijde netwerkexpert blijft het updates maken voor nieuwe technologieën en encryptiestandaarden. Daarom is het verreweg een van de beste hulpprogramma's voor pakketanalyse en wordt het gebruikt als een standaard commercieel hulpmiddel door verschillende overheidsinstanties, onderwijsinstellingen en non-profitorganisaties.

De Wireshark-tool bestaat uit een uitgebreide reeks functies. Sommigen van hen zijn de volgende:

- Multiplatform: het is beschikbaar voor Unix-, Mac- en Window-systemen.

- Het vangt pakketten van verschillende netwerkmedia op, i.e., Draadloos LAN, Ethernet, USB, Bluetooth, enz.

- Het opent pakketbestanden die zijn vastgelegd door andere programma's zoals Oracle snoop en atmsnoop, Nmap, tcpdump, Microsoft Network Monitor, SNORT en vele anderen.

- Het slaat vastgelegde pakketgegevens op en exporteert ze in verschillende formaten (CSV, XML, platte tekst, enz.).).

- Het biedt beschrijvingsondersteuning voor protocollen, waaronder SSL, WPA/WPA2, IPsec en vele andere.

- Het bevat opname- en weergavefilters.

Wireshark waarschuwt u echter niet voor kwaadaardige activiteiten. Het zal u alleen helpen bij het inspecteren en identificeren van wat er op uw netwerk gebeurt. Bovendien analyseert het alleen netwerkprotocol/-activiteiten en voert het geen andere activiteiten uit, zoals het verzenden/onderscheppen van pakketten.

Dit artikel biedt een diepgaande zelfstudie die begint met de basis (i.e., filtering, Wireshark-netwerklagen, enz.) en neemt u mee in de diepte van verkeersanalyse.

Wireshark-filters

Wireshark wordt geleverd met krachtige filterengines, Capture Filters en Display Filters, om ruis uit het netwerk of reeds vastgelegd verkeer te verwijderen. Deze filters beperken het onnodige verkeer en geven alleen de pakketten weer die u wilt zien. Deze functie helpt netwerkbeheerders om de problemen op te lossen.

Voordat we ingaan op de details van filters. Als u zich afvraagt hoe u het netwerkverkeer zonder filter kunt vastleggen, kunt u ofwel op Ctrl+E drukken of naar de optie Vastleggen in de Wireshark-interface gaan en op Start klikken.

Laten we nu diep ingaan op de beschikbare filters.

Opnamefilter

Wireshark biedt ondersteuning bij het verminderen van de grootte van een onbewerkte pakketopname door u toe te staan een opnamefilter te gebruiken. Maar het vangt alleen het pakketverkeer op dat overeenkomt met het filter en negeert de rest ervan. Deze functie helpt u bij het bewaken en analyseren van het verkeer van een specifieke applicatie via het netwerk.

Verwar dit filter niet met displayfilters. Het is geen weergavefilter. Dit filter verschijnt in het hoofdvenster dat moet worden ingesteld voordat pakketopname wordt gestart. Bovendien kunt u dit filter niet wijzigen tijdens het vastleggen.

U kunt naar de Gevangen nemen optie van de interface en selecteer Opnamefilters.

U wordt gevraagd met een venster, zoals weergegeven in de snapshot. U kunt elk filter uit de lijst met filters kiezen of een nieuw filter toevoegen/maken door te klikken op de + knop.

Voorbeelden van de lijst met handige opnamefilters:

- host ip_adres - legt verkeer vast, alleen tussen het specifieke communicerende IP-adres

- netto 192.168.0.0/24 - legt verkeer vast tussen IP-adresbereiken/CIDR's

- poort 53 - legt DNS-verkeer vast

- tcp-poortbereik 2051-3502 - legt TCP-verkeer vast van poortbereik 2051-3502

- poort niet 22 en niet 21 - al het verkeer vastleggen behalve SSH en FTP

Weergavefilter

Met weergavefilters kunt u sommige pakketten verbergen voor het reeds vastgelegde netwerkverkeer. Deze filters kunnen boven de vastgelegde lijst worden toegevoegd en kunnen direct worden gewijzigd. U kunt nu de pakketten waarop u zich wilt concentreren controleren en beperken, terwijl u de onnodige pakketten verbergt.

U kunt filters toevoegen in de weergavefilterwerkbalk direct boven het eerste paneel met pakketinformatie. Dit filter kan worden gebruikt om pakketten weer te geven op basis van protocol, bron-IP-adres, bestemmings-IP-adres, poorten, waarde en informatie van velden, vergelijking tussen velden en nog veel meer.

Dat is juist! U kunt een combinatie van filters maken met behulp van logische operatoren zoals ==.!=,||,&&, enz.

Hieronder ziet u enkele voorbeelden van weergavefilters van een enkel TCP-protocol en een combinatiefilter:

Netwerklagen in Wireshark

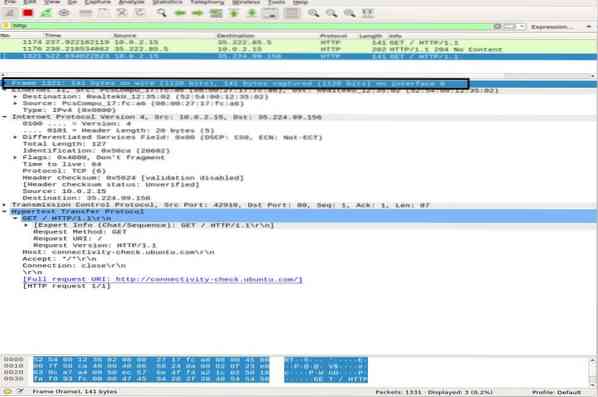

Behalve pakketinspectie presenteert Wireshark OSI-lagen die helpen bij het oplossen van problemen. Wireshark toont de lagen in omgekeerde volgorde, zoals:

- Fysieke laag

- Datalinklaag

- Netwerklaag

- Transport laag

- Applicatielaag

Merk op dat Wireshark niet altijd de fysieke laag toont. We zullen nu in elke laag graven om het belangrijke aspect van pakketanalyse te begrijpen en wat elke laag presenteert in Wireshark.

Fysieke laag

De fysieke laag, zoals weergegeven in de volgende momentopname, geeft de fysieke samenvatting van het frame weer, zoals hardware-informatie. Als netwerkbeheerder extraheer je over het algemeen geen informatie uit deze laag.

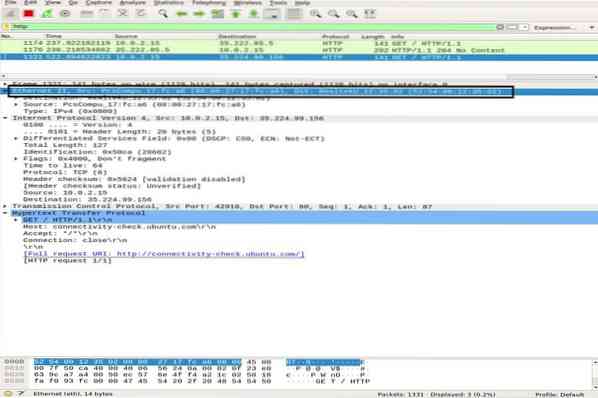

Datalinklaag

De volgende datalinklaag bevat het bron- en bestemmingsnetwerkkaartadres. Het is relatief eenvoudig omdat het alleen het frame van de laptop naar de router of het volgende aangrenzende frame op het fysieke medium levert.

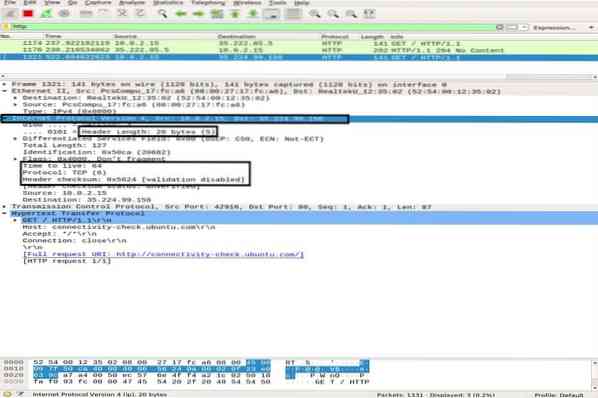

Netwerklaag

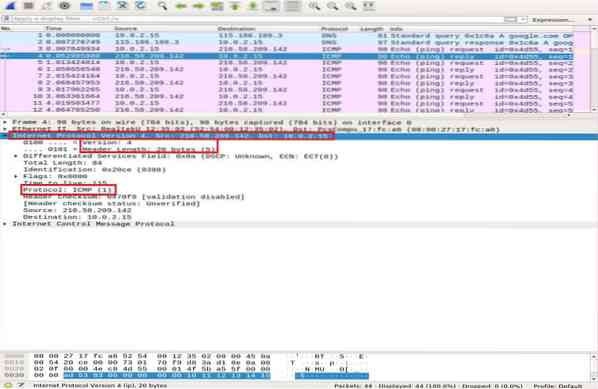

De netwerklaag presenteert de bron- en bestemmings-IP-adressen, IP-versie, headerlengte, totale pakketlengte en tal van andere informatie.

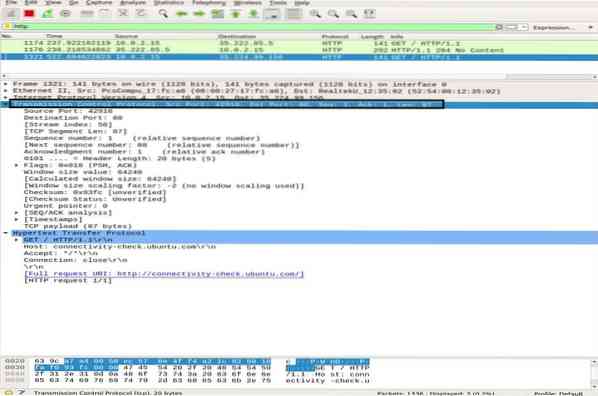

Transport laag

In deze laag geeft Wireshark informatie weer over de transportlaag, die bestaat uit de SRC-poort, DST-poort, headerlengte en het volgnummer dat voor elk pakket verandert.

Applicatielaag

In de laatste laag kunt u zien welk type gegevens over het medium wordt verzonden en welke applicatie wordt gebruikt, zoals FTP, HTTP, SSH, enz.

Verkeersanalyse

ICMP-verkeersanalyse

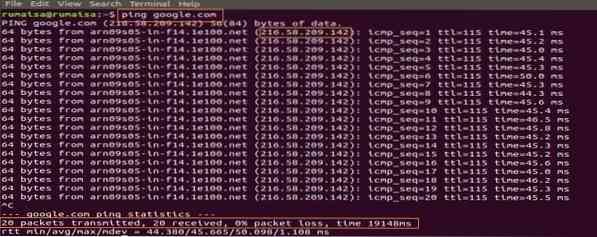

ICMP wordt gebruikt voor foutrapportage en testen door te bepalen of de gegevens de beoogde bestemming op tijd bereiken of niet. Ping-hulpprogramma gebruikt ICMP-berichten om de snelheid van de verbinding tussen apparaten te testen en te rapporteren hoe lang het pakket erover doet om zijn bestemming te bereiken en vervolgens terug te komen.

De ping gebruikt een ICMP_echo_request-bericht naar het apparaat op het netwerk en het apparaat reageert met een ICMP_echo_reply-bericht. Om pakketten op de Wireshark vast te leggen, start u de Capture-functie van de Wireshark, opent u de terminal en voert u de volgende opdracht uit:

ubuntu$ubuntu:~$ ping google.comGebruik Ctrl+C om het pakketopnameproces in Wireshark te beëindigen. In de onderstaande momentopname ziet u de ICMP-pakket verzonden = ICMP-pakket ontvangen met 0% pakketverlies.

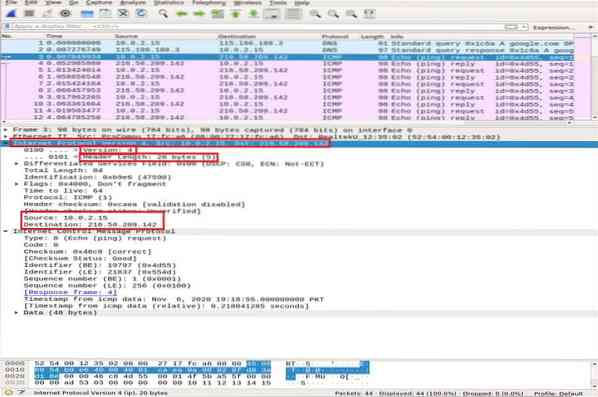

Selecteer in het Wireshark-opnamevenster het eerste ICMP_echo_request-pakket en bekijk de details door het middelste Wireshark-venster te openen.

In de netwerklaag kun je de bron zien src als mijn ip_adres, terwijl de bestemming Dst ip_address is van de Google-server, terwijl de IP-laag het protocol vermeldt als ICMP.

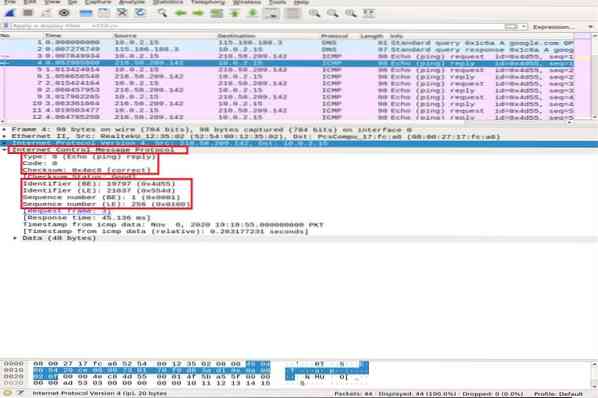

Nu zoomen we in op de ICMP-pakketdetails door Internet Control Message Protocol uit te breiden en de gemarkeerde vakken in de onderstaande snapshot te decoderen:

- Type: 08-bits veld ingesteld op 8 betekent Echo-verzoekbericht

- Code: altijd nul voor ICMP-pakketten

- controlesom: 0x46c8

- Identificatienummer (BE): 19797

- Identificatienummer (LE): 21837

- Volgnummer (BE): 1

- Volgnummer (LE): 256

De identifier en de volgnummers komen overeen om te helpen bij het identificeren van de antwoorden op echoverzoeken. Evenzo wordt vóór pakketverzending de controlesom berekend en toegevoegd aan het veld dat moet worden vergeleken met de controlesom in het ontvangen datapakket.

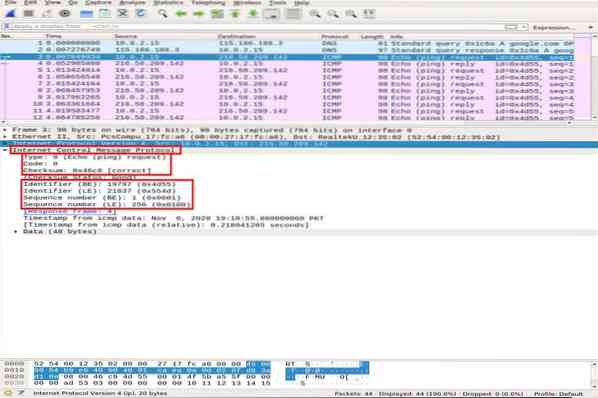

Let nu in het ICMP-antwoordpakket op de IPv4-laag. De bron- en bestemmingsadressen zijn verwisseld.

Controleer en vergelijk in de ICMP-laag de volgende belangrijke velden:

- Type: 08-bits veld ingesteld op 0 betekent Echo-antwoordbericht

- Code: altijd 0 voor ICMP-pakketten

- controlesom: 0x46c8

- Identificatienummer (BE): 19797

- Identificatienummer (LE): 21837

- Volgnummer (BE): 1

- Volgnummer (LE): 256

U kunt zien dat het ICMP-antwoord dezelfde checksum, identifier en volgnummer van het verzoek weergeeft.

HTTP-verkeersanalyse

HTTP is een applicatielaagprotocol voor Hypertext Transfer. Het wordt gebruikt door het world wide web en definieert regels wanneer de HTTP-client/server HTTP-opdrachten verzendt/ontvangt. De meest gebruikte HTTP-methoden zijn POST en GET:

POST: deze methode wordt gebruikt om vertrouwelijke informatie veilig naar de server te sturen die niet in de URL voorkomt.

KRIJGEN: deze methode wordt meestal gebruikt om gegevens uit de adresbalk op te halen van een webserver.

Voordat we dieper ingaan op HTTP-pakketanalyse, zullen we eerst kort de TCP three-way-handshake demonstreren in Wireshark.

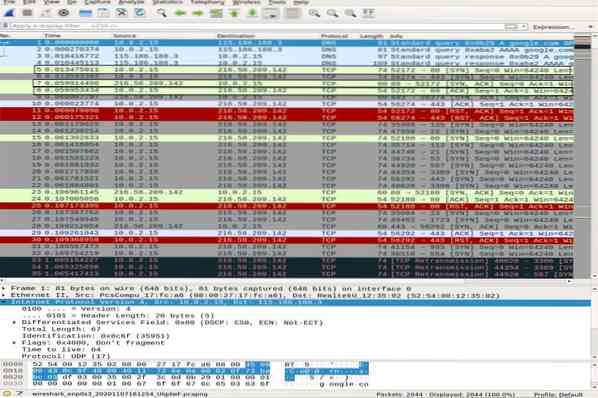

TCP Three-way-handshake

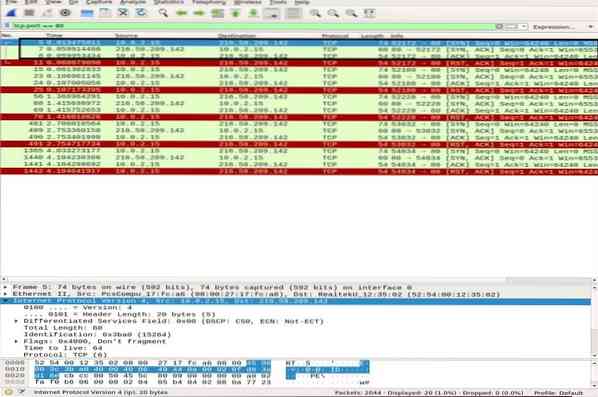

In een drieweg-handshake start de client een verbinding door een SYN-pakket te verzenden en een SYN-ACK-antwoord van de server te ontvangen, dat door de client wordt bevestigd. We zullen de opdracht Nmap TCP connect scan gebruiken om de TCP-handshake tussen client en server te illustreren.

ubuntu$ubuntu:~$ nmap -sT google.comScrol in het deelvenster voor het vastleggen van pakketten van Wireshark naar de bovenkant van het venster om verschillende drierichtingshandshakes te zien die zijn ingesteld op basis van bepaalde poorten.

Gebruik de tcp.poort == 80 filter om te zien of de verbinding tot stand is gebracht via poort 80. Je kunt de volledige three-way-handshake opmerken, i.e., SYN, SYN-ACK, en ACK, gemarkeerd bovenaan de snapshot, ter illustratie van een betrouwbare verbinding.

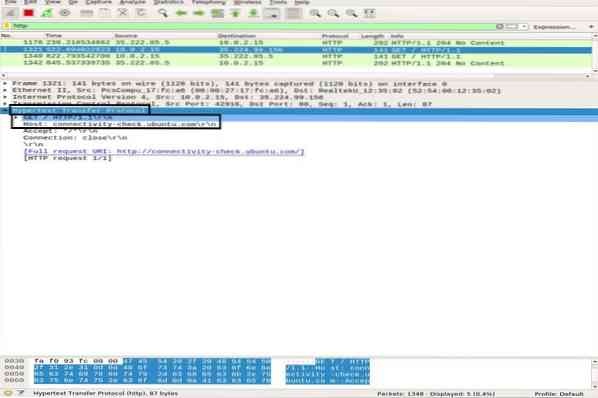

HTTP-pakketanalyse

Ga voor HTTP-pakketanalyse naar uw browser en plak de Wireshark-documentatie-URL: http://www.wafel ijzer.com en download de gebruikershandleiding PDF. In de tussentijd moet Wireshark alle pakketten vastleggen.

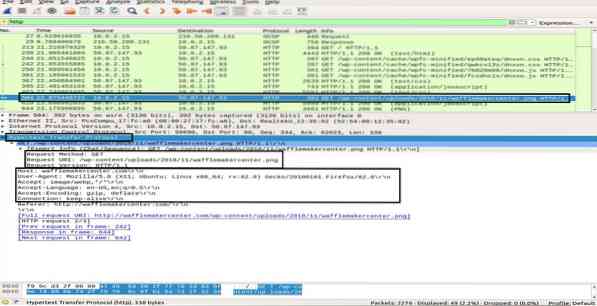

Pas een HTTP-filter toe en zoek naar de HTTP GET verzoek verzonden naar de server door de client. Om een HTTP-pakket te bekijken, selecteert u het en vouwt u de toepassingslaag in het middelste deelvenster uit. Een verzoek kan veel kopteksten bevatten, ook afhankelijk van de website en browser. We zullen de headers in ons verzoek analyseren in de onderstaande momentopname.

- Aanvraag Methode: de HTTP-verzoekmethode is GET

- Gastheer: identificeert de naam van de server

- Gebruikersagent: informeert over het browsertype aan de clientzijde

- Accepteren, Accepteren-codering, Accepteren-taal: informeert de server over het bestandstype, geaccepteerde codering aan de clientzijde, i.e., gzip, enz., en de geaccepteerde taal

- Cache-controle: laat zien hoe de gevraagde informatie in de cache wordt opgeslagen

- Pragma: toont de naam van de cookie en de waarden die de browser voor de website heeft

- Verbinding: header die bepaalt of de verbinding open blijft na de transactie

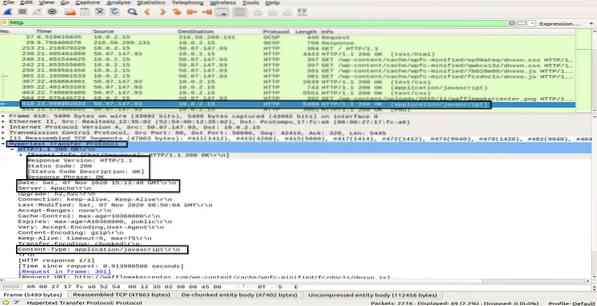

In de HTTP OK pakket van server naar client, observeren van de informatie in de Hypertext Transfer Protocol-laag toont "200 OK“. Deze informatie duidt op een normale succesvolle overdracht. In het HTTP OK-pakket kun je verschillende headers zien in vergelijking met de HTTP GET pakket. Deze headers bevatten informatie over de gevraagde inhoud.

- Reactie versie: informeert over de HTTP-versie

- Statuscode, antwoordzin: verzonden door de server

- Datum: het tijdstip waarop de server het HTTP GET-pakket heeft ontvangen

- Server: serverdetails (Nginx, Apache, enz.).)

- Inhoudstype: type inhoud (json, txt/html, enz.).)

- Inhoud lengte: totale lengte van de inhoud; ons bestand is 39696 bytes

In dit gedeelte heb je geleerd hoe HTTP werkt en wat er gebeurt wanneer we inhoud op het web opvragen.

Conclusie

Wireshark is de meest populaire en krachtige netwerksniffer en analysetool. Het wordt veel gebruikt bij dagelijkse pakketanalysetaken in verschillende organisaties en instituten. In dit artikel hebben we enkele onderwerpen van beginners tot gemiddeld niveau van de Wireshark in Ubuntu bestudeerd. We hebben het type filters geleerd dat door Wireshark wordt aangeboden voor pakketanalyse. We hebben het netwerklaagmodel in Wireshark behandeld en diepgaande ICMP- en HTTP-pakketanalyse uitgevoerd.

Het leren en begrijpen van verschillende aspecten van deze tool is echter een lange, zware reis. Daarom zijn er veel andere online lezingen en tutorials beschikbaar om u te helpen bij specifieke onderwerpen van Wireshark. U kunt de officiële gebruikershandleiding volgen die beschikbaar is op de Wireshark-website. Bovendien, als je eenmaal het basisbegrip van protocolanalyse hebt opgebouwd, is het ook aan te raden om een tool zoals Varonis te gebruiken die je wijst op de potentiële dreiging en vervolgens Wireshark te gebruiken om te onderzoeken voor een beter begrip.

Phenquestions

Phenquestions