Hulpmods worden over het algemeen gebruikt om eenmalige acties uit te voeren na exploitatie, maar u kunt veel meer doen met deze fascinerende tool, zoals het maken van uw eigen kwetsbaarheidsscanners en poortscanners. Dit artikel gaat in detail in op de hulpmodule in het bijzonder en leert hoe je er een fuzzer mee kunt maken.

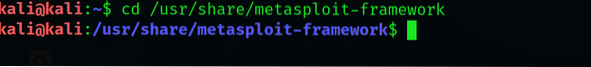

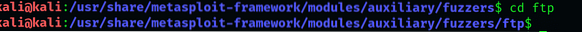

Stap 1: Navigeer naar de Metasploit-directory

Start eerst Kali Linux en ga naar de map Metasploit Framework. Typ het volgende in de Kali-interface:

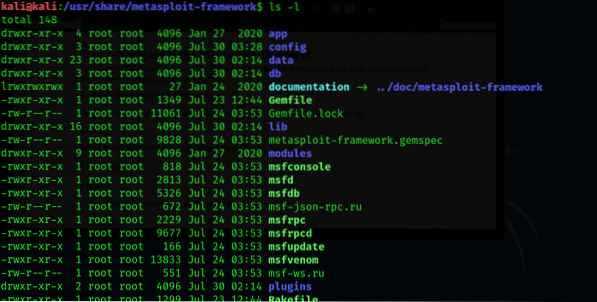

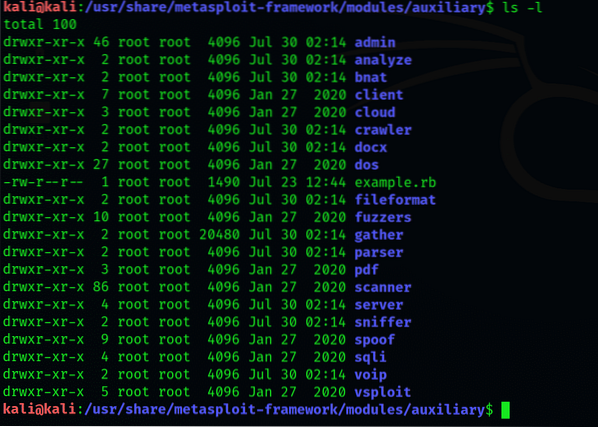

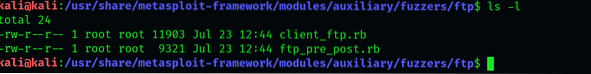

Om de inhoud hier beter te bekijken, wijzigt u de weergave van de map door het volgende in te voeren:

$ ls -l

Scroll naar de subdirectory-module en typ nogmaals:

$ cd-modules

Deze uitvoer toont de verschillende soorten modules in Metasploit, waaronder:

- Exploits

- Ladingen

- Knikken

- Post

- Encoders

- hulp

Nu zullen we de hulpmodule in meer detail bekijken.

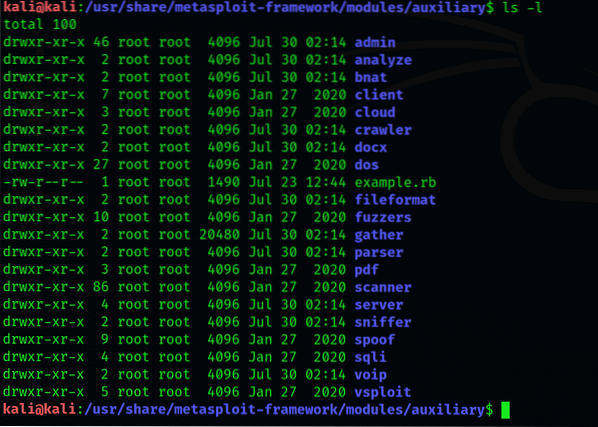

Stap 2: Vouw de hulpdirectory uit

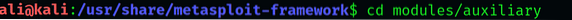

Voer de hulpdirectory in

$ cd-modules/hulpmiddelen

Dit verdeelt de map van de hulpmodule in verschillende submappen. De uitvoer toont een uitgebreide lijst met submappen, te beginnen met de beheerdersmap.

Fuzzers maken

Voordat we verder gaan, zullen we eerst definiëren wat: fuzzing is.

Fuzzing: een korte introductie

Fuzzing is een praktijk in de discipline van het testen van software waarbij continu willekeurige, onverwachte invoer in een computerprogramma wordt gestopt om alle mogelijke crashes te bepalen waarmee een systeem te maken kan krijgen. Te veel gegevens of willekeurige invoer in een variabel gebied veroorzaken een bufferoverloop, een kritieke kwetsbaarheid, waar Fuzzing op let als inspectietechniek.

Niet alleen is bufferoverloop een ernstige kwetsbaarheid, maar het is ook vaak de go-to-methode voor hackers wanneer ze proberen in te breken in een systeem.

Het fuzzing-proces

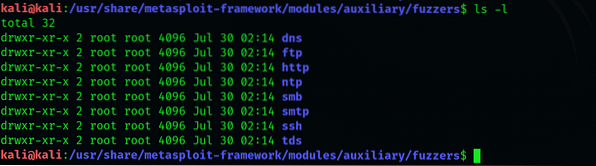

Ga naar de fuzzer-directory en bekijk de lijst goed:

$ cd-fuzzers

De soorten fuzzers die worden weergegeven, zijn onder meer: dns, ftp, http, smb, smtp, ssh en tds.

De fuzzer die ons hier bijzonder interesseert, is ftp.

Open vervolgens de fuzzers-map:

$ cd ftp

Van de twee typen die hier worden weergegeven, gebruiken we de "tp_pre_post fuzzer" in plaats van "client_ft.rb.”

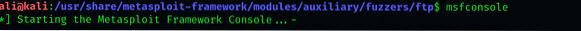

Open de msfconsole, zoek de "tp_pre_post fuzzer" en voer het uit. Typ het volgende in de msf-prompt:

$ msfconsole

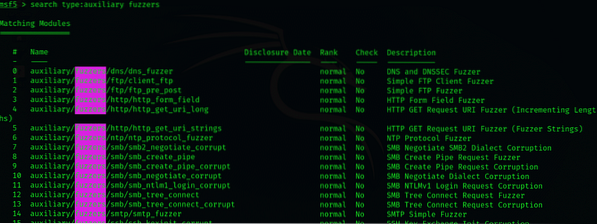

Msfconsole zal alleen die modules weergeven die hulpfuncties zijn en andere typen negeren. Merk op dat alle gepresenteerde mods het trefwoord ftp hebben, waardoor het proces de modules moet sorteren volgens de instructies van de opdracht.

De zoekresultaten tonen verschillende modules; we zullen alleen de module "auxiliary/fuzzers/ftp/ftp_pre_post" gebruiken. U kunt de details van de functies van deze mod bekijken door msf > info . te typen.

Laad nu deze module door te typen:

$ msf > gebruik hulp/fuzzers/ftp/ftp_pre_post

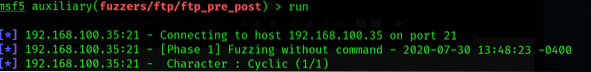

Zoals u kunt zien, kan de module verschillende ingangen aannemen. We zullen een specifiek IP-adres gebruiken. In dit voorbeeld gebruiken we een systeem met Windows 2003 OS als het aangewezen doel om onze fuzzer te testen.

Stel het IP-adres in en voer de module uit:

$ msf > stel RHOSTS in (vul hier IP in)

De fuzzer begint met het licht van 10 bytes en begint het systeem langzaam te overweldigen met meer omvangrijke ingangen, en wordt bij elke iteratie met 10 bytes vergroot. De maximale grootte is standaard 20000 bytes, die kan worden aangepast aan het systeemtype.

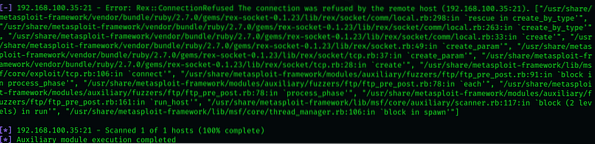

Dit is een zeer ingewikkeld en lang proces, dus wees geduldig. De fuzzer stopt bij de gespecificeerde limiet, of wanneer het een paar foutmeldingen detecteert.

Conclusie

In dit artikel wordt beschreven wat fuzzers zijn: hulpmodules waarmee we een systeem kunnen controleren op kwetsbaarheden, inclusief de bufferoverloop, die de belangrijkste is omdat deze vaak wordt overschreven door de exploitatie ervan. Het artikel beschreef ook hoe je fuzzing kunt uitvoeren op een systeem met de tp_pre_post fuzzer. Ondanks dat het relatief eenvoudigere componenten zijn van het Metasploit-framework, kunnen fuzzers uiterst waardevol zijn als het gaat om pentesten.

Uiteraard is dit niet het enige waartoe hulpmodules in staat zijn; er zijn honderden verschillende modules die verschillende doelen dienen om uw systeem te testen.

Phenquestions

Phenquestions