Sanitization van inputs is het proces van het opschonen van de inputs, zodat de ingevoerde gegevens niet worden gebruikt om beveiligingslekken in een website of server te vinden of te exploiteren.

Kwetsbaar sites zijn ofwel niet opgeschoond of zeer slecht en onvolledig opgeschoond. Het is een indirecte aanval. De lading wordt indirect naar de slachtoffer. De kwaadaardige code door de aanvaller op de website wordt ingevoegd en er vervolgens een onderdeel van wordt. Telkens wanneer de gebruiker (slachtoffer) de webpagina, de kwaadaardige code wordt verplaatst naar de browser. Daarom is de gebruiker zich er niet van bewust dat er iets gebeurt.

Met XSS kan een aanvaller:

- Een website manipuleren, vernietigen of zelfs onleesbaar maken.

- Gevoelige gebruikersgegevens blootleggen

- Geauthenticeerde sessiecookies van gebruikers vastleggen

- Upload een phishing-pagina

- Leid gebruikers om naar een kwaadaardig gebied

XSS staat al tien jaar in de OWASP Top Ten. Meer dan 75% van het oppervlakteweb is kwetsbaar voor XSS.

Er zijn 4 soorten XSS:

- Opgeslagen XSS

- Gereflecteerde XSS

- DOM-gebaseerde XSS

- Blinde XSS

Bij het controleren op XSS in een pentest, kan men moe worden van het vinden van de injectie. De meeste pentesters gebruiken XSS Tools om de klus te klaren. Het automatiseren van het proces bespaart niet alleen tijd en moeite, maar, belangrijker nog, levert nauwkeurige resultaten op.

Vandaag bespreken we enkele van de tools die gratis en nuttig zijn. We zullen ook bespreken hoe u ze kunt installeren en gebruiken.

XSser:

XSSer of cross-site scripter is een automatisch raamwerk dat gebruikers helpt XSS-kwetsbaarheden op websites te vinden en te exploiteren. Het heeft een vooraf geïnstalleerde bibliotheek met ongeveer 1300 kwetsbaarheden, wat helpt om veel WAF's te omzeilen.

Laten we eens kijken hoe we het kunnen gebruiken om XSS-kwetsbaarheden te vinden!

Installatie:

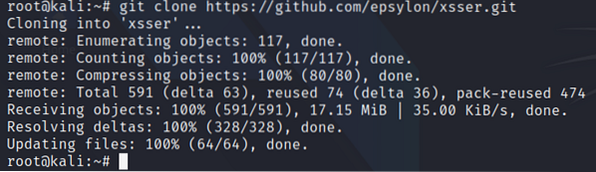

We moeten klonen xsser uit de volgende GitHub-opslagplaats.

$ git kloon https://github.com/epsylon/xsser.git

Nu zit xsser in ons systeem. Ga naar de xsser-map en voer setup uit.py

$ cd xsser$ python3-installatie.py

Het zal alle afhankelijkheden installeren die al zijn geïnstalleerd en xsser . installeren. Nu is het tijd om het uit te voeren.

Voer GUI uit:

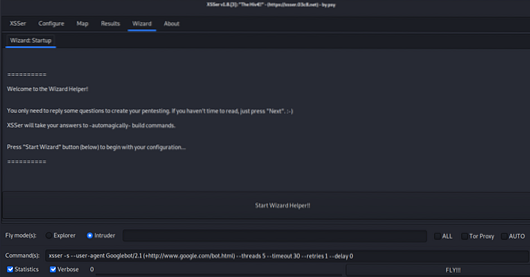

$ python3 xsser --gtkEen venster als dit zou verschijnen:

Als je een beginner bent, ga dan door de wizard. Als je een professional bent, raad ik aan om XSSer naar je eigen behoeften te configureren via het tabblad configureren.

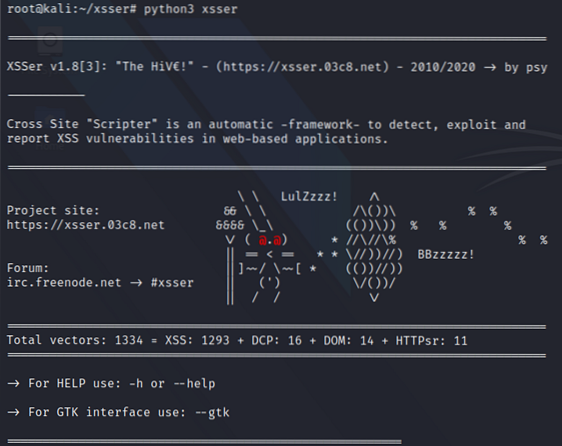

Uitvoeren in Terminal:

$ python3 xsser

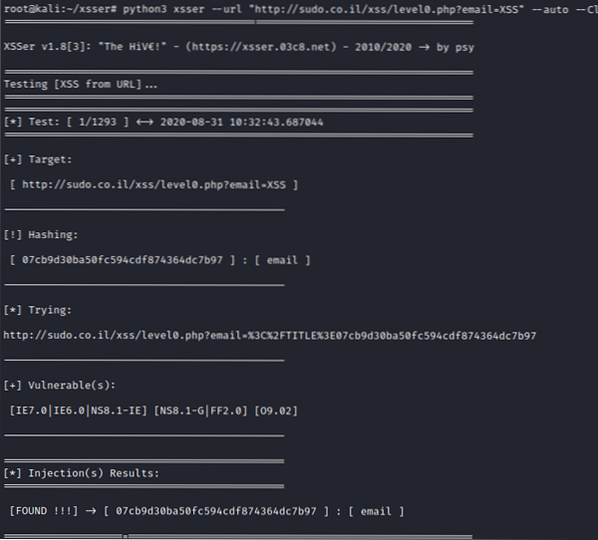

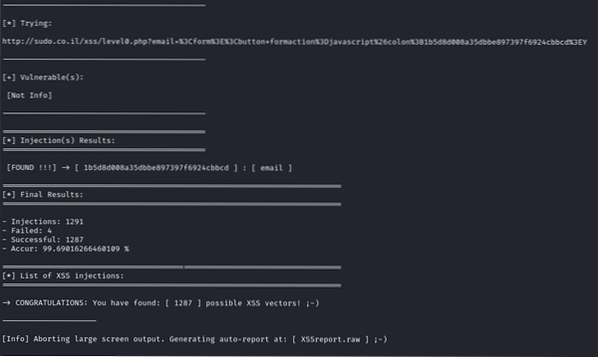

Hier is een site die je uitdaagt om XSS te exploiteren. We zullen een paar kwetsbaarheden vinden door xsser . te gebruiken. We geven de doel-URL aan xsser, en het begint te controleren op kwetsbaarheden.

Zodra het klaar is, worden de resultaten opgeslagen in een bestand. Hier is een XSS-rapport.rauw. Je kunt altijd terugkomen om te zien welke van de payloads werkte. Aangezien dit een uitdaging op beginnersniveau was, zijn de meeste kwetsbaarheden: GEVONDEN hier.

XSSniper:

Cross-Site Sniper, ook bekend als XSSniper, is een andere xss-detectietool met massale scanfunctionaliteiten. Het scant het doel op GET-parameters en injecteert er vervolgens een XSS-payload in.

De mogelijkheid om de doel-URL te crawlen voor relatieve links wordt als een andere handige functie beschouwd. Elke gevonden link wordt toegevoegd aan de scanwachtrij en verwerkt, zodat het gemakkelijker is om een hele website te testen.

Uiteindelijk is deze methode niet onfeilbaar, maar het is een goede heuristiek om massaal injectiepunten te vinden en ontsnappingsstrategieën te testen. Omdat er geen browseremulatie is, moet u de ontdekte injecties ook handmatig testen tegen de xss-beveiligingen van verschillende browsers.

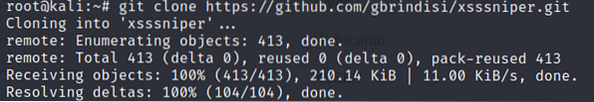

XSSniper installeren:

$ git kloon https://github.com/gbrindisi/xsssniper.git

XSStrike:

Deze cross-site scripting-detectietool is uitgerust met:

- 4 handgeschreven parsers

- een intelligente ladinggenerator

- een krachtige fuzzing engine

- een ongelooflijk snelle crawler

Het behandelt zowel gereflecteerde als DOM XSS-scanning.

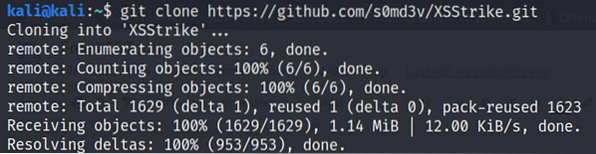

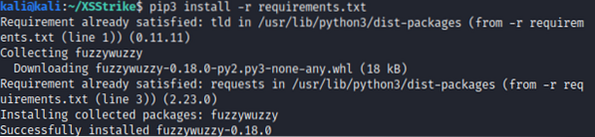

Installatie:

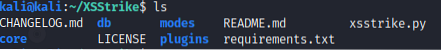

$ ls

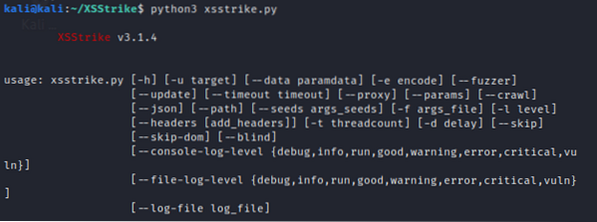

Gebruik:

Optionele argumenten:

Enkele URL-scan:

$ python xsstrike.py -u http://voorbeeld.com/zoeken.php?q=queryVoorbeeld van crawlen:

$ python xsstrike.py -u "http://voorbeeld.com/pagina.php" --crawlXSS-jager:

Het is een recent gelanceerd raamwerk op dit gebied van XSS-kwetsbaarheden, met de voordelen van eenvoudig beheer, organisatie en monitoring. Het werkt over het algemeen door specifieke logboeken bij te houden via HTML-bestanden van webpagina's. Om elk type cross-site scripting-kwetsbaarheden te vinden, inclusief de blinde XSS (die over het algemeen vaak wordt gemist) als een voordeel ten opzichte van gewone XSS-tools.

Installatie:

$ sudo apt-get install git (indien nog niet geïnstalleerd)$ git kloon https://github.com/mandatoryprogrammer/xsshunter.git

Configuratie:

- voer het configuratiescript uit als:

$ ./generate_config.py- start nu de API als

$ sudo apt-get install python-virtualenv python-dev libpq-dev libffi-dev$ cd xsshunter/api/

$ virtuele omgeving

$ . env/bin/activeren

$ pip install -r vereisten.tekst

$ ./apiserver.py

Om de GUI-server te gebruiken, moet u deze opdrachten volgen en uitvoeren:

$ cd xsshunter/gui/$ virtuele omgeving

$ .env/bin/activeren

$ pip install -r vereisten.tekst

$ ./guiserver.py

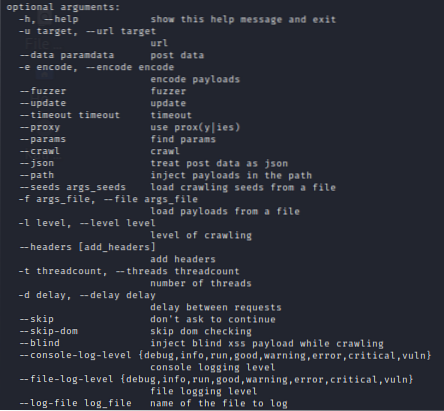

W3af:

Een andere open-source tool voor het testen van kwetsbaarheden die voornamelijk JS gebruikt om specifieke webpagina's te testen op kwetsbaarheden. De belangrijkste vereiste is het configureren van de tool volgens uw vraag. Eenmaal gedaan, zal het zijn werk efficiënt doen en XSS-kwetsbaarheden identificeren. Het is een op plug-ins gebaseerde tool die hoofdzakelijk is verdeeld in drie secties:

- Core (voor basisfuncties en bibliotheken voor plug-ins)

- gebruikersinterface

- Plug-ins

Installatie:

Om w3af op uw Linux-systeem te installeren, volgt u gewoon de onderstaande stappen:

Kloon de GitHub-opslagplaats.

$ sudo git kloon https://github.com/andresriancho/w3af.gitInstalleer de versie die u wilt gebruiken.

>Als u de GUI-versie wilt gebruiken:

$ sudo ./w3af_guiAls u liever de consoleversie gebruikt:

$ sudo ./w3af_consoleVoor beide moeten afhankelijkheden worden geïnstalleerd als deze nog niet zijn geïnstalleerd.

Er wordt een script gemaakt op /tmp/script.sh, die alle afhankelijkheden voor je zal installeren.

De GUI-versie van w3af wordt als volgt weergegeven:

Ondertussen is de consoleversie de traditionele terminal (CLI)-look tool.

Gebruik

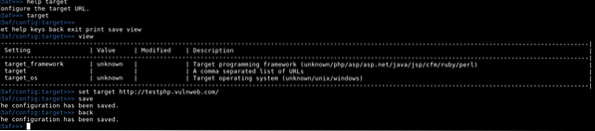

1. Doel configureren

In doel, menu opdracht uitvoeren stel doel TARGET_URL in.

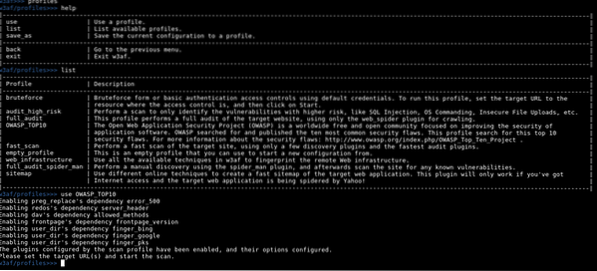

2. Controleprofiel configureren

W3af wordt geleverd met een profiel dat al correct geconfigureerde plug-ins heeft om een audit uit te voeren. Om het profiel te gebruiken, voer je opdracht uit, gebruik PROFILE_NAME.

3. Configuratie-plug-in

4. HTTP configureren

5. Audit uitvoeren

Ga voor meer informatie naar http://w3af.org/:

Stopzetting:

Deze tools zijn gewoon een druppel in de oceaan omdat het internet vol staat met geweldige tools. Tools zoals Burp en webscarab kunnen ook worden gebruikt om XSS te detecteren. Ook petje af voor de geweldige open-sourcegemeenschap, die met spannende oplossingen komt voor elk nieuw en uniek probleem.

Phenquestions

Phenquestions