Wat is netwerkpenetratietesten??

Verouderde code, de toevoeging van functies, verkeerde configuraties of de ontwikkeling van innovatieve offensieve methoden kan leiden tot 'zwakheden' die door kwaadaardige code kunnen worden misbruikt om toegang te krijgen tot of een actie uit te voeren op een extern (of lokaal) doelwit. Deze "zwakheden" worden "kwetsbaarheden" of "beveiligingsgaten" genoemd.

Een penetratietest, of pentest, is de handeling van het auditeren van een doelwit (een server, een website, een mobiele telefoon, enz.) om beveiligingslekken te ontdekken waardoor de aanvaller het doelapparaat kan binnendringen, communicatie kan onderscheppen of de standaard privacy of beveiliging.

De belangrijkste reden waarom we allemaal ons besturingssysteem (besturingssystemen) en software updaten, is om de "ontwikkeling" van kwetsbaarheden als gevolg van oude code te voorkomen.

Enkele voorbeelden van beveiligingslekken zijn wachtwoordsterkte, inlogpogingen, blootgestelde sql-tabellen, enz. Deze iconische kwetsbaarheid voor Microsoft Index Server maakt gebruik van een buffer in de bestandscode van een Windows dll waardoor externe code kan worden uitgevoerd door kwaadaardige codes zoals: CodeRode worm, ontworpen zoals andere wormen om dit stukje verkeerde code te misbruiken.

Kwetsbaarheden en beveiligingslekken komen dagelijks of wekelijks naar voren in veel besturingssystemen, aangezien OpenBSD een uitzondering is en Microsoft Windows de regel, daarom is penetratietesten een van de belangrijkste taken die elke systeembeheerder of betrokken gebruiker zou moeten uitvoeren.

Penetratietesten Populaire tools

Nmap: Nmap (Network Mapper) bekend als de Sysadmin Zwitsers zakmes, is waarschijnlijk de belangrijkste en meest basale tool voor netwerk- en beveiligingscontrole. Nmap is een poortscanner die in staat is om de identiteit van het doel-besturingssysteem te schatten (footprinting) en software die achter poorten luistert. Het bevat een suite met plug-ins waarmee penetratie kan worden getest met brute kracht, kwetsbaarheden, enz. U kunt 30 Nmap-voorbeelden bekijken op https://linuxhint.com/30_nmap_examples/.

GSM / OpenVas: GreenBone Security Manager of OpenVas is de gratis of communityversie van Nessus Security Scanner. Het is een zeer complete en gebruiksvriendelijke gebruikersscanner die gemakkelijk te gebruiken is om kwetsbaarheden, configuratiefouten en beveiligingslekken in het algemeen op doelen te identificeren. Hoewel Nmap in staat is om kwetsbaarheden te vinden, vereist het de beschikbaarheid van bijgewerkte plug-ins en enige mogelijkheid van de gebruiker. OpenVas heeft een intuïtieve webinterface, maar Nmap blijft de verplichte tool voor elke netwerkbeheerder.

Metaploit: De belangrijkste functionaliteit van Metasploit is het uitvoeren van exploits tegen kwetsbare doelen, maar Metasploit kan worden gebruikt om te scannen op beveiligingslekken of om deze te bevestigen. Bovendien kunnen resultaten van scans uitgevoerd door Nmap, OpenVas en andere beveiligingsscanners worden geïmporteerd in Metasploit om te worden misbruikt.

Dit zijn slechts 3 voorbeelden van een enorme lijst met beveiligingstools. Het wordt ten zeerste aanbevolen voor iedereen die geïnteresseerd is in beveiliging om dit te bewaren Top lijst met netwerkbeveiligingstools als de belangrijkste bron voor hack- of beveiligingstools.

Voorbeeld van Nmap Penetratietest:

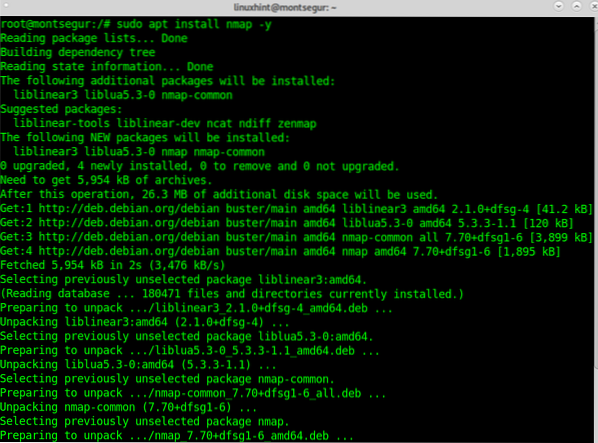

Voer om te beginnen op Debian-systemen uit:

# apt install nmap -y

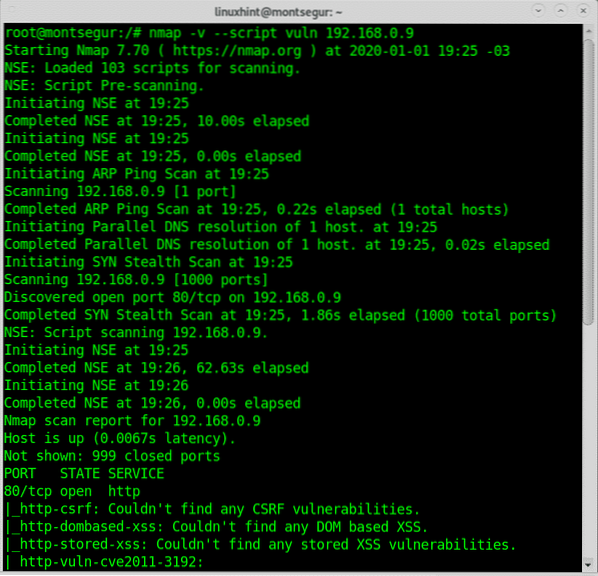

Eenmaal geïnstalleerd, is de eerste stap om Nmap uit te proberen voor penetratietesten in deze tutorial om te controleren op kwetsbaarheden met behulp van de vuln plug-in opgenomen in de Nmap NSE (Nmap Scripting Engine). De syntaxis om Nmap met deze plug-in uit te voeren is:

# nmap -v --script vulnIn mijn geval zal ik uitvoeren:

# nmap -v --script vuln 192.168.0.9

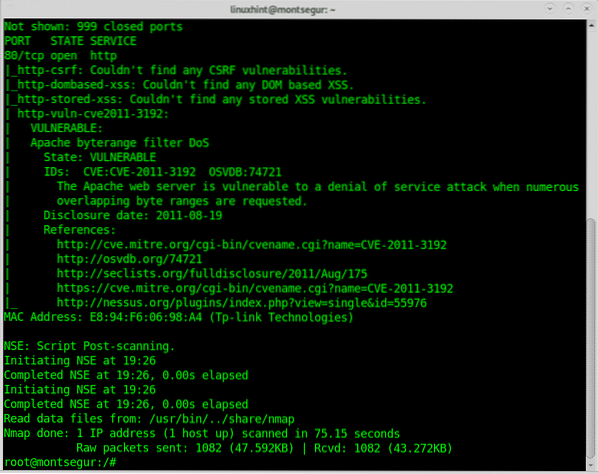

Hieronder ziet u dat Nmap een kwetsbaarheid heeft gevonden waardoor het beoogde apparaat is blootgesteld aan Denial of Service-aanvallen.

De uitvoer biedt links naar verwijzingen naar de kwetsbaarheid, in dit geval kan ik gedetailleerde informatie vinden over: https://nvd.nist.gov/vuln/detail/CVE-2011-3192.

Het volgende voorbeeld toont een uitvoering van een pentest met OpenVas, aan het einde van deze tutorial kun je tutorials vinden met aanvullende voorbeelden met Nmap.

Voorbeeld van Openvas-penetratietesten:

Download om te beginnen met OpenVas de Greenbone Community Edition van https://dl.groentje.net/download/VM/gsm-ce-6.0.0.iso om het in te stellen met behulp van VirtualBox.

Als u instructies nodig hebt om VirtualBox op Debian in te stellen, lees dan: https://linuxhint.com/install_virtualbox6_debian10/ en ga terug net nadat u de installatie hebt beëindigd voordat u het gast- of virtuele besturingssysteem instelt.

Volg op VirtualBox de instructies

Kies de volgende opties in de wizard voor VirtualBox met de hand via “Nieuw”:

- Type: Linux

- Versie: Andere Linux (64bit)

- Geheugen: 4096 MB

- Harde schijf: 18 GB

- CPU's: 2

Maak nu een nieuwe harde schijf voor de virtuele machine.

Zorg ervoor dat de netwerkverbinding van binnen naar buiten en van buiten naar binnen werkt: Het systeem heeft toegang tot internet nodig voor de installatie. Om de webinterface van het systeem te gebruiken, moet u toegang hebben tot het systeem van waaruit uw webbrowser draait.

Audio, USB en diskette moeten uitgeschakeld zijn.

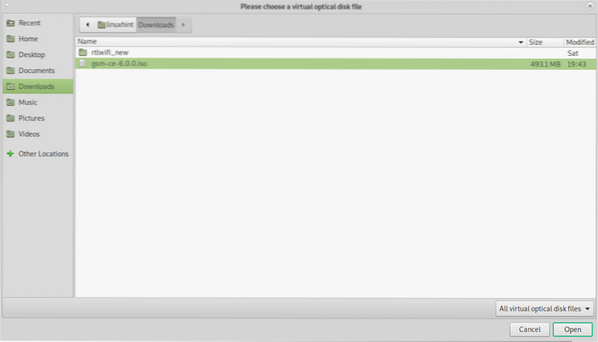

Klik nu op Start en klik op het mappictogram om de gedownloade iso-image als medium voor het cd-station te kiezen en start de virtuele machine zoals weergegeven in de onderstaande schermafbeeldingen:

Blader naar de ISO-bevattende map, selecteer deze en druk op Open.

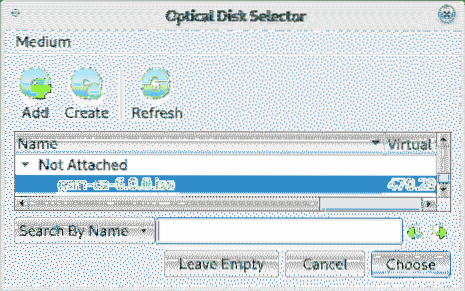

Selecteer je ISO-image en druk op Kiezen.

druk op Begin om het GSM-installatieprogramma te starten.

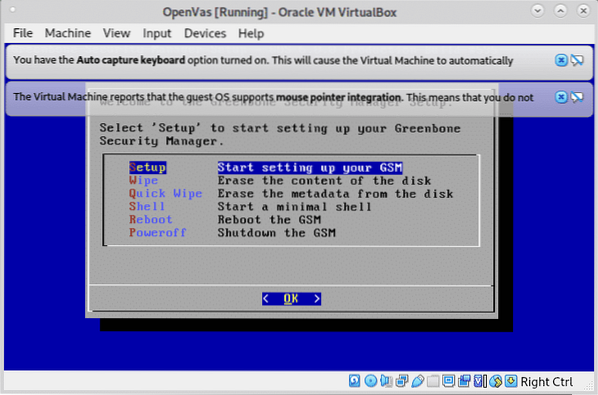

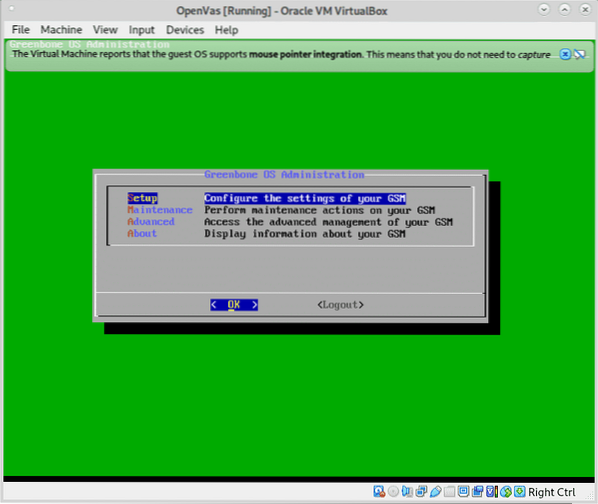

Eenmaal gelanceerd en opgestart, selecteer Opstelling en druk op OK doorgaan.

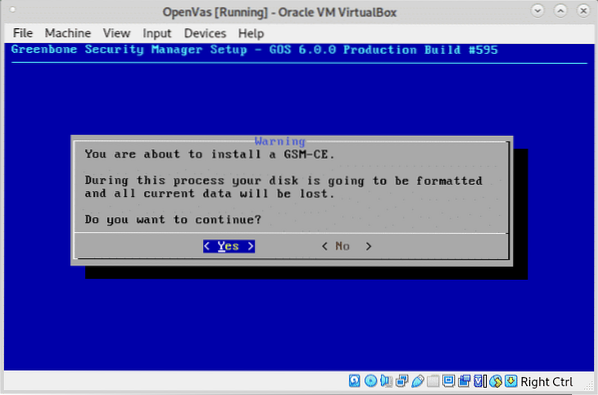

Druk in het volgende scherm op JA doorgaan.

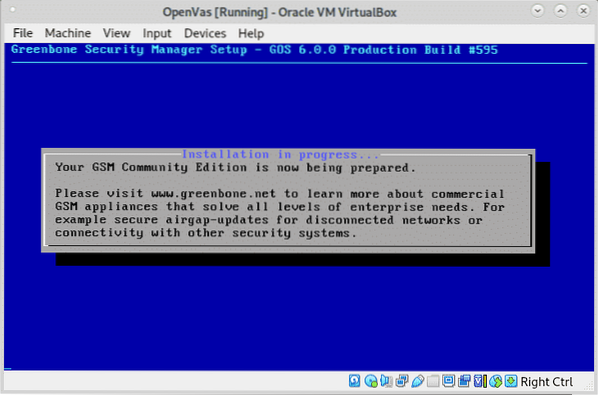

Laat het installatieprogramma uw omgeving voorbereiden:

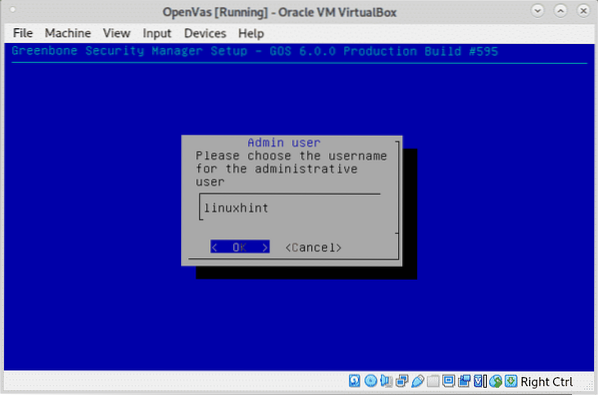

Desgevraagd definieer een gebruikersnaam zoals weergegeven in de onderstaande afbeelding, u kunt de standaard behouden leave beheerder gebruiker.

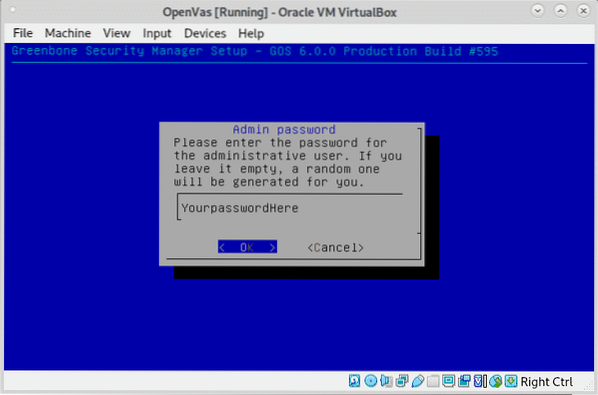

Stel je wachtwoord in en druk op OK doorgaan.

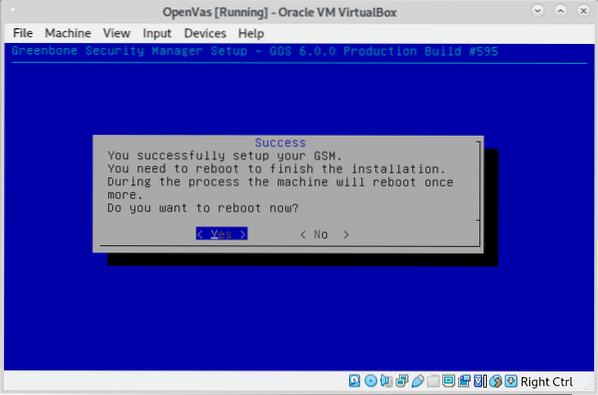

Wanneer gevraagd wordt om opnieuw op te starten, druk op JA.

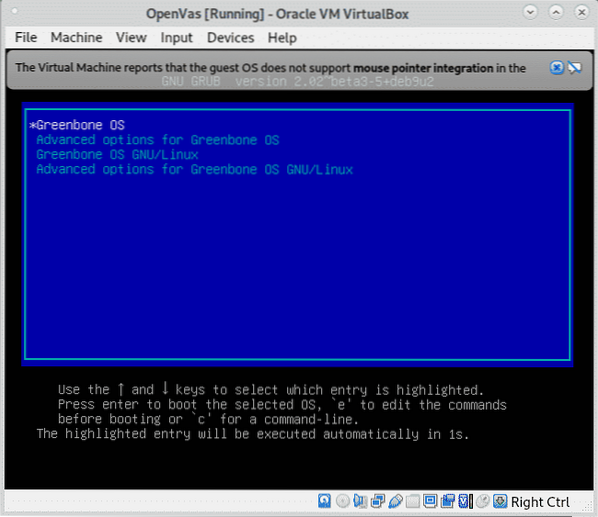

Bij opstarten selecteren Greenbone-besturingssysteem door te drukken ENTER.

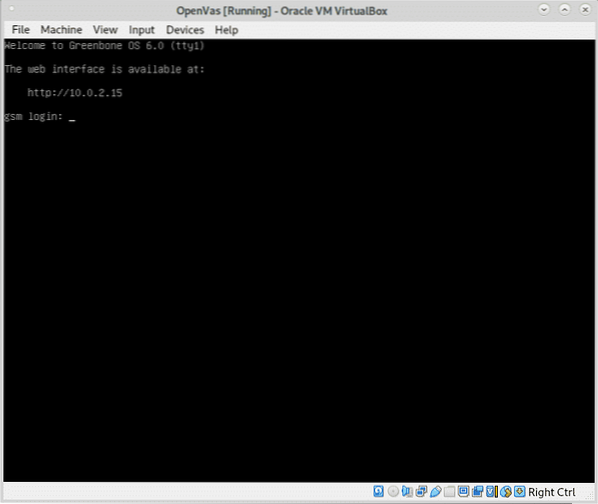

Bij de eerste keer opstarten na de installatie niet inloggen, het systeem voltooit de installatie en start automatisch opnieuw op, waarna u het volgende scherm ziet:

U moet ervoor zorgen dat uw virtuele apparaat toegankelijk is vanaf uw hostapparaat, in mijn geval heb ik de VirtualBox-netwerkconfiguratie gewijzigd van NAT in Bridge en vervolgens heb ik het systeem opnieuw opgestart en het werkte.

Opmerking: Bron en instructies voor updates en aanvullende virtualisatiesoftware op https://www.groentje.net/nl/install_use_gce/.

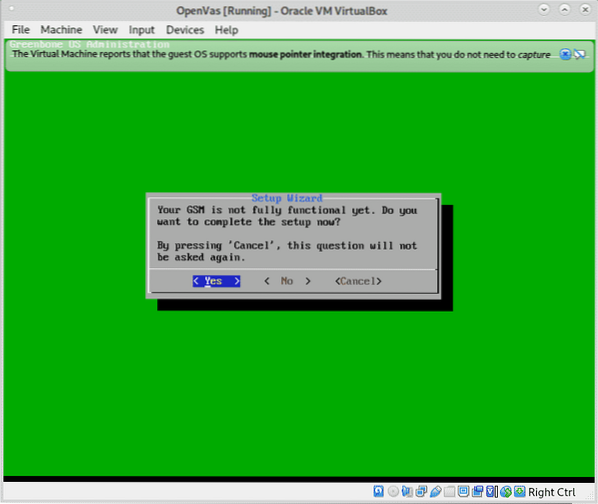

Nadat u bent ingelogd en u het onderstaande scherm ziet, drukt u op JA doorgaan.

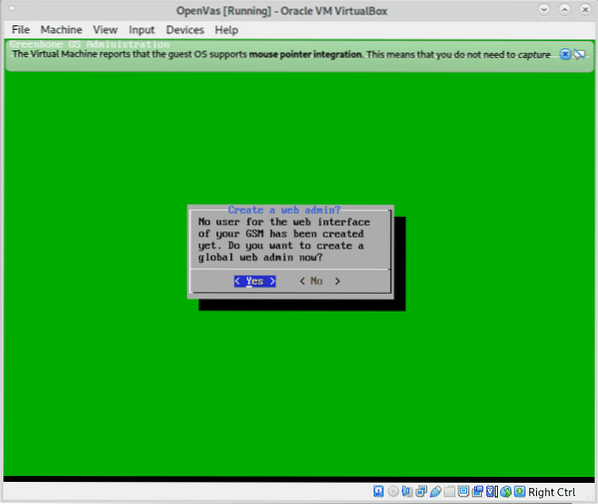

Om een gebruiker voor de webinterface aan te maken drukt u op JA om verder te gaan zoals weergegeven in de onderstaande afbeelding:

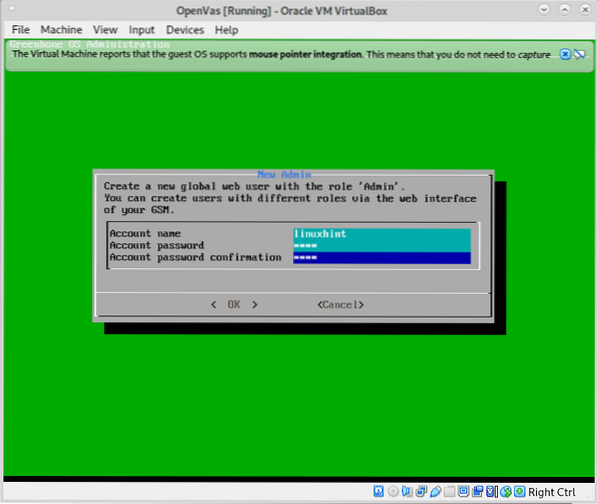

Vul de gevraagde gebruikersnaam en wachtwoord in en druk op OK doorgaan.

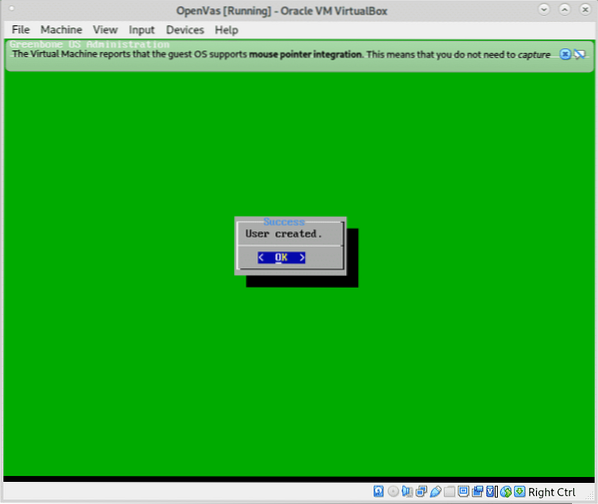

druk op OK bij bevestiging van het aanmaken van de gebruiker:

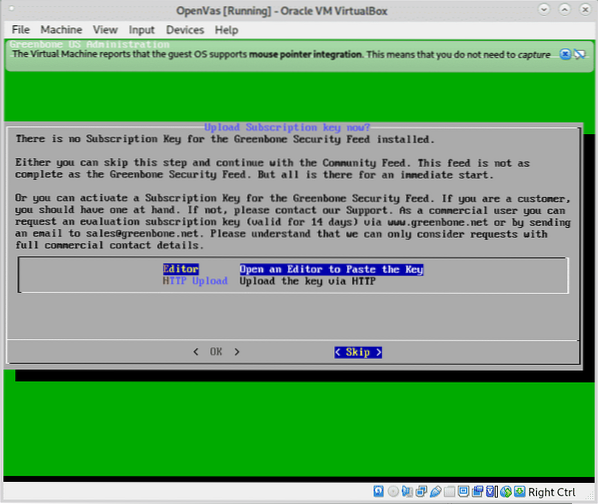

U kunt de abonnementssleutel voorlopig overslaan, druk op Overspringen doorgaan.

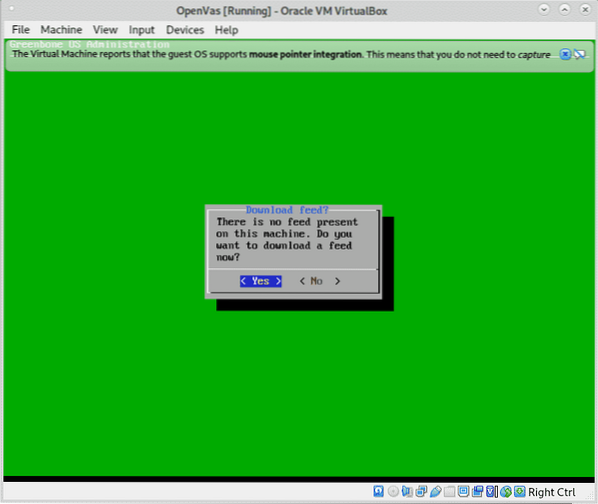

Om de feed te downloaden, druk op JA zoals hieronder weergegeven:.

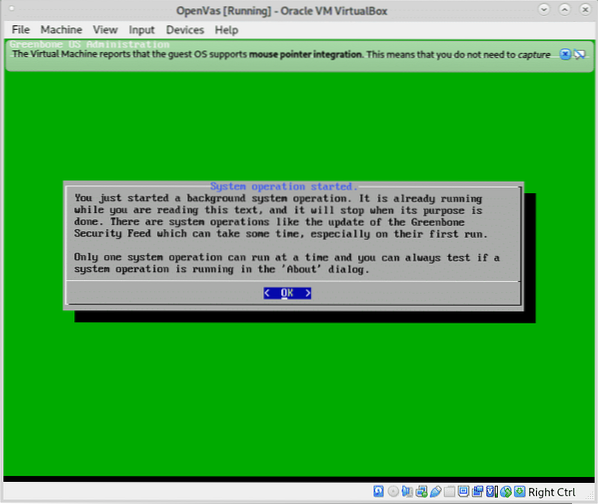

Wanneer u geïnformeerd bent over de achtergrondtaak die wordt uitgevoerd, drukt u op OK.

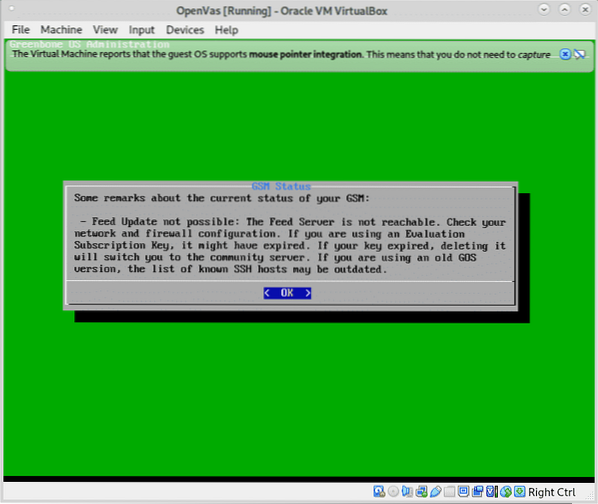

Na een korte controle ziet u het volgende scherm, druk op OK om de webinterface te beëindigen en te openen:

U ziet het volgende scherm. Als u uw webtoegangsadres niet meer weet, kunt u dit controleren in de laatste menuoptie Over.

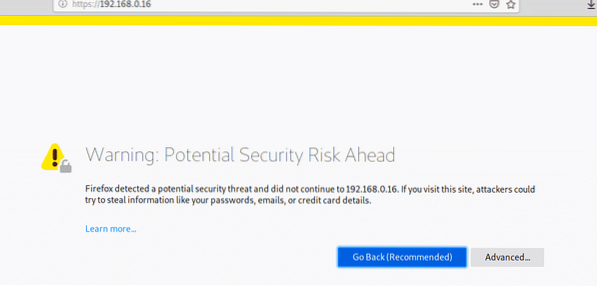

Bij toegang met SSL-sleutel wordt u verwelkomd door de SSL-waarschuwing, bijna in alle browsers is de waarschuwing vergelijkbaar, in Firefox zoals in mijn geval klik op Geavanceerd.

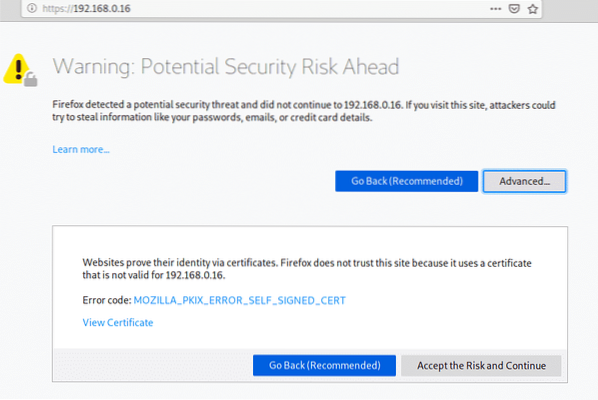

Druk vervolgens op “Accepteer het risico en ga door”

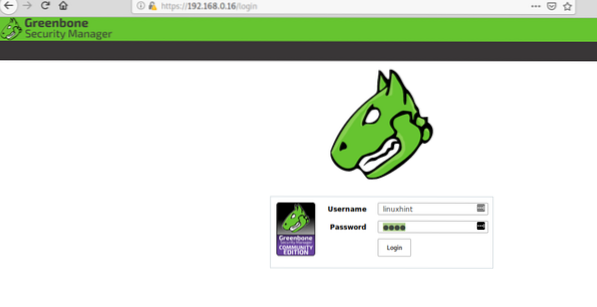

Log in op GSM met de gebruiker en het wachtwoord die u hebt gedefinieerd bij het maken van de webinterfacegebruiker:

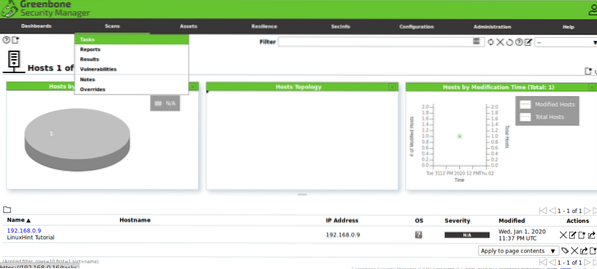

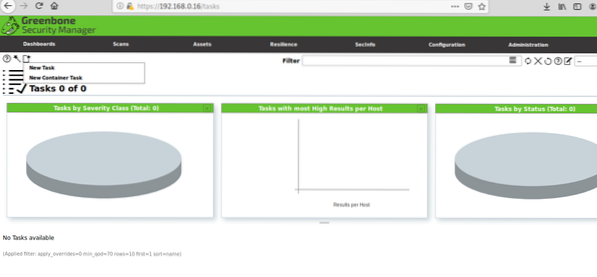

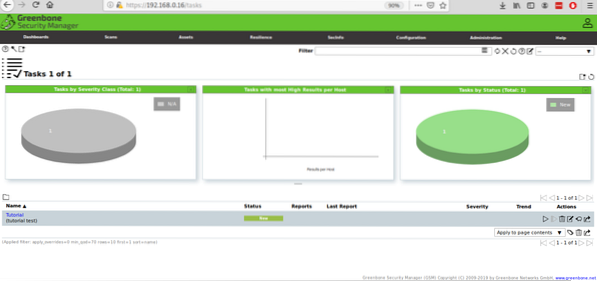

Eenmaal binnen, druk in het hoofdmenu op Scans en dan verder Taken.

Klik op het icoon en op “Nieuwe taak”.

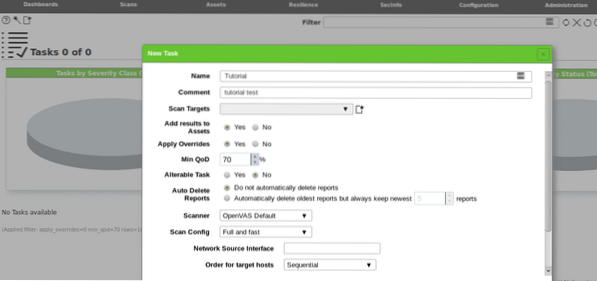

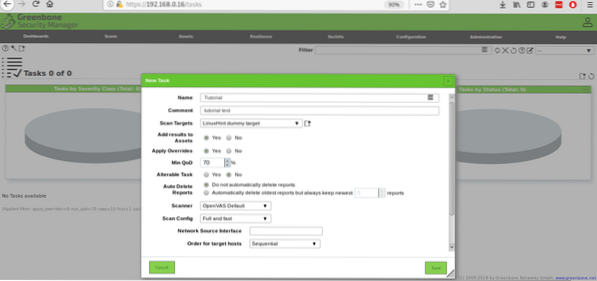

Vul alle vereiste informatie in, klik bij Scan Targets nogmaals op het pictogram:

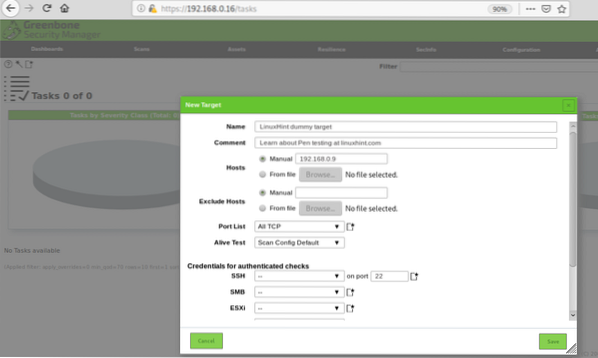

Wanneer u op drukt, wordt in een nieuw venster informatie over het doel gevraagd. U kunt een enkele host definiëren op IP of domeinnaam, u kunt ook doelen uit bestanden importeren, zodra alle gevraagde velden zijn ingevuld, drukt u op Sparen.

Druk vervolgens op Sparen opnieuw

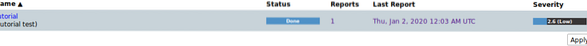

Eenmaal gedefinieerd, kunt u uw taak zien die is gemaakt met een PLAY-knop om de penetratietestscan te starten:

Als u op de afspeelknop drukt, verandert de status in "aangevraagd":

Vervolgens wordt de voortgang weergegeven:

Als je klaar bent, zie je de status Gedaan, klik op de Status.

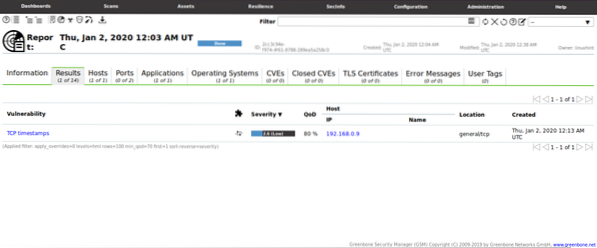

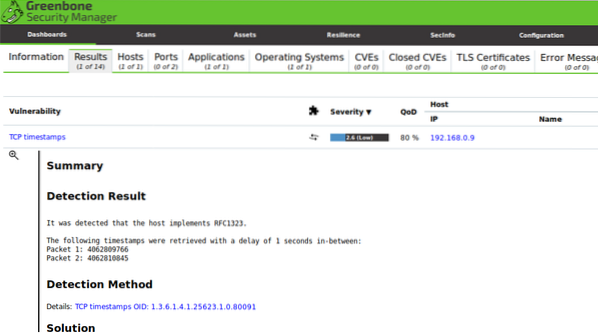

Eenmaal binnen kun je op . klikken Resultaten om een scherm te zien dat lijkt op het onderstaande:

In dit geval vond GSM een lichte kwetsbaarheid zonder belang:

Deze scan is gestart tegen een recent geïnstalleerde en bijgewerkte Debian-desktop zonder services. Als u geïnteresseerd bent in penetratietestpraktijken, kunt u: Metasploitable virtuele beveiligingstestomgeving vol kwetsbaarheden klaar om te worden gedetecteerd en uitgebuit.

Ik hoop dat je dit korte artikel hebt gevonden op Wat is netwerkpenetratietesten? nuttig, bedankt voor het lezen.

Phenquestions

Phenquestions