Soorten exploits

Soorten exploits in Metasploit:

- Actief

- Passief

Het belangrijkste verschil tussen deze twee exploittypes is dat het actieve type een specifiek doelwit exploiteert voordat het wordt beëindigd, terwijl het passieve type wacht tot een inkomende host verbinding maakt voordat het misbruikt. Het helpt om deze van tevoren te kennen, omdat het verschil een duidelijkere rol zal spelen wanneer je overgaat tot het schrijven van meer gecompliceerde exploits.

Onze opstelling

De software die we in deze tutorial zullen gebruiken, omvat het volgende:

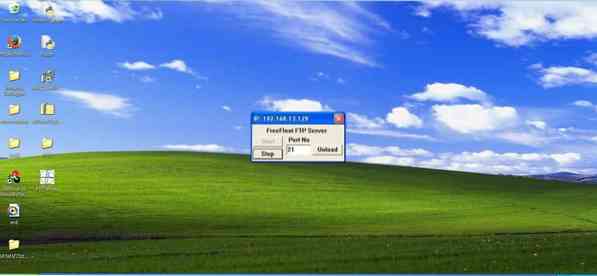

De exploit: Voor het doel van deze korte handleiding zullen we een reeds bestaande kwetsbaarheid in de freefloat FTP-server gebruiken.

Immuniteit debugger: Dit wordt gebruikt bij het maken van exploits en het reverse-engineeren van binaire bestanden. Je kunt gemakkelijk een goede debugger vinden die gratis online beschikbaar is.

Windows XP-servicepack 3 geïnstalleerd

Kali-Linux: Uiteraard het onbetwiste toonaangevende hulpmiddel voor het testen van pennen.

Mona.py: Een op Python gebaseerde plug-in die helpt bij het debuggen van immuniteit. Mona downloaden.py en verplaats het naar de immuniteitsdebugger-map (de py-opdrachtmap).

Het proces

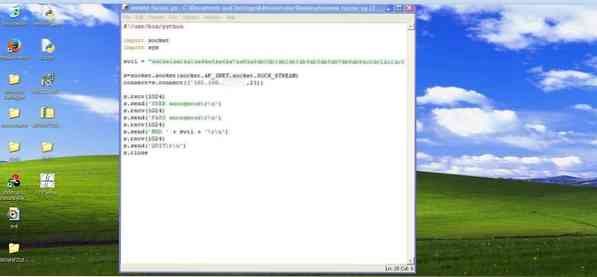

Imiteer Fuzzing

We zullen pseudo-fuzzing uitvoeren, wat inhoudt dat het systeem wordt overspoeld met willekeurige gegevens. We zullen een patroon maken met 1.000 tekens en dit gebruiken om poort 21 te overweldigen, aangezien dit de opdrachtpoort van de FTP-server is.

Zodra de module is uitgevoerd, start u de debugger voor immuniteit en zorgt u ervoor dat EIP is overschreven.

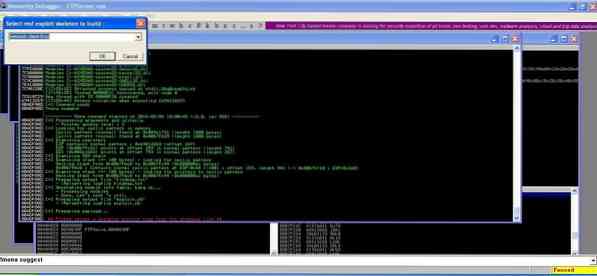

Vuur op Mona

Nu de EIP is overschreven, kunnen we verder gaan met de immuniteitsdebugger. Vul het volgende in:

>!Mona suggereert

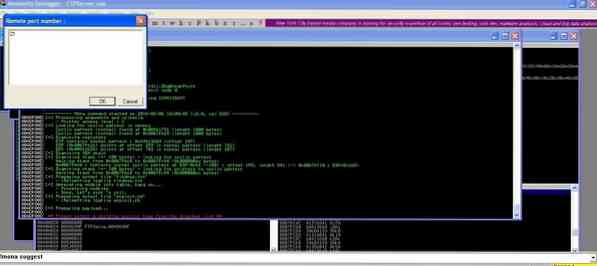

Selecteer de TCP-client en poort 21 om door te gaan.

Exploit aanpassen

U zult als resultaat een op ruby gebaseerd bestand zien. U kunt het op elke gewenste manier wijzigen. Hier zullen we het hernoemen naar f.rb.

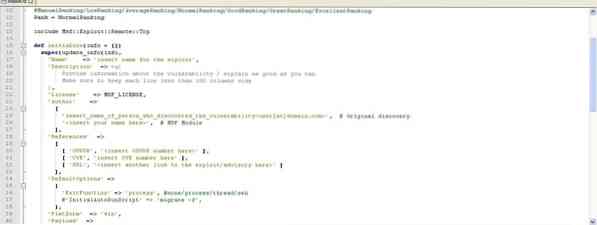

Start de exploit in Metasploit

Laad het bestand in Kali Linux en repliceer de exploit van de root naar het Metasploit-framework:

U kunt zien dat Metasploit de wijzigingen erkent en compatibel is.

Conclusie

Dit was een mini-tutorial over het schrijven van een Metasploit-exploit. We zullen meer gecompliceerde exploits bespreken en zien hoe ze in toekomstige artikelen worden geschreven.

Phenquestions

Phenquestions